иНФОРМАЦИОННАЯ БЕЗОПАСНОСТЬ И ЗАЩИТА ИНФОРМАЦИИ

кУРС ЛЕКЦИЙ

Самара - 2012

Оглавление

ВВЕДЕНИЕ.. 3

1. Основные понятия и определения предмета защиты информации. 4

1.1. Правовое обеспечение информационной безопасности. 4

1.2. Организационно – распорядительная документация. 10

1.3. Санкционированный и несанкционированный доступ. 14

1.4. Угрозы безопасности и каналы реализации угроз. 15

1.5. Основные принципы обеспечения информационной безопасности. 18

1.6. Ценность информации. 20

1.7. Меры обеспечения безопасности компьютерных систем.. 21

1.8. Характеристика способов защиты компьютерной информации. 22

2. Разграничение доступа к ресурсам.. 25

2.1. Политики безопасности. 25

2.2. Дискреционные политики безопасности. 28

2.3. Мандатные политики безопасности. 29

2.4. Контроль доступа, базирующийся на ролях. 33

2.5. Политика безопасности сети. 36

3. Идентификация и аутентификация субъектов. 40

3.1. Классификация подсистем идентификации и аутентификации субъектов. 40

3.2. Парольные системы идентификации и аутентификации пользователей. 42

4. Методы и средства криптографической защиты.. 46

4.1. Принципы криптографической защиты информации. 46

4.2. Традиционные симметричные криптосистемы.. 48

4.2.1. Шифрование методом замены.. 50

4.2.2. Шифрование методами перестановки. 55

4.2.3. Шифрование методом гаммирования. 57

4.3.Элементы криптоанализа. 59

4.4. Современные симметричные системы шифрования. 61

4.5. Асимметричные криптосистемы.. 65

4.5.1. Принципы асимметричного шифрования. 65

4.5.2. Однонаправленные функции. 69

4.5.3. Алгоритм шифрования RSA.. 70

4.6. Сравнение симметричных криптосистем с асимметричными. 74

5. Контроль целостности информации. Электронно-цифровая подпись. 75

5.1. Проблема обеспечения целостности информации. 75

5.2. Функции хэширования и электронно-цифровая подпись. 79

5.3. Инфраструктура открытых ключей PKI. 82

6. Хранение и распределение ключевой информации. 92

6.1. Типовые схемы хранения ключевой информации. 92

6.2. Защита баз данных аутентификации в ОС Windows NT и UNIX.. 97

6.3. Иерархия ключевой информации. 99

6.4. Распределение ключей. 100

6.5. Протоколы безопасной удаленной аутентификации пользователей. 104

7. Защита от разрушающих программных воздействий. 111

7.1. Понятие разрушающего программного воздействия. 111

7.2 Модели взаимодействия прикладной программы и РПВ.. 113

7.3. Компьютерные вирусы как класс РПВ.. 114

7.4. Защита от РПВ. Изолированная программная среда. 119

8. Защита информации в компьютерных сетях. 124

8.1. Основные угрозы и причины уязвимости сети INTERNET. 124

8.2. Классификация типовых удаленных атак на интрасети. 127

8.3. Ограничение доступа в сеть. Межсетевые экраны.. 130

8.4. Виртуальные частные сети (VPN) 136

8.5. Доменная архитектура в Windows NT. Служба Active Directory. 140

8.6. Централизованный контроль удаленного доступа. Серверы аутентификации. 143

8.7. Прокси – сервер. 144

9. Защита программного обеспечения. 148

9.1. Проблема защиты программного обеспечения. 148

9.2. Модульная архитектура технических средств защиты ПО.. 151

9.3.Функционирование подсистем и модулей системы защиты ПО.. 154

9.4.Электронные ключи HASP. 159

9.4. Защита ПО от изучения. 173

9.4.1. Базовые методы нейтрализации систем защиты.. 173

9.4.2. Понятие и средства обратного проектирования. 176

9.4.3. Локализация кода модуля защиты.. 180

9.4.4. Базовые методы противодействия отладчикам.. 183

9.4.5. Базовые методы противодействия дизассемблированию ПО.. 190

9.4.6. Защита от отладки. 194

9.4.7. Использование недокументированных инструкций. 195

9.4.8. Шифрование кода программы.. 199

10. Лабораторный практикум.. 202

10.1. Помехоустойчивые коды.. 202

10.2. Алгоритм кодирования и декодирования Хаффмена. 204

10.3. Дискреционная модель политики безопасности. 209

10.4. Подсистемы парольной аутентификации пользователей. 213

10.5. Методы криптографической защиты информации. 216

ЛИТЕРАТУРА.. 220

ВВЕДЕНИЕ

Развивающиеся информационные технологии быстро внедряются во все сферы человеческого общества. Информация теперь официально определена идеальным объектом, имеющим ценность и стоимость как обычный продукт, стоимость которого во много раз превосходит стоимость компьютерной системы, в которой она хранится и обрабатывается.

В связи с этим необходимо принимать во внимание возможные злонамеренные воздействия со стороны злоумышленников по отношению к информационным системам. Например, нарушитель может пытаться выдать себя за другого пользователя, прослушать канал связи, перехватить и модифицировать информацию, которой обмениваются пользователи системы, расширить свои полномочия для получения доступа к информации, к которой ему представлен только частичный доступ, попытаться разрушить систему.

Интенсивное развитие открытых компьютерных сетей привлекает все большее внимание к ним пользователей. Сеть предоставляет злоумышленникам множество возможностей для вторжения во внутренние сети компаний и организаций с целью хищения, искажения или разрушения конфиденциальной информации.

Целью курса является систематизация знаний, а также формирование базовых знаний в области защиты компьютерной информации для последующего их расширения по направлениям специализации. В подготовке курса были использованы материалы и [1].

1. Основные понятия и определения предмета защиты информации

1.1. Правовое обеспечение информационной безопасности

Особенностью современного развития цивилизации становятся информационные ресурсы. Информация превращается в наиболее ценный продукт и один из основных товаров, а общество становится информационным. Естественно, что становление информационного общества возможно только через развитие законодательной базы.

Впервые за все время существования цивилизаций потребовалось законодательно сформулировать и определить информацию, установить структуру нормативно-законодательной базы по информации. Первым таким законом стал Федеральный закон Российской Федерации «Об информации, информатизации и защите информации» от 20.02.95. В нем дается определение информации:

- информация - сведения о лицах, предметах, фактах, событиях, явлениях и процессах независимо от формы их представления;

- информатизация - организационный социально-экономический и научно-технический процесс создания оптимальных условий для удовлетворения информационных потребностей и реализации прав граждан, органов государственной власти, органов местного самоуправления, организаций, общественных объединений на основе формирования и использования информационных ресурсов;

- документированная информация (документ) - зафиксированная на материальном носителе информация с реквизитами, позволяющими ее идентифицировать.

Впервые признается, что информации может иметь ценность, собственника, пользователя и владельца информационных ресурсов и, следовательно, являться объектом права.

Но ценность влечет за собой и возможность неправомерных действий и неправомерного доступа к информации как внутри государства, так и на межгосударственном уровне. Последний случай называют «информационной войной», под которой понимается: особый вид отношений между государствами, при котором для разрешения существующих межгосударственных противоречий используются методы, средства и технологии силового воздействия на информационную сферу этих государств. Особенность информационной войны является ее скрытность, латентность[19].

Появились понятия информационного терроризма, «кибертерроризма».

Все это потребовало юридического толкования информационного оружия и его элементарных составляющих.

К видам информационного оружия, которое воздействует непосредственно на информацию и программное обеспечение ЭВМ, можно отнести специальные компьютерные программы или части программ, именуемые компьютерными вирусами и логическими бомбами. Компьютерный вирус – это специальная программа, целью которой является негативное воздействие (разрушение, семантические изменения …) на хранимую в ЭВМ информацию и программное обеспечение.

Программная закладка – включенная в состав программ для ЭВМ последовательность команд, активизирующаяся при определенных условиях и выполняющая хищение информации.

Специфическим видом оружия является электромагнитное оружие и, соответственно, способы ведения войны: радиоэлектронная борьба, заключающаяся в создании помех средствам связи противника и радиолокации.

Столь же специфичной является и «хакерская» война - организация атак на вычислительные системы и сети специально обученными лицами.

Элементами негативных, проводящихся для нанесения ущерба действий, являются: уничтожение, блокирование, модификация и копирование информации, нарушение работы средства.

Законодательной базой информационного права стали такие документы, как: «Доктрина информационной безопасности», закон «Об информации,..», законы «О государственной тайне», «О связи», «Об оружии», «О безопасности», кодексы: «Уголовный» «Уголовно - процессуальный», «Гражданский» и др.

Впервые «Уголовный кодекс» включил информационно правовые статьи. Основными из них являются статьи 272, 273, 274.

Статья 272 УК РФ

Ст. 272 УК РФ – «Неправомерный доступ к компьютерной информации».

1. Неправомерный доступ к охраняемой законом компьютерной информации, то есть информации на машинном носителе, в электронно-вычислительной машине (ЭВМ), системе ЭВМ или их сети, если это деяние повлекло уничтожение, блокирование, модификацию либо копирование информации, нарушение работы ЭВМ, системы ЭВМ или их сети,

- наказывается штрафом в размере от двухсот до пятисот минимальных размеров оплаты труда или в размере заработной платы или иного дохода осужденного за период от двух до пяти месяцев, либо исправительными работами на срок от шести месяцев до одного года, либо лишением свободы на срок до двух лет.

2. То же деяние, совершенное группой лиц по предварительному сговору или организованной группой либо лицом с использованием своего служебного положения, а равно имеющим доступ к ЭВМ, системе ЭВМ или их сети,

- наказывается штрафом в размере от пятисот до восьмисот минимальных размеров оплаты труда или в размере заработной платы или иного дохода осужденного за период от пяти до восьми месяцев, либо исправительными работами на срок от одного года до двух лет, либо арестом на срок от трех до шести месяцев, либо лишением свободы на срок до пяти лет.

Статья 273 УК РФ

Ст. 273 УК РФ – «Создание, использование и распространение вредоносных программ для ЭВМ»

1. Создание программ для ЭВМ или внесение изменений в существующие программы, заведомо приводящие к несанкционированному уничтожению, блокированию, модификации либо копированию информации, нарушению работы ЭВМ, системы ЭВМ, а равно использование либо распространение таких программ или машинных носителей с такими программами,-

- наказывается лишением свободы на срок до трех лет со штрафом в размере от двухсот до пятисот минимальных размеров оплаты труда или в размере заработной платы или иного дохода осужденного за период от двух до пяти месяцев.

2. Те же деяния, повлекшие по неосторожности тяжкие последствия,

- наказываются лишением свободы на срок от трех до семи лет.

Отметим, что негативное воздействие могут иметь и последствия, выражающиеся в нанесении ущерба материального, например, физическое разрушение ресурса (диска, «винчестера» и т. п.) или интеллектуальной собственности. В связи с этим при рассмотрении в судах компьютерных правонарушений, привлекаются другие статьи уголовного или гражданского кодексов.

Статья 274 УК РФ

Ст. 274 УК РФ – «Нарушение правил эксплуатации ЭВМ, системы ЭВМ или их сети»

1. Нарушение правил эксплуатации ЭВМ, системы ЭВМ или их сети лицами, имеющими доступ к ЭВМ, системе ЭВМ или их сети, повлекшие уничтожение, блокирование или модификацию охраняемой законом информации ЭВМ, если это деяние причинило существенный вред,

- наказывается лишением права занимать определенные должности или заниматься определенной деятельностью на срок до пяти лет, либо обязательными работами на срок от ста восьмидесяти до двухсот сорока часов, либо ограничением свободы на срок до двух лет.

Статья 146 УК РФ

Ст. 146 УК РФ – «Нарушение авторских и смежных прав»

1. Незаконное использование объектов авторского права или смежных прав, а равно присвоение авторства, если эти деяния причинили крупный ущерб,

- наказываются штрафом в размере от двухсот до четырехсот минимальных размеров оплаты труда или в размере заработной платы или иного дохода осужденного за период от двух до четырех месяцев, либо обязательными работами на срок от ста восьмидесяти до двухсот сорока часов, либо лишением свободы на срок до двух лет.

2. Те же деяния, совершенные неоднократно либо группой лиц по предварительному сговору или организованной группой,

- наказываются штрафом в размере от четырехсот до восьмисот минимальных размеров оплаты труда или в размере заработной платы или иного дохода осужденного за период от четырех до восьми месяцев, либо арестом на срок от четырех до шести месяцев, либо лишением свободы на срок до пяти лет.

Статья 147 УК РФ

Ст. 147 УК РФ – «Нарушение изобретательских и патентных прав»

1. Незаконное использование изобретения, полезной модели или промышленного образца, разглашение без согласия автора или заявителя сущности изобретения, полезной модели или промышленного образца до официальной публикации сведений о них, присвоение авторства или принуждение к соавторству, если эти деяния причинили крупный ущерб,

- наказываются штрафом в размере от двухсот до четырехсот минимальных размеров оплаты труда или в размере заработной платы или иного дохода осужденного за период от двух до четырех месяцев, либо обязательными работами на срок от ста восьмидесяти до двухсот сорока часов, либо лишением свободы на срок до двух лет.

2. Те же деяния, совершенные неоднократно либо группой лиц по предварительному сговору или организованной группой,

- наказываются штрафом в размере от четырехсот до восьмисот минимальных размеров оплаты труда или в размере заработной платы или иного дохода осужденного за период от четырех до восьми месяцев, либо арестом на срок от четырех до шести месяцев, либо лишением свободы на срок до пяти лет.

Несанкционированные действия с информацией могут иметь большие последствия, особенно при работе со сведениями, составляющими государственную тайну. Нормативно – законодательная база в настоящее время совершенствуется и развивается.

1.2. Организационно – распорядительная документация

В 1992 году Федеральной службой по техническому экспорту и контролю (ФСТЭК) были разработаны и опубликованы пять руководящих документов, посвященных вопросам защиты информации в системах ее обработки.

1. Защита от несанкционированного доступа к информации. Термины и определения.

2. Концепция защиты СВТ и АС от НСД к информации.

3. Автоматизированные системы. Защита от несанкционированного доступа к информации. Классификация автоматизированных систем и требования по защите информации.

4. Средства вычислительной техники. Защита от несанкционированного доступа к информации. Показатели защищенности от НСД к информации.

5. Временное положение по организации разработки, изготовления и эксплуатации программных и технических средств защиты информации от НСД в автоматизированных системах и средствах вычислительной техники.

Наибольший интерес представляют вторая, третья и четвертая части.

Концепция защиты СВТ и АС от НСД к информации

Данная концепция предусматривает существование двух относительно самостоятельных направлений в проблеме защиты информации от НСД: направления, связанного с защитой средств вычислительной техники (СВТ), и направления, связанного с защитой автоматизированных систем (АС). Различие этих направлений порождено тем, что СВТ разрабатываются и поставляются на рынок лишь как элементы, из которых в дальнейшем строятся функционально ориентированные АС, и поэтому, не решая прикладных задач, СВТ не содержат пользовательской информации. В случае СВТ можно говорить лишь о защищенности (защите) СВТ от НСД к информации, для обработки, хранения и передачи которой СВТ предназначено. Примером СВТ можно считать специализированную плату расширения с соответствующим аппаратным и программным интерфейсом, реализующую функции аутентификации пользователя по его биометрическим характеристикам.

При создании АС появляются такие, отсутствующие при разработке СВТ характеристики, как полномочия пользователей, модель нарушителя, технология обработки информации. Типичным примером АС является многопользовательская и многозадачная ОС.

Для определения принципов защиты информации в руководящих документах ФСТЭК дается понятие НСД к информации: НСД-доступ к информации, нарушающий установленные правила разграничения доступа, с использованием штатных средств, предоставляемых СВТ или АС. В данном определении под штатными средствами понимается совокупность программного, микропрограммного и технического обеспечения СВТ или АС.

Понятие НСД определяет, от чего сертифицированные по руководящим документам ФСТЭК системы защиты АС и СВТ должны защищать информацию. К основным способам НСД относятся:

- непосредственное обращение к объектам доступа (например, через получение программой, управляемой пользователем, доступа на чтение или запись в файл);

- создание программных и технических средств, выполняющих обращение к объектам доступа в обход средств защиты (например, используя люки, оставленные разработчиками системы защиты);

- модификация средств защиты, позволяющая осуществить НСД

(например, путем внедрения в систему защиты программных закладок или модулей, выполняющих функции "троянского коня");

- внедрение в технические средства СВТ или АС программных или технических механизмов, нарушающих предполагаемую структуру и функции СВТ или АС и позволяющих осуществить НСД (например, путем загрузки на компьютер в обход штатной ОС иной ОС, не имеющей функций защиты).

В руководящих документах ФСТЭК представлены семь принципов защиты информации:

- защита СВТ и АС основывается на положениях и требованиях существующих законов, стандартов и нормативно-методических документов по защите от НСД к информации;

- защита СВТ обеспечивается комплексом программно-технических средств;

- защита АС обеспечивается комплексом программно-технических средств и поддерживающих их организационных мер;

- защита АС должна обеспечиваться на всех технологических этапах обработки информации и во всех режимах функционирования, в том числе при проведении ремонтных и регламентных работ;

- программно-технические средства защиты не должны существенно ухудшать основные функциональные характеристики АС (надежность, быстродействие, возможность изменения конфигурации АС);

- неотъемлемой частью работ по защите является оценка эффективности средств защиты, осуществляемая по методике, учитывающей всю совокупность технических характеристик оцениваемого объекта, включая технические решения и практическую реализацию средств защиты;

- защита АС должна предусматривать контроль эффективности средств защиты от НСД, который либо может быть периодическим, либо инициироваться по мере необходимости пользователем АС или контролирующими органами.

В качестве нарушителя в руководящих документах Гостехкомиссии рассматривается субъект, имеющий доступ к работе со штатными средствами АС и СВТ, и являющийся специалистом высшей квалификации, знающим все о АС и, в частности, о системе и средствах ее защиты. В руководящих документах дается классификация нарушителя по уровню возможностей, предоставляемых ему штатными средствами АС и СВТ. Классификация является иерархической, т. е. каждый следующий уровень включает в себя функциональные возможности предыдущего. Выделяется четыре уровня этих возможностей.

- Первый уровень определяет самый низкий уровень возможностей ведения диалога в АС - запуск задач (программ) из фиксированного набора, реализующих заранее предусмотренные функции по обработке информации.

- Второй уровень определяется возможностью создания и запуска собственных программ с новыми функциями по обработке информации.

- Третий уровень определяется возможностью управления функционированием АС, т. е. воздействием на базовое программное обеспечение системы и на состав и конфигурацию ее оборудования.

- Четвертый уровень определяется всем объемом возможностей лиц, осуществляющих проектирование, реализацию и ремонт технических средств АС, вплоть до включения в состав СВТ собственных технических средств с новыми функциями по обработке информации.

1.3. Санкционированный и несанкционированный доступ

Под безопасностью автоматизированных систем обработки информации (АСОИ) понимают их защищенность от случайного или преднамеренного вмешательства в нормальный процесс их функционирования, а также от попыток хищения, изменения или разрушения их компонентов [2].

Одним из основополагающих понятий в ИБ является понятие доступа к информации.

Под доступом к информации понимается ознакомление с ней, ее обработка, в частности копирование, модификация и уничтожение.

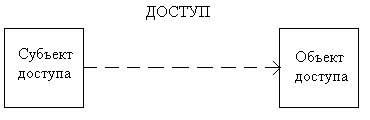

Понятие доступа к информации неразрывно связано с понятиями субъекта и объекта доступа (рис. 1.1).

Субъект доступа – это активный компонент системы, который может стать причиной потока информации от объекта к субъекту или изменения состояния системы (пользователь, процесс, прикладная программа и т. п.).

Объект доступа – это пассивный компонент системы, хранящий, принимающий или передающий информацию (файл, каталог и т. п.).

Зачастую, один и тот же компонент системы может являться и субъектом и объектом различных доступов. Например, программа , запускаемая пользователем системы является объектом доступа для данного пользователя. Если та же самая программа читает с диска некоторый файл FILE. TXT, то при данном доступе она является уже субъектом.

Рис. 1.1. Субъект и объект доступа

В информационной безопасности различают два типа доступа – санкционированный и несанкционированный.

Санкционированный доступ к информации – это доступ, не нарушающий установленные правила разграничения доступа.

Несанкционированный доступ (НСД) к информации – доступ, нарушающий установленные правила разграничения доступа. Субъект, осуществляющий НСД, является нарушителем правил разграничения доступа. НСД является наиболее распространенным видом нарушений безопасности информации.

1.4. Угрозы безопасности и каналы реализации угроз

С точки зрения информационной безопасности выделяют следующие свойства информации: конфиденциальность, целостность и доступность.

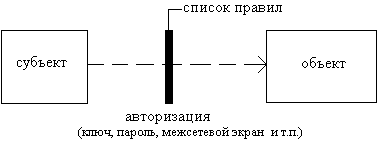

Конфиденциальность информации – это ее свойство быть известной только допущенным и прошедшим проверку (авторизованным) субъектам системы. Для остальных субъектов системы эта информация должна быть неизвестной (рис 1.2).

Рис. 1.2. Авторизация субъекта

Проверка субъекта при допуске его к информации может осуществляться путем проверки знания им некоторого секретного ключа, пароля, идентификации его по фиксированным характеристикам и т. п.

Целостность информации – ее свойство быть неизменной в семантическом смысле при функционировании системы в условиях случайных или преднамеренных искажений или разрушающих воздействий.

Доступность информации – ее свойство быть доступной для авторизованных законных субъектов системы, готовность служб к обслуживанию запросов.

Целью злоумышленника является реализация какого-либо рода действий, приводящих к невыполнению (нарушению) одного или нескольких из свойств конфиденциальности, целостности или доступности информации.

Потенциальные возможности реализаций определенных воздействий на АСОИ, которые прямо либо косвенно могут нанести ущерб ее безопасности, называются угрозами безопасности АСОИ.

Уязвимость АСОИ – некоторое неудачное свойство системы, которое делает возможным возникновение и реализацию угрозы.

Атака на компьютерную систему – это непосредственная реализация злоумышленником угрозы безопасности.

Цель системы защиты информации – противодействие угрозам безопасности в АСОИ.

По цели воздействия выделяют три основных типа угроз безопасности АСОИ [3]:

1. угрозы нарушения конфиденциальности информации;

2. угрозы нарушения целостности информации;

3. угрозы нарушения работоспособности системы (отказы в обслуживании).

Угрозы нарушения конфиденциальности информации направлены на перехват, ознакомление и разглашение секретной информации. При реализации этих угроз информация становится известной лицам, которые не должны иметь к ней доступ. Угроза нарушения конфиденциальности имеет место всякий раз, когда получен НСД к некоторой закрытой информации, хранящейся к компьютерной системе, или передаваемой от одной системы к другой. Большие возможности для реализации злоумышленником данного типа угроз существуют в открытых локальных сетях, интрасетях, сетях Internet в связи со слабой защищенностью протоколов передачи данных, и возможностью прослушивания канала передачи (сниффинга) путем перевода сетевой платы в «смешанный режим» (promiscuous mode).

Угрозы нарушения целостности информации, хранящейся в компьютерной системе или передаваемой по каналу связи, направлены на ее изменение или искажение, приводящее к нарушению ее качества или полному уничтожению.

Угрозы нарушения работоспособности (отказ в обслуживании) направлены на создание таких ситуаций, когда определенные преднамеренные действия либо снижают работоспособность АСОИ, либо блокируют доступ к некоторым ее ресурсам. Атаки, реализующие данный тип угроз, называются также DoS-атаками (Denied of Service – отказ в обслуживании). При реализации угроз нарушения работоспособности может преследоваться цель нанесения ущерба (вандализм), либо может являться промежуточной целью при реализации угроз нарушения конфиденциальности и целостности (нарушение работоспособности системы защиты информации).

При реализации угроз безопасности злоумышленник может воспользоваться самыми различными каналами реализации угроз – каналами НСД, каналами утечки.

Под каналом утечки информации понимают совокупность источника информации, материального носителя или среды распространения, несущего указанную информацию сигнала и средства выделения информации из сигнала или носителя. Средство выделения информации из сигнала или носителя может располагаться в пределах контролируемой зоны, охватывающей АСОИ или вне ее.

Применительно к АСОИ выделяют следующие основные каналы утечки информации [4]:

1. Электромагнитный канал.

2. Виброакустический канал.

3. Визуальный канал.

4. Информационный канал.

Не останавливаясь на первых каналах утечки информации, рассмотрим последний, который связан с возможностью локального или удаленного доступа злоумышленника к элементам АСОИ, к носителям информации, к программному обеспечению, к линиям связи. Данный канал условно может быть разделен на следующие каналы: канал коммутируемых линий связи, канал выделенных линий связи, канал локальной сети, канал машинных носителей информации, канал терминальных и периферийных устройств.

1.5. Основные принципы обеспечения информационной безопасности

Основными принципами обеспечения информационной безопасности в АСОИ являются [5]:

1. Системность.

2. Комплексность.

3. Непрерывность защиты.

4. Разумная достаточность.

5. Гибкость управления и применения.

6. Открытость алгоритмов и механизмов защиты.

7. Простота применения защитных мер и средств.

Принцип системности предполагает необходимость учета всех слабых и уязвимых мест АСОИ, возможных объектов и направлений атак, высокую квалификацию злоумышленника, текущих и возможных в будущем каналов реализации угроз.

Принцип комплексности предполагает согласование работы разнородных СЗИ при построении целостной системы защиты, отсутствие слабых мест при стыковке различных СЗИ.

Принцип непрерывности защиты учитывает то, что защита информации не есть разовое мероприятие, а непрерывный целенаправленный процесс, предполагающий принятие соответствующих мер на всех этапах жизненного цикла АС. Например, большинству физических и технических средств защиты для эффективного выполнения своих функций необходима постоянная организационная поддержка (своевременная смена и обеспечение правильного хранения и применения имен, паролей, ключей шифрования, переопределение полномочий и т. п.). Перерывы в работе СЗИ могут быть использованы злоумышленником для анализа применяемых методов и средств защиты, внедрения специальных программных и аппаратных «закладок» и других средств преодоления системы защиты после восстановления ее функционирования.

Принцип разумной достаточности опирается на то, что создать абсолютно защищенную систему защиты принципиально невозможно, взлом системы есть вопрос только времени и средств. В связи с этим, при проектировании СЗИ имеет смысл вести речь только о некотором приемлемом уровне безопасности. Важно выбрать золотую середину между стойкостью защиты и ее стоимостью, потреблением вычислительных ресурсов, удобством работы пользователей и другими характеристиками СЗИ.

Принцип гибкости управления и применения системы защиты предполагает возможность варьировать уровень защищенности АС. При определенных условиях функционирования АС, СЗИ, обеспечивающие ее защищенность могут обеспечивать как чрезмерный, так и недостаточный уровень защиты. Гибкость управления и применения системы защиты спасает владельцев АС от необходимости принятия кардинальных мер по полной замене средств защиты на новые при смене условий функционирования АС.

Принцип открытости алгоритмов и механизмов защиты говорит о том, что защита не должна обеспечиваться только за счет секретности структурной организации СЗИ и алгоритмов функционирования ее подсистем. Знание алгоритма защиты не должно давать злоумышленнику возможности ее преодоления или снижать стойкость защиты.

Принцип простоты применения защитных мер и средств говорит о том, что механизмы защиты должны быть интуитивно понятны и просты в использовании.

1.6. Ценность информации

Информационные системы требуют защиты именно потому, что обрабатываемая информация бывает ценной не зависимо от происхождения. Ясно, что в денежном выражении затраты на защиту не должны превышать возможные потери.

Под ценностью информации понимается ее свойство, характеризующее потери собственника данной информации при реализации определенной угрозы, выраженные в стоимостном, временном либо ином эквиваленте.

Среди подходов к построению моделей защиты ИC, основанных на понятии ценности информации наиболее известными являются: оценка, анализ и управление рисками ИБ [6], порядковые шкалы ценностей, модели решетки ценностей [7].

Далеко не всегда возможно и нужно давать денежную оценку ценности информации. Например, оценка личной информации, политической информации или военной информации не всегда разумна в денежном исчислении. В этом случае предпочтительнее использовать подход, связанный со сравнением ценности отдельных информационных элементов между собой и введением порядковой шкалы ценностей.

Пример 1.1. При оценке ценности информации в государственных структурах используется линейная порядковая шкала ценностей. Всю информацию сравнивают экспертным путем и относят к различным уровням ценности. В этом случае документам, отнесенным к некоторому уровню по шкале, присваиваются соответствующие грифы секретности. Сами грифы секретности образуют порядковую шкалу, например (принятую почти всеми государствами): НЕСЕКРЕТНО < КОНФИДЕНЦИАЛЬНО < СЕКРЕТНО < СОВЕРШЕННО СЕКРЕТНО < ОСОБОЙ ВАЖНОСТИ. Более высокий класс имеет более высокую ценность и поэтому требования по его защите от несанкционированного доступа более высокие.

В основе государственных стандартов оценки ценности информации обычно используют MLS решетку (Multilevel Security).

1.7. Меры обеспечения безопасности компьютерных систем

По способам осуществления все меры обеспечения безопасности компьютерных систем подразделяют на:

- правовые (законодательные);

- морально-этические;

- организационно-административные;

- физические;

- аппаратно-программные.

Остановимся на аппаратно-программных мерах защиты. К ним относятся различные электронные устройства и специальные программы, которые реализуют самостоятельно или в комплексе с другими средствами следующие способы защиты:

- идентификацию и аутентификацию субъектов АСОИ;

- разграничение доступа к ресурсам АСОИ;

- контроль целостности данных;

- обеспечение конфиденциальности данных;

- аудит событий, происходящих в АСОИ;

- резервирование ресурсов и компонентов АСОИ.

1.8. Характеристика способов защиты компьютерной информации

Доступ к любой компьютерной информации в АСОИ, обладающей какой-либо ценностью, должен быть разрешен только определенному кругу лиц, предварительно прошедших регистрацию и подтвердивших свою подлинность на этапе идентификации и аутентификации, который и является первым краем обороны АСОИ. Основным требованием к его реализации является стойкость к взлому путем подбора или подмены информации, подтверждающей подлинность пользователя (пароля, ключа, и т. д.). Информация, подтверждающая подлинность пользователя должна храниться в секрете, лучше – на внешнем аппаратном устройстве, максимально защищенном от НСД.

Одним из основных требований к реализации подсистемы разграничения доступа является разработка политики безопасности, адекватной защищаемой информации, и отсутствие возможностей у злоумышленника совершить НСД в обход подсистемы разграничения доступа.

|

Из за большого объема этот материал размещен на нескольких страницах:

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 |