Такие программы нзываются программами с потенциально опасными последствиями ( программными закладками, разрушающими программными воздействиями (РПВ)). Условно их можно разделить на три класса.

1.Вирусы. Особенностью данного класса программ является его ненаправленность на конкретные программы и также то, что во главу угла здесь ставится самодублирование вируса.

2. Программные черви, троянские кони и фрагменты программ типа логический люк. Для данного типа программ имеет место обратная ситуация - самодублирование не присуще данным программам, но они обладают возможностями перехвата конфиденциальной информации или извлечения информации из сегментов систем безопасности, или ограничения доступа.

3. Программные закладки или разрушающие программные воздействия (РПВ) Программы данного класса, как правило, скрывают себя, и самоликвидируются после совершения целевых действий.

Для того чтобы РПВ смогло выполнить действие по отношению к прикладной программе или данным, оно должно получить управление. Это возможно только при одновременном выполнении двух условий [20]:

1. РПВ должно находиться в оперативной памяти до начала работы программы, которая является целью его воздействия, следовательно, оно должно быть загружено раньше или одновременно с этой программой.

2. РПВ должно активизироваться по некоторому общему, как для него, так и для программы событию, т. е. при выполнении ряда условий в программно-аппаратной среде, управление должно быть передано РПВ. Данное событие называют активизирующим.

Наиболее распространенными видами активизирующих событий являются:

1. Общие системные прерывания: обращение к внешнему устройству,

запись в файл и др.

2. Ввод с клавиатуры (свойственно для клавиатурных шпионов).

3. Вывод информации на экран.

4. Операции с файлами (чтение, запись, открытие и т. п.).

5. Прерывание по таймеру.

Выделяют резидентные и нерезидентные РПВ

РПВ резидентного типа находятся в памяти постоянно с некоторого момента времени до окончания сеанса работы компьютерной системы (например, клавиатурный шпион).

РПВ нерезидентного типа заканчивает свою работу самостоятельно через некоторый промежуток времени или по некоторому событию, при этом выгружая себя из памяти целиком для затруднения своего обнаружения.

7.2 Модели взаимодействия прикладной программы и РПВ

Выделяют следующие основные модели работы программных закладок (ПЗ).

1. Модель «перехват». ПЗ внедряется в ПЗУ, ОС или прикладное ПО и сохраняет все или избранные фрагменты вводимой или выводимой информации в скрытой области внешней памяти прямого доступа. Как правило, сохраняемая информация маскируется от просмотра легальными пользователями.

2. Модель «троянский конь». ПЗ встраивается в постоянно используемое ПО и по некоторому активизирующему событию моделирует сбойную ситуацию, парализуя нормальную работу компьютерной системы.

3. Модель «наблюдатель». ПЗ встраивается в постоянно активное ПО и осуществляет контроль за процессами обработки информации в компьютерной системе.

4. Модель «компрометация». ПЗ передает нужную злоумышленнику информацию в канал связи.

5. Модель «искажение или инициатор ошибок». Программная закладка искажает потоки выходных данных, возникающие при работе прикладных программ.

6. Модель «уборка мусора». Программная закладка «изучает остатки информации», оставшиеся после удаления файлов.

7.3. Компьютерные вирусы как класс РПВ

Под компьютерными вирусами принято понимать РПВ, обладающие следующими свойствами:

1. Способность к самодублированию – к созданию собственных копий, не обязательно совпадающих с оригиналом, но обладающих его свойствами;

2. Способность к ассоциированию с другими программами - наличие механизма, обеспечивающего внедрение создаваемых копий в исполняемые объекты компьютерной системы (заражающего механизма);

3. Способность к скрытию признаков своего присутствия в программной среде.

Принято разделять вирусы по поражаемым объектам (файловые вирусы, загрузочные вирусы, скриптовые вирусы, сетевые черви), по поражаемым операционным системам и платформам (DOS, Microsoft Windows, Unix, GNU/Linux, Java и другие), по технологиям используемым вирусом (полиморфные вирусы, стелс-вирусы), по языку на котором написан вирус (ассемблер, высокоуровневый язык программирования, скриптовый язык и др.).

Классификация файловых вирусов по способу заражения

По способу заражения файловые вирусы разделяют на перезаписывающие, паразитические, вирусы-звенья, вирусы-черви, компаньон-вирусы, а так же вирусы, поражающие исходные тексты программ и компоненты программного обеспечения (VCL, LIB и др.).

Перезаписывающие вирусы

Вирусы данного типа записывают свое тело вместо кода программы, не изменяя названия исполняемого файла, вследствие чего исходная программа перестает запускаться. При запуске программы выполняется код вируса, а не сама программа.

Вирусы-компаньоны

Компаньон-вирусы, как и перезаписывающие вирусы, создают свою копию на месте заражаемой программы, но в отличие от перезаписываемых не уничтожают оригинальный файл, а переименовывают или перемещают его. При запуске программы вначале выполняется код вируса, а затем управление передается оригинальной программе.

Например, PATH-компаньоны. Они размещают свои копии в основном каталоге Windows, используя тот факт, что этот каталог является первым в списке PATH, и файлы для запуска Windows в первую очередь будет искать именно в нём. Данными способом самозапуска пользуются также многие компьютерные черви и троянские программы.

Файловые черви

Файловые черви создают собственные копии с привлекательными для пользователя названиями (например Game. exe, install. exe и др.) в надежде на то, что пользователь их запустит.

Вирусы-звенья

Зти вирусы не изменяют код программы, а заставляют операционную систему выполнить собственный код, изменяя адрес местоположения на диске зараженной программы, на собственный адрес. После выполнения кода вируса управление обычно передается вызываемой пользователем программе.

Паразитические вирусы

Паразитические вирусы — это файловые вирусы изменяющие содержимое файла добавляя в него свой код. При этом зараженная программа сохраняет полную или частичную работоспособность. Код может внедряться в начало, середину или конец программы. Код вируса выполняется перед, после или вместе с программой, в зависимости от места внедрения вируса в программу.

Вирусы, поражающие исходный код программ

Вирусы данного типа поражают или исходный код программы, либо её компоненты (OBJ-, LIB-, DCU- файлы) а так же VCL и ActiveX компоненты. После компиляции программы оказываются в неё встроенными. В настоящее время широкого распространения не получили

Жизненный цикл вирусов включает в себя две основные стадии – хранение (латентная фаза) и исполнение.

В ходе латентной фазы вирус не активен, не может контролировать работу операционной системы, и просто хранится на диске совместно с объектом, в который он внедрен.

Переход от латентной фазы к исполнению вируса осуществляется по некоторому активизирующему событию (открытие файла, наступление определенной даты и т. д.).

Фаза исполнения вируса, как правило, состоит из следующих этапов.

1. Загрузка вируса в память.

2. Поиск «жертвы».

3. Заражение «жертвы» (инфицирование).

4. Выполнение деструктивных функций.

5. Передача управления программе-носителю вируса.

Загрузка вируса в память осуществляется ОС одновременно с загрузкой исполняемого объекта, в который внедрен вирус (например, при запуске на исполнение зараженного файла, при чтении загрузочного сектора диска и т. п.).

По способу поиска «жертвы» вирусы можно разделить на два класса:

· вирусы, осуществляющие «активный» поиск с использованием функций ОС;

· вирусы, осуществляющие «пассивный поиск» с помощью механизмов расстановки «ловушек» для программных файлов (так часто поступают макровирусы).

Инфицирование объектов КС осуществляется различными способами в зависимости от типа вируса. В простейшем случае этап заражения жертвы сводится к самокопированию кода вируса в выбранный в качестве жертвы объект (файл, загрузочный сектор, псевдосбойные сектора и т. д.).

Помимо простого копирования кода вируса в заражаемый объект на этом этапе могут использоваться более сложные алгоритмы, обеспечивающие защиту вируса на стадии хранения (шифрование, «мутации» кода и т. п.). Суть «мутаций» сводится к тому, что при внедрении в объект копии вируса, часть ее кода, относящаяся к расшифровщику, модифицируется так, чтобы возникли различия с оригиналом, но результаты работы остались неизменными. Наиболее распространенными приемами модификации кода являются следующие:

- изменение порядка независимых инструкций;

- замена некоторых инструкций на эквивалентные;

- замена используемых в инструкциях регистров на другие;

- внедрение случайным образом зашумляющих инструкций.

Вирусы, использующие подобные механизмы мутации кода, получили название полиморфных.

По характеру выполнения деструктивных функций вирусы делят на «безвредные», «неопасные», «опасные» и «очень опасные». В «безвредных» вирусах реализована только функция самодублирования. «Неопасные» вирусы – это вирусы, присутствие которых в системе связано с различными эффектами, но которые не наносят вред программам и данным. «Опасные» вирусы могут стать причиной сбоя системы. «Очень опасные» вирусы приводят непосредственно к разрушению программ и данных.

Средства борьбы с компьютерными вирусами можно разделить на три класса:

1. Административные – включающие комплекс мер, действующих в рамках предприятий, и направленных на снижение ущерба, наносимого компьютерными вирусами (профилактические мероприятия, планы действия сотрудников при вирусной атаке, запреты на самостоятельную установку нового ПО и т. п.).

2. Юридические – привлечение к уголовной или административной ответственности лиц, по чьей вине наносится ущерб компьютерным системам (статья 273 УК РФ - «Создание, использование и распространение вредоносных программ для ЭВМ»).

3. Технические – применение антивирусных мониторов и сканеров, программных и аппаратных средств, недопускающих возможность заражения объектов компьютерной системы.

7.4. Защита от РПВ. Изолированная программная среда

Методы борьбы с воздействием РПВ можно разделить не следующие классы.

Общие методы защиты программного обеспечения от РПВ:

1. Контроль целостности системных областей, запускаемых прикладных

программ и используемых данных.

Контроль целостности информации может быть обойден

злоумышленником путем:

· навязывания конечного результата проверок;

· влияния на процесс считывания информации;

· изменения хеш-значений, хранящихся в общедоступных файлах.

2. Контроль цепочек прерываний и фильтрация вызовов критических

для безопасности системы прерываний.

Данные методы действенны лишь тогда, когда контрольные

элементы не подвержены воздействию закладок и разрушающее

воздействие входит в контролируемый класс.

3. Создание безопасной и изолированной операционной среды.

4. Предотвращение результирующего воздействия вируса или закладки.

Например, запись на диск только в зашифрованном виде на уровне

контроллера, либо запрет записи на диск на аппаратном уровне.

Специализированные методы борьбы с РПВ:

· Поиск фрагментов кода по характерным последовательностям (сигнатурам), свойственным РПВ, либо наоборот, разрешение на выполнение или внедрение в цепочку прерываний только программ с известными сигнатурами.

· Поиск критических участков кода методом семантического анализа фрагментов кода на выполняемые ими функции, часто сопряженный с дизассемблированием или эмуляцией выполнения [23].

В качестве одной из возможных эвристических методик выявления РПВ в BIOS, ассоциированных с существенно важными прерываниями, можно рассмотреть следующую [24].

Эвристическая методика выявления РПВ в BIOS

1. Выделяется группа прерываний, существенных с точки зрения обработки информации программой, относительно которой проводится защита. Обычно это прерывания int 13h (запись информации на внешние магнитные накопители прямого доступа), int 14h (обмен с RS232 портом), int 10h (обслуживание видеотерминала), а также в обязательном порядке прерывания таймера int 8h, int 1Ch и прерывания клавиатуры int 9h и int 16h.

2. Для выделенной группы прерываний определяются точки входа в ПЗУ, используя справочную информацию, либо выполняя прерывание в режиме трассировки.

3. Для выделенных адресов создаются цепочки исполняемых команд от точки входа до команды IRET - возврату управления из BIOS.

В цепочках исполняемых команд выделяются:

- команды работы с портами;

- команды передачи управления;

- команды пересылки данных.

4. В цепочках исполняемых команд анализируются команды выделенных групп. Определяется присутствие в прерываниях команд:

- работы с недокументированными портами. Наличие таких

команд, как правило, указывает на передачу информации некоторому устройству, подключенному к параллельному интерфейсу (общей шине), например, встроенной радиопередающей закладке.

- работы с портами, участвующие в работе другого класса

прерываний;

- перемещения данных из BIOS в оперативную память;

- передачи управления в оперативную память или в сегменты расширенного BIOS.

В случае если опасных действий, относящихся к выше представленным четырем группам, не обнаружено, аппаратно-программная среда ПЭВМ считается чистой (безопасной).

Защита от РПВ путем создания изолированной программной среды

Предположим, что в ПЗУ и ОС отсутствуют закладки – проверка этого проведена по некоторой методике. Пусть также пользователь работает только с программами, процесс написания и отладки которых полностью контролируется, т. е. в них также исключено наличие закладок. Такие программы называются проверенными.

Потенциально злоумышленными действиями в этом случае могут быть следующие:

· проверенные программы будут использованы на другой ПЭВМ с другим BIOS и в этих условиях могут использоваться некорректно;

· проверенные программы будут использованы в аналогичной, но не проверенной операционной среде, в которой они также могут использоваться некорректно;

· проверенные программы используются на проверенной ПЭВМ и в проверенной операционной среде, но запускаются еще и непроверенные программы, потенциально несущие в себе возможности НСД.

Следовательно, в этих условиях деструктивные действия закладок гарантированно невозможны, если выполняются следующие условия:

· На ПЭВМ c проверенным BIOS установлена проверенная ОС.

· Достоверно установлена неизменность ОС и BIOS для данного сеанса

работы.

· Кроме проверенных программ в данной программно-аппаратной среде не запускалось и не запускается никаких иных программ, проверенные программы перед запуском контролируются на целостность.

· Исключен запуск проверенных программ в какой-либо иной ситуации, т. е. вне проверенной среды.

· Условия 1 - 4 выполняются в любой момент времени для всех пользователей, аутентифицированных защитным механизмом.

При выполнении перечисленных выше условий программная среда называется изолированной (ИПС – изолированная программная среда).

Основными элементами поддержания ИПС являются контроль целостности и активности процессов.

ИПС контролирует активизацию процессов через операционную среду, контролирует целостность исполняемых модулей перед их запуском и разрешает инициирование процесса только при одновременном выполнении двух условий - принадлежности к разрешенным программам и неизменности программ. В таком случае, для предотвращения угроз, связанных с внедрением в операционную среду скрытых недекларированных возможностей, от базового ПО требуется только:

· невозможность запуска программ помимо контролируемых ИПС событий;

· отсутствие в базовом ПО возможностей влиять на среду функционирования уже запущенных программ (фактически это требование невозможности редактирования и использования оперативной памяти другого процесса).

Создание и поддержка ИПС возможна только с помощью специализированных аппаратных средств, целостность которых обеспечивается технологией производства и периодическими проверками. Одним из программно-аппаратных устройств поддержки изолированной программной среды является программно-аппаратный комплекс «АККОРД» производства ОКБ «САПР».

8. Защита информации в компьютерных сетях

8.1. Основные угрозы и причины уязвимости сети INTERNET

Интенсивное развитие INTERNET и INTRANET технологий, привлечение их для создания новых технологий хранения, поиска и обработки информации влечет за собой необходимость построения эффективных систем защиты информации в корпоративных сетях.

В настоящее время глобальные сети часто используются для передачи информации, содержащей сведения различного уровня конфиденциальности, например, для связи между головным и удаленными офисами организации, для доступа к WEB сайтам организации и т. д. Многие организации принимают решение об интеграции своих локальных и корпоративных сетей в глобальную сеть INTERNET, предоставляют различные услуги через данную сеть (организация электронных магазинов, системы дистанционного образования и т. д.).

Такой подход дает, несомненно, множество преимуществ, связанных с большими потенциальными возможностями коллективной работы в INTRANET и INTERNET, более эффективному интегрированию различных информационных технологий, связанных с хранением, поиском и обработкой информации.

Однако развитие глобальных сетей привело к многократному увеличению количества пользователей и атак на ПК, подключенных к сети INTERNET и внутренним сетям INTRANET организаций. Ежегодные потери, обусловленные недостаточным уровнем защищенности таких ПК, оцениваются десятками миллионов долларов. При подключении к Internet локальной или корпоративной сети необходимо позаботиться об обеспечении ИБ данной сети и подключенных к ней ПК [ ].

Изначальная разработка сети INTERNET как открытой сети создает большие возможности для злоумышленника по воздействию на локальные и корпоративные сети организаций, имеющих выход в INTERNET. Через INTERNET злоумышленник может вторгнуться во внутреннюю сеть предприятия и получить НСД к конфиденциальной информации, получить пароли доступа к серверам, а подчас и их содержимое.

Наиболее распространенные угрозы ИБ в INTERNET и INTRANET представлены ниже [2]:

1. Несанкционированный (неавторизованный) доступ внешних пользователей к какому-либо виду сервисного обслуживания, предоставляемого легальным пользователям.

2. Несанкционированный доступ к информации и базам данных организаций без идентификации и аутентификации внешнего пользователя в сети.

3. Внедрение в системы и сети организаций разрушающих программных воздействий – вирусов, программных закладок, троянских коней и т. д., используя различные уязвимости удаленных систем (например, внедрение вирусов через электронную почту, используя уязвимости IIS (Internet Information Servis– набора серверов для нескольких служб ).

4. Нарушение целостности ПО систем и сетей организаций с целью модификации выполняемых ими функций.

5. Нарушение конфиденциальности информационного обмена, осуществляемого по каналам связи абонентов систем и сетей организаций, с помощью их «прослушивания»; данный вид угроз для компьютерных сетей получил более конкретное название – сниффинг (sniffing), а программы, реализующие эту угрозу, называют снифферами.

6. Нарушение работоспособности программных компонентов удаленных систем с целью дезорганизации их работы – атаки вида отказа в обслуживании (DoS – Denied of Service); защита от данного вида атак очень актуальна в настоящее время для компаний, предоставляющих различные услуги посредством INTERNET.

7. Получение прав доступа к удаленной системе, использующей нестойкие алгоритмы аутентификации пользователя.

8. Доступ к информации о топологии сетей и используемых в них механизмах защиты, что облегчает злоумышленникам проникновение в сети.

Достаточно часто информацию такого рода злоумышленник может получить путем удаленного сканирования системы.

Результаты воздействия угроз могут выражаться в появлении сбоев в работе информационных систем организаций, искажении либо разрушении циркулирующей или хранящейся в них информации, нарушении защитных механизмов систем, что позволяет осуществить злоумышленнику НСД к информации, контролировать работу информационных систем.

Основными причинами уязвимости сети INTERNET являются следующие [25]:

1. Проектирование сети INTERNET как открытой и децентрализованной

сети с изначальным отсутствием политики безопасности.

2. Уязвимости служб протокола TCP/IP.

3. Большая протяженность каналов связи.

4. Множество уязвимостей программного и аппаратного обеспечения,

работающего на ПК, подключенных в INTERNET (уязвимости ОС,

WEB-серверов, почтовых клиентов и пр.); каталоги известных

уязвимостей пополняются буквально каждую неделю (наиболее

полный каталог известных уязвимостей доступен на сервере

http://icat. nist. gov).

5. Кажущаяся анонимность при работе в INTERNET, возможность

скрытия о себе информации злоумышленником, использования

анонимных proxy - серверов, ремэйлеров для электронной почты и пр.

6. Доступность информации о средствах и протоколах защиты,

используемых в INTERNET.

7. Работа в INTERNET обслуживается большим числом сервисов,

информационных служб и сетевых протоколов, знание тонкостей и

правильности конфигурирования которых одному человеку в лице

администратора не всегда реально.

8. Сложность конфигурирования средств защиты.

9. Человеческий фактор.

Все эти факторы требуют разработки, внедрения и использования средств защиты локальных сетей организации, отдельных компьютеров локальных сетей, имеющих выход в INTERNET, либо непосредственно подключенных к нему.

8.2. Классификация типовых удаленных атак на интрасети.

Принципиальным отличием атак, осуществляемых злоумышленниками в компьютерных сетях, является фактор расстояния злоумышленника от персонального компьютера (ПК), выбранного в качестве жертвы. В связи с этим, такие атаки принято называть удаленными атаками (УА) [25].

В настоящее время выделяют следующие классы типовых удаленных атак, осуществляемых на компьютерные сети.

Анализ сетевого трафика

Анализ сетевого трафика путем его перехвата (сниффинга) является внутрисегментной атакой и направлен на перехват и анализ информации, предназначенной для любого ПК, расположенного в том же сегменте сети, что и злоумышленник. Злоумышленник может захватить все проходящие через себя пакеты путем перевода своей сетевой платы в смешанный режим (promiscuous mode).

Реализация данной атаки позволяет злоумышленнику изучить логику работы сети (для получения информации, помогающей ему осуществить последующий взлом) либо перехватить конфиденциальную информацию, которой обмениваются узлы компьютерной сети. Многие протоколы (например, POP3, FTP и пр.) передают информацию об используемых паролях доступа по каналу связи в открытом виде. Анализ трафика позволяет злоумышленнику перехватить эти пароли доступа (например, к электронной почте, к FTP серверу) и использовать их в дальнейшем для выполнения несанкционированных действий.

Для защиты от анализа сетевого трафика с использованием снифферов известны следующие подходы:

1. Диагностика перевода сетевой платы удаленного ПК в смешанный режим путем установки различных средств мониторинга. Данный подход к защите достаточно трудоемок и не является универсальным, поэтому используется недостаточно часто;

2. Сегментация сетей – чем больше сегментов, тем меньше вероятность и последствия реализации внутрисегментной атаки.

3. Шифрование сетевого трафика и использование безопасных протоколов удаленной аутентификации пользователей (S/KEY, CHAP и др.).

Подмена доверенного субъекта

Подмена доверенного субъекта и передача сообщений по каналам связи от его имени позволяет получить злоумышленнику доступ к удаленной системе от имени этого доверенного субъекта. Подобные атаки эффективно реализуются в системах с нестойкими алгоритмами идентификации и аутентификации хостов и пользователей. Например, подобные атаки эффективны для систем, использующих аутентификацию источника по его IP адресу, для злоумышленника в этом случае нетрудно формировать пакеты с IP адресами, которым «доверяет» удаленный узел.

Для защиты от подобных атак необходимо применение стойких алгоритмов идентификации и аутентификации хостов и пользователей. Нельзя допускать в компьютерную сеть организации пакеты, посланные с внешних ПК, но имеющих внутренний сетевой адрес.

Введение ложного объекта компьютерной сети

Реализация данной атаки позволяет навязать ложный маршрут потока информации так, чтобы этот маршрут лежал через компьютер злоумышленника, позволяет «заманить» легального пользователя на ПК злоумышленника (например, подменив WEB-сайт) с целью получения конфиденциальной информации.

Для защиты от данных атак необходимо использовать более стойкие протоколы идентификации и аутентификации хостов и устройств.

Отказ в обслуживании (DoS)

Реализация данной атаки направлена на нарушение работоспособности некоторой службы удаленного хоста, либо всей системы. Как правило, реализация предполагает посылку направленного «шторма запросов», переполнение очереди запросов, в силу чего удаленный ПК либо перезагружается, либо неспособен заниматься ничем, кроме обработки запросов. Примерами данных атак является SYN-Flooding, Ping of Death и пр.

Для защиты от данных атак необходимо использовать стойкие протоколы аутентификации, ограничивать доступа в сеть с использованием межсетевых экранов, применять системы обнаружения вторжений, разрабатывать адекватные политики безопасности, использовать для поддержки сервисов программные продукты, в которых устранены уязвимости, позволяющие выполнить подобные атаки.

В настоящее время большую актуальность представляет защита от распределенных DoS атак (DDoS), реализуемых путем заражения («зомбирования») множества ничего не подозревающих ПК, которые в заданный момент времени начинают посылать «шторм запросов» на объект атаки. В 2003 году таким образом был атакован сайт SCO Group.

Сканирование компьютерных сетей

Сетевое сканирование осуществляется злоумышленником на предварительной стадии атаки. Сканирование компьютерной сети позволяет получить злоумышленнику такую информацию, необходимую для дальнейшего взлома, как типы установленных ОС, открытые порты и связанные с ними сервисы, существующие уязвимости. Сам факт сетевого сканирования лишь говорит о реализации стадии, предваряющей атаку, и является важной информацией для сетевого администратора.

Для защиты от сетевого сканирования необходимо применять подходы, позволяющие скрыть внутреннюю структуру сети и идентифицировать факт сканирования, например, использовать межсетевые экраны, системы обнаружения вторжений.

Таким образом, для защиты от рассмотренных выше атак используют межсетевые экраны, виртуальные частные сети, стойкие протоколы аутентификации, системы обнаружения вторжений, а также анализ журналов безопасности (аудита) компьютерных систем. Ниже данные средства рассмотрены более подробно.

8.3. Ограничение доступа в сеть. Межсетевые экраны

Одна из важнейших задач, решаемая при защите компьютерных сетей, – ограничение доступа внешних пользователей к ресурсам внутренней сети организации, а также обеспечение безопасного доступа внутренних пользователей сети к ресурсам внешней. Это ограничение должно выполняться в соответствие с правилами, определяющими политику безопасности в сети организации.

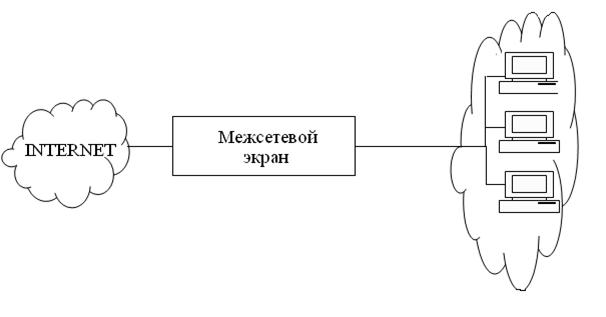

Межсетевой экран (МЭ, firewall) – это система межсетевой защиты, позволяющая разделить общую сеть на две части или более и реализовать набор правил, определяющих условия прохождения сетевых пакетов через границу из одной части сети в другую.

МЭ пропускает через себя весь трафик, принимая для каждого из проходящих пакетов решение – пропускать его дальше или отбросить. Для этого на межсетевом экране задают набор правил фильтрации трафика.

Обычно межсетевые экраны защищают внутреннюю сеть организации от несанкционированного доступа из открытой сети INTERNET (рис. 8.1), однако, они могут использоваться и для ограничения доступа внутренних пользователей к различным подсетям внутри корпоративной сети предприятия. Таким образом, МЭ регламентирует использование ресурсов одних сетей пользователями других, для него, как правило, определены понятия «внутри» и «снаружи».

Решение о том, каким образом фильтровать пакеты, зависит от принятой в защищаемой сети политики безопасности, МЭ ее реализует. Как правило, с помощью МЭ ограничивается доступ к различным сетевым сервисам для различных сетевых адресов. Например, МЭ может запретить доступ по протоколам POP3(Post Office Protocol - протокол почтового отделения, версия 3) используется почтовым клиентом для получения сообщений электронной почты с сервера) и SMTP (Simple Mail Transfer Protocol) для всех пользователей внутренней сети организации кроме почтового сервера, так чтобы пользователи были вынуждены забирать свою почту только с выделенного почтового сервера организации, на котором она проходит необходимые проверки.

Рис. 8.1. Защита внутренней сети организации от несанкционированного доступа из сети INTERNET

Правила доступа к сетевым ресурсам, в соответствие с которыми конфигурируется МЭ, могут базироваться на одном из следующих принципов:

1. Запрещать все, что не разрешено в явной форме.

2. Разрешать все, что не запрещено в явной форме.

Реализация МЭ на основе первого принципа позволяет обеспечить более хорошую защищенность, но требует больших затрат и доставляет больше неудобств пользователям.

Различают следующие виды МЭ [2]:

1. Фильтрующие маршрутизаторы (пакетные фильтры).

2. Шлюзы сетевого уровня.

3. Шлюзы прикладного уровня.

Шлюзы есть коммуникационные устройства, играющие роль интерфейса.

Фильтрующие маршрутизаторы (пакетные фильтры)

Данные МЭ осуществляют фильтрацию входящих в сеть и исходящих из сети пакетов на основе информации, содержащихся в их TCP и IP заголовках. Как правило, фильтрация осуществляется на основе следующих основных полей:

- IP адреса отправителя;

- IP адреса получателя;

- порта отправителя;

- порта получателя

Порты отправителя и получателя используются для идентификации сетевой службы, к которой производится обращение, например, FTP (21), TELNET (23) и т. д.

Пример набора правил фильтрации для такого МЭ представлен в таблице 8.1.

Табл. 8.1 Пример правил фильтрации

Тип | Адрес отправителя | Адрес получателя | Порт отправителя | Порт получателя | Действие |

TCP | * | 129.1.2.3 | >1023 | 21 | Разрешить |

TCP | 123.6.49.234 | 123.1.2.9 | >1023 | 119 | Разрешить |

Основными достоинствами МЭ данного типа является невысокая их стоимость и скорость фильтрации.

Основные недостатки МЭ данного вида – не скрывают структуру внутренней сети, нестойкая процедура аутентификации по IP адресу, которую можно обмануть путем подмены IP адреса злоумышленником.

Шлюзы сетевого уровня

Использование подобных МЭ позволяет исключить прямое взаимодействие между хостами. Данные шлюзы принимают запросы доверенных клиентов, и после проверки допустимости сеанса связи устанавливают соединение с требуемым хостом. Такой МЭ выполняет роль посредника между соединяемыми хостами, не давая им взаимодействовать напрямую.

|

Из за большого объема этот материал размещен на нескольких страницах:

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 |