Обеспечение конфиденциальности данных основано на применении, наряду с подсистемой разграничения доступа к ресурсам, различных криптографических преобразований защищаемой информации.

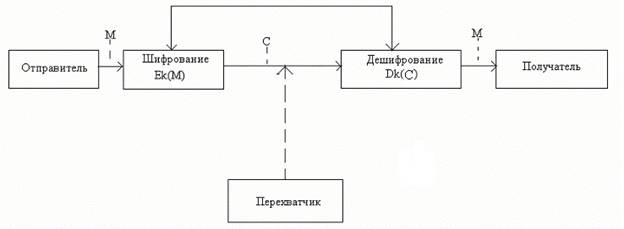

Использование криптографических преобразований позволяет скрыть защищаемую информацию M путем перевода ее в нечитаемый вид C. При этом, чтение информации возможно только после дешифрования сообщения С на секретном ключе K, известном легальным пользователям и неизвестном злоумышленнику. Стойкость криптографических преобразований основана только на секретности ключа дешифрования K.

Существует два подхода к криптографической защите – симметричное шифрование и асимметричное шифрование (шифрование с открытым ключом). Симметричные криптосистемы используют для шифрования и дешифрования информации один и тот же ключ K (рис. 1.3). Асимметричные криптосистемы шифруют информацию на общедоступном (открытом) ключе OK, а дешифруют информацию на парном ему секретном ключе СК.

Ключ К

Рис. 1.3. Схема симметричной криптосистемы

Обеспечение целостности обрабатываемой информации реализуется с помощью технологии электронно-цифровой подписи и функций хэширования. Кроме этого, электронно-цифровая подпись позволяет реализовать подтверждения авторства получаемых сообщений. Реализация технологии электронно-цифровой подписи осуществляется в рамках использования асимметричных криптосистем.

Под аудитом безопасности в АСОИ понимают постоянное отслеживание событий, связанных с нарушением безопасности, контроль, наблюдение за ними, в целях своевременного обнаружения нарушений политики безопасности, а также попыток взлома. Правильно построенный аудит позволяет не только выявлять нарушения безопасности, но также обнаруживать действия, являющиеся начальным этапом взлома, с целью своевременной корректировки политики безопасности, принятия контрмер, что очень важно при обеспечении в АСОИ.

Резервирование ресурсов и компонентов АСОИ является одним из способов защиты от угрозы отказа доступа к информации. Один из наиболее действенных и эффективных методов, обеспечивающих восстановление системы при аварии, - резервное копирование данных и использование дисковых массивов.

2. Разграничение доступа к ресурсам

2.1. Политики безопасности

Существуют критерии определения безопасности компьютерных систем (КС), составляющие основу международного стандарта Common Criteria, опубликованного в 2005 году.

«Критерии» устанавливают основные условия для оценки эффективности средств компьютерной безопасности АС.

Под политикой безопасности (ПБ) понимается совокупность норм, правил и практических рекомендаций, регламентирующих процесс обработки информации, выполнение которых обеспечивает защиту от заданного множества угроз и составляет необходимое условие безопасности КС [3].

Политики безопасности должны быть подробными, четко определёнными и обязательными для КС. Есть две основных политики безопасности:

- мандатная политика безопасности — обязательные правила управления доступом, напрямую основанные на индивидуальном разрешении на доступ к информации и уровне конфиденциальности запрашиваемой информации.

- дискреционная политика безопасности — предоставляет непротиворечивый набор правил для управления и ограничения доступа, основанный на идентификации тех пользователей, которые намерены получить только необходимую им информацию.

В качестве обязательных функций сервиса управления доступом к информации в АС выделяются:

- аутентификация — процесс распознавания пользователя;

- авторизация — проверка разрешения пользователю на получение

информации определённого рода;

- аудит — отслеживание действий аутентифицированных пользователей, при

которых затрагивается безопасность.

Основная цель создания ПБ информационной системы – определение условий, которым должно подчиняться поведение подсистемы безопасности.

Компьютерная система должна содержать аппаратные и/или программные механизмы, которые могут определять обеспечивается ли достаточная уверенность в том, что система защиты выполняет необходимые требования. Существуют следующие гарантии безопасности.

Операционная гарантия — уверенность в том, что реализация спроектированной системы обеспечивает осуществление принятой стратегии защиты системы. Сюда относятся системная архитектура, целостность системы, анализ скрытых каналов, безопасное управление возможностями и безопасное восстановление.

Гарантия жизненного цикла — уверенность в том, что система разработана и поддерживается в соответствии с формализованными и жестко контролируемыми критериями функционирования. Сюда относятся тестирование безопасности, задание на проектирование и его проверка, управление настройками и соответствие параметров системы заявленным.

Гарантии непрерывной защиты — надёжные механизмы, обеспечивающие непрерывную защиту основных средств от преступных и/или несанкционированных действий.

Критерии делятся на 4 раздела: D, C, B и A, из которых наивысшей безопасностью обладает раздел A. Каждый раздел представляет собой значительные отличия в доверии индивидуальным пользователям или организациям. Разделы C, B и A иерархически разбиты на серии подразделов, называющиеся классами: C1, C2, B1, B2, B3 и A1. Каждый раздел и класс расширяет или дополняет требования указанные в предшествующем разделе или классе. Не останавливаясь подробно на организации доступа внутри классов, отметим основные моменты:

Раздел D характеризуется организацией минимальной защиты, к нему относятся системы, безопасность которых была оценена, но оказалась не удовлетворяющей требованиям более высоких разделов.

Раздел C характеризуется организацией дискреционной защиты. Класс C1 отвечает за организацию дискреционное обеспечение секретности за счет разделения пользователей и данных

Класс C2 отвечает за управление доступом. Дискреционное управление доступом есть принудительное ограничение доступа на индивидуальной основе. Сюда относятся:

· ведение индивидуальных учётных записей, вход под которыми возможен через процедуру авторизации;

· журнал контроля доступа к системе;

· изоляция ресурсов.

Раздел В характеризуется организацией мандатной защиты. Класс B1 отвечает за мандатное управление доступом. Класс B2 отвечает за организацию структурной защиты. Сюда относятся:

· чётко определённая и документированная модель правил безопасности;

· применение расширенного дискреционного и мандатного управления

доступом ко всем объектам и субъектам;

· скрытые каналы хранения.

Класс B3 отвечает за организацию защищённых областей. Сюда относятся:

· организация проверки соответствия требованиям монитора обращений;

· структурирование для исключения кода, не отвечающего требованиям

обязательной политики безопасности;

· поддержка администратором системы безопасности.

Раздел A характеризуется проверенной защитой. При этом функции, реализуемые в класс A1 следующие:

· формализованный дизайн;

· проверенные техники, включающие высокоуровневую спецификацию;

· формализованные процедуры управления и распространения.

2.2. Дискреционные политики безопасности

Возможны следующие подходы к построению дискреционного управления доступом:

1. Каждый объект системы имеет привязанного к нему субъекта, называемого владельцем. Именно владелец устанавливает права доступа к объекту

2. Система имеет одного выделенного субъекта — суперпользователя, который имеет право устанавливать права владения для всех остальных субъектов системы.

3. Смешанный вариант построения, когда одновременно в системе присутствуют как владельцы, устанавливающие права доступа к своим объектам, так и суперпользователь, имеющий возможность изменения прав для любого объекта и (или) изменения его владельца.

Именно такой смешанный вариант реализован в большинстве операционных систем, например, в классических UNIX-системах или в системах Windows семейства NT.

Дискреционное управление доступом является основной реализацией разграничительной политики доступа к ресурсам при обработке конфиденциальных сведений, согласно требованиям к системе защиты информации.

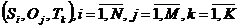

Исходная политика избирательного разграничения доступа к информации (дискреционная модель) формируется путем задания администратором набора троек следующего вида  , где

, где ![]() - субъект доступа,

- субъект доступа, ![]() - объект доступа,

- объект доступа, ![]() - множество прав доступа, которыми наделен субъект

- множество прав доступа, которыми наделен субъект ![]() к объекту

к объекту ![]() (например, чтение, запись, исполнение и т. д.) [7].

(например, чтение, запись, исполнение и т. д.) [7].

При формировании дискреционной политики безопасности обычно формируют дискреционную матрицу доступов ![]() , строки которой соответствуют субъектам системы, столбцы – объектам, а в ячейках матрицы хранят множество типов доступов. Пример данной матрицы представлен в таблице 2.1.

, строки которой соответствуют субъектам системы, столбцы – объектам, а в ячейках матрицы хранят множество типов доступов. Пример данной матрицы представлен в таблице 2.1.

Табл. 2.1. Дискреционная матрица доступов.

Объект / Субъект | Файл_1 | Файл_2 | CD-RW | Флоппи-дисковод |

Администратор | Полные права | Полные права | Полные права | Полные права |

Гость | Запрет | Чтение | Чтение | Запрет |

Пользователь_1 | Чтение, передача прав | Чтение, запись | Полные права | Полный запрет |

Для матрицы доступа, представленной в таблице 2.1, Пользователь_1 имеет права на чтение и запись в Файл_2. Передавать эти права другому пользователю он не может.

2.3. Мандатные политики безопасности

Мандатные модели управления доступом были созданы по результатам анализа правил секретного документооборота, принятых в государственных и правительственных учреждениях многих стран.

Мандатное управление доступом — разграничение доступа субъектов к объектам, основанное на характеризуемой меткой конфиденциальности информации, содержащейся в объектах, и официальном разрешении (допуске) субъектов обращаться к информации такого уровня конфиденциальности. Мандатная модель управления доступом, помимо дискреционной, является основой реализации разграничительной политики доступа к ресурсам при защите секретной информации. При этом данная модель доступа практически не используется "в чистом виде", обычно на практике она дополняется элементами дискреционной модели доступа.

Источник — «http://ru. wikipedia. org/wiki/%D0%9C%D0%B0%D0%BD%D0%B4%D0%B0%D1%82%D0%BD%D0%BE%D0%B5_%D1%83%D0%BF%D1%80%D0%B0%D0%B2%D0%BB%D0%B5%D0%BD%D0%B8%D0%B5_%D0%B4%D0%BE%D1%81%D1%82%D1%83%D0%BF%D0%BE%D0%BC»

Исходная мандатная политика безопасности строится на базе следующей совокупности аксиом, определяющих правило разграничения доступа субъектов к обрабатываемой информации:

1. Вводится множество атрибутов (уровней) безопасности A, элементы которого упорядочены с помощью установленного отношения доминирования. Например, для России характерно использование следующего множества уровней безопасности A={открыто (О), конфиденциально (К), секретно (С), совершенно секретно (СС), особая важность (ОВ)}.

2. Каждому объекту  КС ставится в соответствие атрибут безопасности

КС ставится в соответствие атрибут безопасности ![]() , который соответствует ценности объекта

, который соответствует ценности объекта ![]() и называется его уровнем (грифом) конфиденциальности.

и называется его уровнем (грифом) конфиденциальности.

3. Каждому субъекту ![]() КС ставится в соответствие атрибут безопасности

КС ставится в соответствие атрибут безопасности ![]() , который называется уровнем допуска субъекта и равен максимальному из уровней конфиденциальности объектов, к которому субъект

, который называется уровнем допуска субъекта и равен максимальному из уровней конфиденциальности объектов, к которому субъект ![]() будет иметь допуск.

будет иметь допуск.

4. Если субъект ![]() имеет уровень допуска

имеет уровень допуска ![]() , а объект

, а объект ![]() имеет уровень конфиденциальности

имеет уровень конфиденциальности ![]() , то

, то ![]() будет иметь допуск к

будет иметь допуск к ![]() тогда и только тогда, когда

тогда и только тогда, когда ![]() .

.

Основным недостатком исходной мандатной политики безопасности является то, что в ней не различаются типы доступа вида «чтение» и «запись». Это создает потенциальную возможность утечки информации сверху вниз, например, путем запуска в КС программной закладки с максимальным уровнем допуска, способной записывать информацию из объектов с верхних уровней конфиденциальности в объекты с более низкими уровнями, откуда она может быть прочитана субъектами с низким уровнем допуска.

Пример 2.1

Пусть для компьютерной системы задано 4 субъекта доступа S={Administrator, User1, User2, Guest} и 5 объектов O={File1.dat, File2.txt, File3.txt, CD-ROM, FDD}. Множество атрибутов безопасности определено как A={NONCONFIDENTIAL, CONFIDENTIAL, SECRET, TOP SECRET}.

Пусть уровни допуска cубъектов определены следующим образом:

Administrator | User1 | User2 | Guest |

TOP SECRET | SECRET | CONFIDENTIAL | NONCONFIDENTIАL |

Пусть уровни конфиденциальности объектов определены следующим образом:

FDD | CD-ROM | File1.dat | File2.txt | File3.txt |

NONCONFIDENTIАL | CONFIDENTIAL | SECRET | SECRET | TOP SECRET |

Тогда, согласно правилам исходной мандатной модели:

· субъект Administrator будет иметь допуск ко всем объектам;

· субъект User1 будет иметь допуск к объектам FDD, CD-ROM, File1.dat, File2.txt;

· субъект User2 будет иметь допуск к объектам FDD, CD-ROM;

· субъект Guest будет иметь допуск только к объекту FDD.

Поставим вопрос, сможет ли субъект Guest в качестве злоумышленника получить доступ к объекту File1.dat? Путь к этому просматривается такой. Завербовав пользователя User1, он сможет получить доступ к информации из объекта File1.dat следующим путем. User1 записывает из объекта File1.dat информацию в объект FDD, что будет ему разрешено, а субъект Guest после этого может этой информацией пользоваться в обход мандатной политики безопасности за счет приема социальной инженерии.

Как можно устранить подобные действия злоумышленника? Для этого в мандатную политику вносят реализацию принципа политики безопасности

Белла-ЛаПадулы (БЛП), который устраняет данный недостаток исходной мандатной политики безопасности и осуществляет контроль доступа субъектов ![]() к объектам

к объектам  компьютерной системы в зависимости от уровня допуска субъекта

компьютерной системы в зависимости от уровня допуска субъекта ![]() и уровня конфиденциальности объекта

и уровня конфиденциальности объекта ![]() на основании двух следующих правил:

на основании двух следующих правил:

1. Правило NRU (нет чтения вверх). Согласно данному правилу субъект ![]() с уровнем допуска

с уровнем допуска ![]() может читать информацию из объекта

может читать информацию из объекта ![]() с уровнем безопасности

с уровнем безопасности ![]() тогда и только тогда, когда

тогда и только тогда, когда  . Формально данное правило можно записать как

. Формально данное правило можно записать как ![]() (рис. 2.1)

(рис. 2.1)

2. Правило NWD (нет записи вниз). Согласно данному правилу субъект ![]() с уровнем допуска

с уровнем допуска ![]() может записывать информацию в объект

может записывать информацию в объект ![]() с уровнем безопасности

с уровнем безопасности ![]() тогда и только тогда, когда

тогда и только тогда, когда  . Формально данное правило можно записать как

. Формально данное правило можно записать как ![]() (рис. 2.1).

(рис. 2.1).

![]()

![]()

![]()

![]() Особой важности чтение

Особой важности чтение

![]()

![]() Совершенно секретно

Совершенно секретно

![]()

![]() Секретно

Секретно

![]()

![]() Конфиденциально

Конфиденциально

![]()

![]() Запись Открыто

Запись Открыто

Рис. 2.1. Демонстрация правил политики безопасности Белла-ЛаПадулы

Введение свойства NWD разрешает проблему программных закладок, так как угроза записи информации на более низкий уровень, типичная для них, запрещена.

Пример 2.2.

Рассмотрим пример компьютерной системы, введенной в примере 2.1.

При ее реализации в рамках политики БЛП возможно выполнение следующих операций:

1. субъект Administrator будет иметь допуск по чтению из всех объектов, и допуск по записи в объект File3.txt;

2. субъект User1 будет иметь допуск по чтению из объектов FDD, CD-ROM, File1.dat, File2.dat и допуск по записи в объекты File1.dat, File2.txt, File3.txt;

3. субъект User2 будет иметь допуск по чтению из объектов CD-ROM, FDD и допуск по записи в объекты File1.dat, File2.txt, File3.txt, CD-ROM;

4. субъект Guest будет иметь допуск по чтению из объекта FDD и допуск по записи во все объекты.

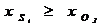

2.4. Контроль доступа, базирующийся на ролях

Ролевую политику безопасности (контроль доступа, базирующийся на ролях – RBAC) нельзя отнести ни к дискреционным, ни к мандатным политикам, потому что управление доступом в ней осуществляется как на основе матрицы прав доступа для ролей, так и с помощью правил, регламентирующих назначение ролей пользователям и их активацию во время сеансов [8].

В ролевой модели классическое понятие «субъект» замещается понятиями пользователь и роль. Под пользователем понимается человек, работающий с системой и выполняющий определенные служебные обязанности. Под ролью понимается активно действующая в системе абстрактная сущность, с которой связан ограниченный, логически связанный набор полномочий, необходимых для осуществления определенной деятельности.

Ролевая политика безопасности очень близка к реальной жизни, так как работающие в КС пользователи зачастую действуют не от своего личного имени, а исполняют определенные служебные обязанности, то есть выполняют некоторые роли, которые никак не связаны с их личностью. Использование ролевой политики безопасности позволяет учесть разделение обязанностей и полномочий между участниками прикладного информационного процесса, так как с точки зрения данной политики имеет значение не личность пользователя, осуществляющего доступ к информации, а то, какие полномочия ему необходимы для выполнения его служебных обязанностей.

При использовании ролевой политики управление доступом осуществляется в две стадии: во-первых, для каждой роли указывается набор полномочий, представляющий набор прав доступа к объектам, и, во-вторых, каждому пользователю назначается список доступных ему ролей. Полномочия назначаются ролям в соответствии с принципом наименьших привилегий, из которого следует, что каждый пользователь должен обладать только минимально необходимым для выполнения своей работы набором полномочий.

Формализация ролевой модели осуществляется в рамках следующих множеств:

U – множество пользователей КС.

R – множество ролей.

P – множество полномочий на доступ к объектам, представленное, например, в виде матрицы прав доступа.

S – множество сеансов работы пользователей с КС.

Для этих множеств определяются следующие бинарные отношения (рис. 2.2):

![]() - отображение множества полномочий на множество ролей путем установления для каждой роли набора присвоенных ей полномочий.

- отображение множества полномочий на множество ролей путем установления для каждой роли набора присвоенных ей полномочий.

![]() - отображение множества пользователей на множество ролей путем определения для каждого пользователя набора доступных ему ролей.

- отображение множества пользователей на множество ролей путем определения для каждого пользователя набора доступных ему ролей.

Основными функциями в ролевой политике безопасности являются следующие:

![]() - для каждого сеанса s данная функция определяет пользователя, который осуществляет этот сеанс работы с компьютерной системой.

- для каждого сеанса s данная функция определяет пользователя, который осуществляет этот сеанс работы с компьютерной системой.

![]() - для каждого сеанса s данная функция определяет набор ролей из множества R, которые могут быть одновременно доступны пользователю в этом сеансе.

- для каждого сеанса s данная функция определяет набор ролей из множества R, которые могут быть одновременно доступны пользователю в этом сеансе.

![]() - для каждого сеанса s эта функция задает набор доступных в нем полномочий, который определяется как совокупность полномочий всех ролей, задействованных в этом сеансе.

- для каждого сеанса s эта функция задает набор доступных в нем полномочий, который определяется как совокупность полномочий всех ролей, задействованных в этом сеансе.

Критерий безопасности ролевой модели: компьютерная система считается безопасной, если любой пользователь системы, работающий в сеансе s, может осуществлять действия, требующие полномочия p только в том случае, если , т. е. разрешены данным сеансом.

Рис. 2.2. Контроль доступа, базирующийся на ролях

В стандарте NIST 359 «Role Based Access Control» [9] представлены полные требования к функциональным возможностям ролевых политик безопасности.

2.5. Политика безопасности сети

Защита информации наиболее эффективна, когда в компьютерной сети поддерживается многоуровневая защита. Она складывается из следующих компонентов:

1) политика безопасности локальной сети организации;

2) система защиты хостов локальной сети;

3) сетевой аудит;

4) защита на основе маршрутизаторов;

5) межсетевые экраны;

6) системы обнаружения вторжений;

7) план реагирования на выявленные атаки.

Полная защита целостности сети зависит от реализации всех выше перечисленных компонентов защиты. Использование многоуровневой защиты – это наиболее эффективный метод предотвращения НСД. Самым важным для функционирования защищенной сети является ее политика безопасности, которая определяет, что защищать и на каком уровне. Все остальные уровни защиты логически следуют после принятия для сети политики ее безопасности.

Проведение выбранной при создании сети организации ПБ предусматривает регулярный пересмотр этой политики и мер защиты, ее реализующих, что подразумевает:

· обновление политики и мер защиты безопасности, если это необходимо;

· проверку совместимости политики и мер защиты с существующей сетевой средой;

· разработку новых и удаление старых правил политики и мер защиты по мере необходимости.

ПБ можно разделить на две категории: административные политики и технические политики. В зависимости от этого ПБ базируется на правилах двух видов.

Первая группа связана с заданием правил разграничения доступа ко всем ресурсам системы, а вторая группа основана на правилах анализа сетевого трафика как внутри локальной сети, так и при его выходе из системы или входе в нее. В основе этих правил лежит принцип доверия. Определяя ПБ, нужно выяснить, насколько можно доверять людям и ресурсам.

Для первой группы правил главный вопрос заключается в том, кому и в какой степени в локальной сети можно доверять, имея в виду больше человеческий фактор, но, не забывая при этом и о запущенных в локальной сети процессах и приложениях.

Начальный этап задания этих правил состоит в определении тех, кто получает доступ. Предварительные установки систем, обеспечивающих защиту информации в локальной сети, могут соответствовать принципу наименьшего доступа для всех.

Далее для каждой группы пользователей и входящих в нее представителей определяются степени доверия. Компромиссное решение в данном случае и будет самым подходящим.

В данном контексте вопрос для второй группы правил звучит так: «Каким пакетам в локальной сети доверять, а каким нет, ибо они могут циркулировать в локальной сети по инициативе злоумышленника?» Именно эти правила и являются главенствующими при установке и настройке основных систем анализа трафика в локальной сети и пакетных фильтров.

Для локальной сетей можно выделить три основные трастовые модели, или модели доверия:

· либеральная – доверять всем в течение всего времени работы;

· запретительная – не доверять никому и никогда;

· разумная, или компромиссная – доверять иногда некоторым людям.

Обычно ПБ включает в себя следующие части:

1. Предмет ПБ. Перед описанием самой ПБ в данной области, нужно сначала определить саму область с помощью ограничений и условий в понятных всем терминах. Часто полезно ясно указать цель или причины разработки политики.

2. Описание позиции организации. Как только описан предмет ПБ, даны определения основных понятий и рассмотрены условия ее применения, в явной форме описывается позиция организации по данному вопросу.

3. Применимость. Это означает, что надо уточнить где, как, когда, кем и к чему будет применяться данная ПБ.

4. Роли и обязанности. Нужно указать ответственных лиц и их обязанности в отношении разработки и внедрения различных аспектов ПБ, а также в случае нарушения ПБ.

5. Меры защиты. Перечисляются конкретные меры, реализующие ПБ в организации, дается обоснование выбора именно такого перечня мер защиты и указывается, какие угрозы безопасности локальной сети наиболее эффективно предотвращаются какими мерами защиты.

6. Соблюдение политики. Для ПБ может оказаться уместным описание, с некоторой степенью детальности, нарушений, которые неприемлемы, и последствий такого поведения. Могут быть явно описаны наказания, применяемые к нарушителям ПБ.

7. Ответственные, или консультанты, по вопросам безопасности и справочная информация.

3. Идентификация и аутентификация субъектов

3.1. Классификация подсистем идентификации и аутентификации субъектов

Реализация никакой из политик безопасности не будет возможна в случае, если КС не сможет распознать (идентифицировать) субъекта, пытающегося получить доступ к объекту компьютерной системы. Поэтому защищенная КС обязательно должна включать в себя подсистему идентификации, позволяющую идентифицировать инициирующего доступ субъекта.

|

Из за большого объема этот материал размещен на нескольких страницах:

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 |