Однако знание секретного ключа СКА позволяет обратить данную функцию, то есть решить задачу дешифровки криптограммы C. Для дешифровки криптограммы С необходимо возвести ее в степень секретного ключа пользователя А по модулю N. Таким образом, дешифрование сообщения выполняется в соответствие с формулой

| (4.11) |

Получатель А, который создает ключевую пару (ОКА, СКА) защищает два параметра: 1) секретный ключ СКА; 2) пару чисел P и Q. Рассекречивание данных чисел приводит к тому, что злоумышленник сможет вычислить ![]() , а значит и вычислить секретный ключ СКА согласно (4.10).

, а значит и вычислить секретный ключ СКА согласно (4.10).

Открытыми в криптосистеме RSA являются только значения ОКА и N.

В настоящее время разработчики криптоалгоритмов с открытым ключом на базе RSA предлагают применять в качестве чисел P,Q,N – числа длиной не менее 200-300 десятичных разрядов.

Пример 4.7

Зашифруем сообщение DAC по алгоритму RSA. Для простоты вычислений будем оперировать с небольшими числами P и Q.

Действия получателя А

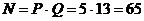

1. Выберем P = 5 и Q = 13

2. Найдем

3.

4. В качестве ОКА необходимо выбрать значение, удовлетворяющее условиям  ,

, ![]() . Пусть ОКА = 5.

. Пусть ОКА = 5.

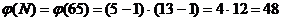

5. Необходимо найти СКА, такой что ![]() . Этому условию удовлетворяет число СКА=29, определяемое подбором. Оно не единственно. Действительно,

. Этому условию удовлетворяет число СКА=29, определяемое подбором. Оно не единственно. Действительно,  .

.

6. Отправляем пользователю B пару чисел (N=65, ОКА=5)

Действия отправителя B

1. Представим отправляемое сообщение в виде последовательности целых чисел от 0 до 63. Присвоим букве А номер 1, букве B – 2, С – 3, D – 4 и т. д. Тогда открытый текст DAC запишется в виде последовательности чисел 413, то есть M1=4, M2=1, M3=3.

2. Сформируем шифротекст по формуле 4.8:

![]() ,

,

![]() ,

,

![]() .

.

3. B отправляет для A криптограмму {C1, C2, C3 }= {49, 1, 48}.

Действия пользователя A

1. Раскрываем шифротекст по формуле 4.11:

![]() ,

,

![]() ,

,

![]() .

.

Таким образом, восстановлено исходное сообщение M1=4=D, M2=1=A, M3=3=C. Исходное сообщение – DAC.

4.6. Сравнение симметричных криптосистем с асимметричными

Достоинства:

· скорость (по данным Applied Cryptography — на 3 порядка выше);

· простота реализации (за счет более простых операций) ;

· меньшая требуемая длина ключа при сопоставимой стойкости;

· изученность.

Недостатки:

· сложность управления ключами в большой сети, которые надо генерировать, передавать, хранить и уничтожать в сети.

· сложность обмена ключами. Для применения необходимо решить проблему надежной передачи ключей каждому абоненту, так как нужен секретный канал для передачи каждого ключа обеим сторонам.

Для компенсации недостатков симметричного шифрования в настоящее время широко применяется комбинированная (гибридная) криптографическая схема, где с помощью асимметричного шифрования передается сеансовый ключ, используемый сторонами для обмена данными с помощью симметричного шифрования.

Отличительным свойством симметричных шифров является невозможность их использования для подтверждения авторства, так как ключ известен каждой стороне.

5. Контроль целостности информации. Электронно-цифровая подпись

5.1. Проблема обеспечения целостности информации

В настоящее время повсеместное внедрение информационных технологий отразилось и на технологии документооборота внутри организаций и между ними, между отдельными пользователями. Все большее значение в данной сфере приобретает электронный документооборот, позволяющий отказаться от бумажных носителей (или снизить их долю в общем потоке) и осуществлять обмен документами между субъектами в электронном виде. Преимущества данного подхода очевидны: снижение затрат на обработку и хранение документов, быстрый поиск. В эпоху «информационного бума» данный подход является единственным выходом из затруднительного положения, связанного с ростом объемов обрабатываемой информации.

Однако переход от бумажного документооборота к электроному ставит ряд проблем, связанных с обеспечением целостности (подлинности) передаваемого документа и аутентификации подлинности его автора.

Как для отправителя, так и для получателя электронного сообщения необходима гарантия того, что данное сообщение не было изменено в процессе его передачи. Необходима реализация технологии документооборота, затрудняющей злоумышленнику вносить преднамеренные искажения в передаваемый документ. Если же искажения в документ были внесены, то его получатель должен иметь возможность с вероятностью близкой к 100% распознать этот факт.

Проблема аутентификации подлинности автора сообщения заключается в обеспечении гарантии того, что никакой субъект не сможет подписаться под сообщением ни чьим другим именем, кроме своего. Если же он подписался чужим именем, то опять же получатель должен иметь возможность с вероятностью близкой к 100% распознать этот факт.

В обычном бумажном документообороте, эти проблемы решаются за счет того, что информация в документе и рукописная подпись автора жестко связаны с физическим носителем (бумагой). Элементами, обеспечивающими целостность передаваемых сообщений и подлинность авторства, в этом случае являются: рукописные подписи, печати, водяные знаки на бумаге, голограммы и т. д. Для электронного же документооборота жесткая связь информации с физическим носителем отсутствует, в связи с чем, требуется разработка иных подходов для решения перечисленных выше проблем.

Приведем несколько практических примеров, связанных с необходимостью обеспечения целостности и подлинности авторства электронных документов. Например, подача налоговой и бухгалтерской отчетности в электронном виде по телекоммуникационным каналам или

передача распоряжений, указов руководством компании своим отделениям по электронной почте.

В данном случае, у получателя и отправителя должна быть гарантия того, что отправленное сообщение не сохранилось, например, где-либо на почтовом сервере, где его мог изменить другой пользователь и отправить по назначению далее, исходное письмо в этом случае до адресата не доходит.

Рассмотрим возможности злоумышленника при реализации угроз, направленных на нарушение целостности передаваемых сообщений и подлинности их авторства [2].

1. Активный перехват. Нарушитель, имеющий доступ к каналу связи перехватывает передаваемые сообщения и изменяет их.

2. Маскарад. Нарушитель посылает документ абоненту B, подписавшись именем абонента A.

3. Ренегатство. Абонент А заявляет, что не посылал сообщения абоненту B, хотя на самом деле посылал. В этом случае, абонент А является злоумышленником и использует теоретическую возможность маскарада для того, чтобы «облагородить» себя.

4. Подмена. Абонент B изменяет или формирует новый документ и заявляет, что получил его от абонента A. В этом случае, в качестве недобросовестного пользователя выступает получатель сообщения.

5. Повтор. Злоумышленник повторяет ранее переданный документ, который абонент А посылал абоненту B.

Для анализа целостности информации, передаваемой по телекоммуникационным каналам связи, широко используется подход, основанный на вычислении контрольной суммы переданного сообщения и функций хэширования.

Алгоритм вычисления контрольной суммы

Рассмотрим алгоритм вычисления контрольной суммы (КС).

КС — способ цифровой идентификации некоторой последовательности данных, который заключается в вычислении контрольного значения её кода.

С точки зрения математики КС является типом хэш-функции, используемой для вычисления контрольного кода , т. е. небольшого количества бит внутри большого блока данных, например, сетевого пакета или блока компьютерного файла, применяемого для обнаружения ошибок при передаче или хранении информации. Результат вычисления КС добавляется в конец блока данных непосредственно перед началом передачи или сохранения данных на каком-либо носителе информации. Впоследствии он проверяется для подтверждения её целостности. Популярность КС обусловлена тем, что подобная проверка просто реализуема в двоичном цифровом оборудовании, легко анализируется, и хорошо подходит для обнаружения общих ошибок, вызванных наличием шума в каналах передачи данных.

Принцип КС основан на использовании свойств двоичного многочлена, в виде которого представляется исходная битовая последовательность блока данных. При этом каждый бит такой последовательности соответствует одному из полиномиальных коэффициентов. Например, десятичное числов двоичной записи) соответствует многочлену следующего вида:

P(x) = 1 * x6 + 0 * x5 + 1 * x4 + 1 * x3 + 0 * x2 + 1 * x1 + 0 * x0

Подобным же образом в виде многочлена может быть представлен любой из блоков обрабатываемых данных.

При вычислении контрольного кода по методу КС используется свойство поведения многочленов, позволяющее выполнять с ними любые арифметические действия. Контрольный код рассчитывается, как остаток от деления по модулю 2 многочлена, полученного из исходной битовой последовательности на некоторый другой заранее определённый многочлен (такой многочлен называется порождающим или примитивным).

R(x) = P(x) * xr mod G(x)

где

R(x) — контрольный код многочлена P(x).

P(x) — исходный многочлен.

G(x) — порождающий многочлен.

r — степень порождающего многочлена.

Применим алгоритм к поиску КС.

Р(х) = 90, х=2.

Пусть G(x)= 1 * x3 + 0 * x2 + 1 * x1 + 0 * x0

r=3, G(x)= 8+0+2+0=10. Тогда, согласно формуле получим:

R(x) = 90 * 2r mod 10=90*8 mod 10 = 720 mod 10 = 0

Проверка КС используется в протоколах TCP\IP сетевого и канального уровня, а также там, где необходима проверка целостности полученных данных.

Для обеспечения целостности электронных документов и установления подлинности авторства необходимо использовать дополнительные методы с использованием электронно-цифровой подписи.

5.2. Функции хэширования и электронно-цифровая подпись

Электронно-цифровая подпись (ЭЦП) сообщения является уникальной последовательностью, связанной с сообщением, подлежащей проверке на принимающей стороне с целью обеспечения целостности передаваемого сообщения и подтверждения его авторства.

Электронно-цифровая подпись (ЭЦП) используется для аутентификации текстов, передаваемых по открытым каналам связи. Ее использование позволяет гарантировать выполнение следующих условий.

1. Лицо или процесс, идентифицируемый как отправитель электронного документа, действительно является инициатором отправления.

2. Целостность передаваемой информации не нарушена.

3. Не дает отказаться лицу, идентифицируемого как отправителя электронного документа, от обязательств, связанных с подписанным текстом.

ЭЦП представляет собой относительно небольшое количество цифровой информации, дополняющей электронный документ и передаваемой вместе с ним.

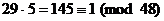

Использование ЭЦП предполагает введение асимметричной системы шифрования и, следовательно, ключевой пары (ОК, СК), а также двух процедур:

1. Процедуру установки ЭЦП (подписание документа).

2. Процедуру проверки ЭЦП (аутентификация документа).

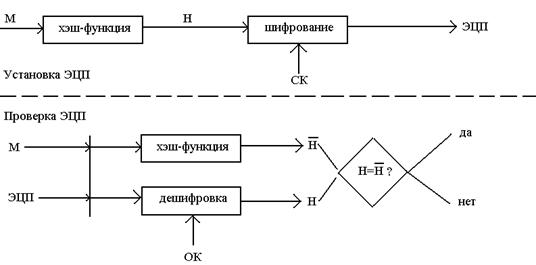

Процедура установки ЭЦП использует секретный ключ отправителя сообщения, а процедура проверки ЭЦП – открытый ключ отправителя сообщения (рис. 5.1). Здесь M – электронный документ, E – электронно-цифровая подпись.

Рис. 5.1. Схема использования ЭЦП

В технологии ЭЦП ведущее значение имеют однонаправленные функции хэширования. Использование функций хэширования позволяет формировать криптографически стойкие контрольные суммы передаваемых сообщений.

Функцией хэширования H называют функцию, сжимающую сообщение произвольной длины M, в значение фиксированной длины H(M) (несколько десятков или сотен бит), и обладающую свойствами необратимости, рассеивания и чувствительности к изменениям. Значение H(M) обычно называют дайджестом сообщения M.

Свойство необратимости подразумевает вычислительную трудоемкость воссоздания документа M по хэш-образу H(M), так как хэш-образ сложным образом зависит от документа M и не позволяет его восстановить.

Свойство рассеивания подразумевает то, что вероятность совпадения значений хешей двух различных документов M1 и M2 должна быть чрезмерно мала.

Свойство чувствительности к изменениям подразумевает то, что хэш-функция должна быть очень чувствительна к всевозможным изменениям в документе M, таким, как вставки, выбросы, перестановки и т. д.

Наиболее известными алгоритмами хэширования являются MD4, MD5, SHA.

Электронно-цифровая подпись формируется как результат шифрования дайджеста сообщения с помощью секретного ключа, ставящего подпись. Схемы процедур установки и проверки ЭЦП представлены на рис. 5.2.

Рис. 5.2. Схема процедур установки и проверки ЭЦП

Таким образом, схемы установки и проверки ЭЦП выглядят следующим образом.

Схема установки ЭЦП

1. Для документа М формируется дайджест H с помощью заданного алгоритма хэширования.

2. Сформированный дайджест H шифруют на секретном ключе отправителя сообщения. Полученная в результате шифрования последовательность и есть ЭЦП.

3. Сообщение М и его ЭЦП передаются получателю сообщения.

Схема проверки ЭЦП

1. Получатель для проверки ЭЦП должен иметь доступ к самому сообщению М и его ЭЦП.

2. Зная алгоритм хэширования, который был использован при установке ЭЦП, получатель получает хэш ![]() присланного сообщения М.

присланного сообщения М.

3. Зная открытый ключ отправителя, получатель дешифрует ЭЦП, в результате чего получает хэш H, сформированный на этапе установки ЭЦП.

4. Критерием целостности присланного сообщения М и подтверждения его автора является совпадение хэшей H и ![]() . Если это равенство не выполнено, то принимается решение о некорректности ЭЦП со всеми вытекающими отсюда последствиями.

. Если это равенство не выполнено, то принимается решение о некорректности ЭЦП со всеми вытекающими отсюда последствиями.

Целостность передаваемого сообщения гарантируется свойствами функции хэширования. Подлинность авторства сообщения гарантируется используемой технологией асимметричного шифрования. Злоумышленник не сможет подписаться другим пользователем, так как не имеет доступа к его секретному ключу.

Следует отметить, что использование секретного ключа на этапе установки ЭЦП защищает сообщение от активных изменений. Злоумышленник уже не способен скомпрометировать контрольную сумму, в качестве которой здесь выступает дайджест сообщения.

Наиболее известными алгоритмами ЭЦП являются RSA, Эль-Гамаля, DSA. Отечественным стандартом ЭЦП является ГОСТ 34.10-94 [15].

5.3. Инфраструктура открытых ключей PKI

Вступивший в силу с 22 января 2002 года Федеральный закон «Об электронно-цифровой подписи (ЭЦП)» явился базовым законом, в рамках которого возможна организация защищенного документооборота на федеральном уровне. При этом ЭЦП стала иметь доказательную силу при возникновении конфликтных ситуаций.

Одной из наиболее актуальных задач при реализации защищенного документооборота, является реализация сервиса безопасности, отвечающего за распределение криптографических ключей. Реализация угроз, нарушающих безопасное функционирование данного сервиса, может иметь катастрофическое значение для безопасности электронного документооборота. Наиболее безопасным способом реализации данного сервиса является способ, основанный на управлении открытыми ключами третьей стороной. Систематическим, расширяемым, унифицированным и легко управляемым подходом к распределению открытых ключей стало введение сертификатов открытых ключей. Технология PKI (Public Key Infrastructure) является продуманной инфраструктурой безопасности, предназначенной для распространения ОК, управления цифровыми сертификатами и ключами пользователей.

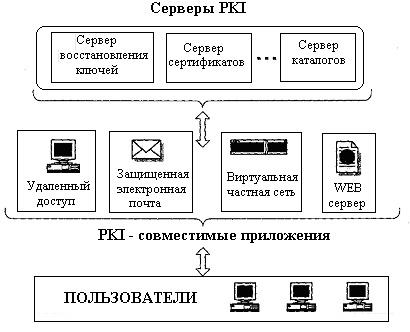

Задачей PKI является определение политики выпуска цифровых сертификатов, выдача их и аннулирование, хранение информации, необходимой для последующей проверки правильности сертификатов. В число приложений, поддерживающих PKI, входят: защищенная электронная почта, протоколы платежей, электронные чеки, электронный обмен информацией, защита данных в сетях с протоколом IP, электронные формы и документы с электронной цифровой подписью (ЭЦП). Деятельность инфраструктуры управления открытыми ключами осуществляется на основе регламента системы. Инфраструктура открытых ключей основывается на использовании принципов криптографической системы с открытым ключом. Инфраструктура управления открытыми ключами состоит из центра сертификации, конечных пользователей, центра регистрации и сетевого справочника.

Использование инфраструктуры открытых ключей позволяет обеспечить выполнение следующих условий [16].

1. Лицо или процесс, идентифицируемый как отправитель электронного документа, действительно является инициатором отправления.

2. Лицо или процесс, выступающий получателем электронного документа, действительно является тем получателем, которого имел в виду отправитель.

3. Целостность и конфиденциальность передаваемой информации не нарушена.

Реализация PKI связана с решением ряда проблем. Приведем некоторые из них.

1. Инструментальные системы поддержки инфраструктуры ОК должны отвечать требованиям международных и Российских стандартов. Достижение этого возможно только при использовании специальных сертифицированных программно-аппаратных компьютерных систем.

2. Распространение и хранение ключей должно производиться в юридически точно (де-юре) определенной системе на базе международных криптографических стандартов.

3. Администраторы и пользователи электронного документооборота с ЭЦП должны пройти обучение и получить соответствующие права и сертификаты.

Структура, сервисы и архитектура PKI

Основной информационной единицей, используемой при распространении ОК, является его цифровой сертификат.

Под цифровым сертификатом понимается цифровой документ, подтверждающий соответствие открытого ключа информации, идентифицирующей владельца ключа [16].

Цифровой сертификат позволяет защитить открытый ключ от его подделки злоумышленником. Он содержит подписанную информацию о владельце ОК, сведения об ОК, его назначении, области применения и т. д.

В настоящее время количество приложений, использующих криптографические функции с открытым ключом, все больше возрастает. Вместе с этим возрастает и количество разнородных сертификатов. Задачу единообразной организации сервиса управления сертификатами и решает инфраструктура открытых ключей.

PKI представляет собой комплексную систему, обеспечивающую все необходимые сервисы для использования цифровых сертификатов, нацеленную на поддержку надежного и доверенного взаимодействия между пользователями. PKI позволяет реализовывать сервисы шифрования и выработки ЭЦП согласованно с широким кругом приложений, функционирующих в среде ОК.

Основными компонентами технологии PKI являются следующие [5].

1. Удостоверяющий центр.

2. Регистрационный центр.

3. Реестр сертификатов.

4. Архив сертификатов.

5. Конечные субъекты.

Основная функция удостоверяющего центра (УЦ) - заверение цифрового сертификата ОК субъекта своей подписью, поставленной на своем секретном ключе. УЦ является как бы нотариальной конторой, подтверждающей подлинность сторон, участвующих в обмене информацией. Любой субъект может верифицировать сертификат партнера, проверив подпись УЦ под его сертификатом. Это гарантирует то, что злоумышленник не сможет выдать себя за отправителя подписанных данных, заменив значение ОК своим.

Другими функциями УЦ являются:

1. формирование собственного СК и подписанного сертификата;

2. выпуск (создание и подписание) сертификатов, подчиненных УЦ;

3. ведение базы всех изданных сертификатов и формирование списка

аннулированных сертификатов.

Регистрационный центр является необязательным компонентом PKI. Он может брать на себя часть функций УЦ, например, регистрацию пользователей; обеспечение их взаимодействия с УЦ; сбор и передачу УЦ информации от заявителя, вносимой в сертификат.

Реестр сертификатов – специальный объект PKI, представляющий собой БД, хранящую сертификаты и списки аннулированных сертификатов.

Архив сертификатов выполняет функцию долговременного хранения информации обо всех изданных сертификатах.

Конечные субъекты – пользователи PKI, делящиеся на две категории: владельцев сертификатов и доверяющие стороны. Владельцем сертификата может быть доверенное физическое или юридическое лицо, приложение, сервер и т. д.

Система PKI должна взаимодействовать с множеством различных приложений: программное обеспечение групповой работы, электронной почты, сетей VPN и т. д. Наиболее общая функциональная схема взаимодействия компонентов PKI представлена на рис. 5.3.

Наиболее часто используемым подходом к реализации PKI является подход, основанный на сертификатах формата X.509.

Формат сертификата открытого ключа X.509.V3 определен в документе RFC 3280 Certificate & CRL Profile. Он представляет собой структурированную двоичную запись, содержащую ряд полей с элементами данных, сопровождаемыми цифровой подписью издателя сертификата. Структура сертификата X.509.V3 представлена в таблице 5.1.

Рис. 5.3. Взаимодействие компонентов PKI

Табл. 5.1. Структура сертификата X.509.V3

Номер поля | Имя поля |

1 | Номер версии сертификата |

2 | Уникальный серийный номер сертификата |

3 | Идентификатор алгоритма ЭЦП, используемого для защиты сертификата от подделки |

4 | Имя издателя, выпустившего данный сертификат |

5 | Период действия сертификата (дата начала/дата конца действия) |

6 | Имя владельца секретного ключа, соответствующего ОК |

7 | Открытый ключ субъекта |

8 | Уникальный идентификатор издателя |

9 | Уникальный идентификатор субъекта |

10 | Расширения ( дополнительная информация, определяющая наличие у владельца сертификата прав доступа к той или иной системе и др. |

11 | ЭЦП сертификата |

Каждый раз, при использовании сертификата необходимо верифицировать его подпись, а также то, что сертификат является действующим. Сертификаты, срок действия которых истек, должны аннулироваться УЦ. Сертификат может также аннулироваться до истечения срока своего действия, например, при компрометации секретного ключа, увольнении служащего организации и т. д.

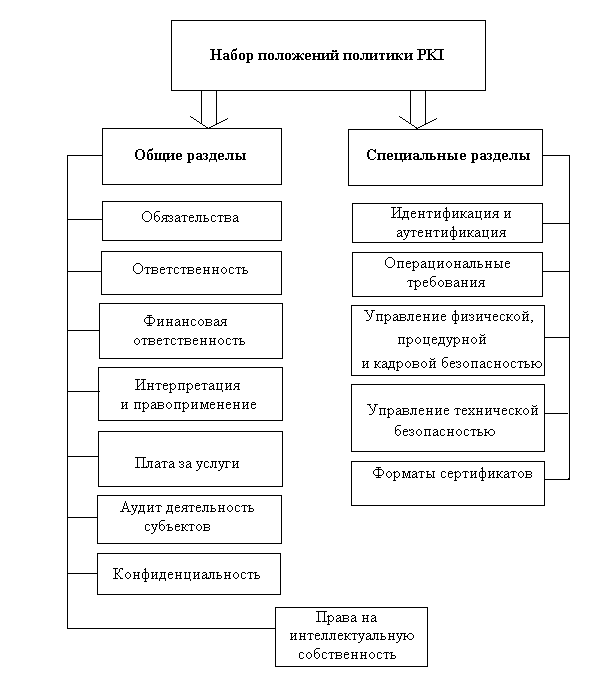

Политика и регламент PKI

Фундаментом инфраструктуры ОК является «практика доверия», поэтому при развертывании данной инфраструктуры компании должны придти к общему соглашению о том, что она из себя представляет. Компании должны создать собственные уникальные соглашения о доверии, регулирующие обязательства и ответственности каждой из сторон, то есть создать политику инфраструктуры открытых ключей.

Политика большинства систем PKI направлена на решение технических, административных, юридических и кадровых проблем. К основным требованиям в политике PKI относятся: ее соответствие общей корпоративной политике безопасности, четкость и однозначность формулировок, доступность изложения, разграничение ответственности между субъектами PKI, адекватность ограничений и пределов ответственности требованиям сферы применения сертификатов.

Основным стандартом, регламентирующим разработку политики PKI, является RFC 2527 «Certificate Policy and Certification Practices Framework». Согласно данному стандарту основными документами, описывающими политику PKI, являются документ о политике применения сертификатов и регламент.

Под политикой применения сертификатов понимается установленный набор правил, характеризующих возможность применения сертификата определенным сообществом и/или классом приложений с определенными требованиями безопасности. Данная политика позволяет доверяющей стороне оценить надежность использования сертификата для определенного приложения.

Регламент удостоверяющего центра есть документ, в котором в четкой, детальной форме изложена система и практика, которая придерживается УЦ при работе с сертификатами. В нем точно формулируются обязанности УЦ перед доверяющей стороной, а также все то, что потенциально необходимо для понимания и принятия во внимание доверяющими сторонами.

Политика и регламент применения сертификатов взаимно дополняют друг друга, формат их публикации устанавливается стандартом RFC 2527 - «Политика применения сертификатов и структура регламента». Перечень разделов, рекомендуемых к включению в описание политики PKI согласно данному стандарту, представлен на рис. 5.4.

Программные средства поддержки PKI

Процесс развертывания PKI осуществляется на выбранных программных и программно-аппаратных средствах. Наиболее известными продуктами, на базе которых разворачивается инфраструктура открытых ключей, являются:

1. Entrust/PKI фирмы Entrust Technologies.

2. Baltimore UniCERT фирмы Baltimore Technologies LTD.

3. BT TrustWise Onsite фирмы VeriSign Inc.

4. IBM Trust Authority.

5. RSA Keon Certification Authority фирмы RSA Security Inc.

6. VCERT PKI компании ПНИЭИ».

7. Семейство продуктов «КриптоПро».

Для российских условий наиболее адаптированным и полнофункциональным продуктом, на базе которого можно развернуть инфраструктуру открытых ключей, является «КриптоПро».

Рис. 5.4. Перечень разделов политики PKI

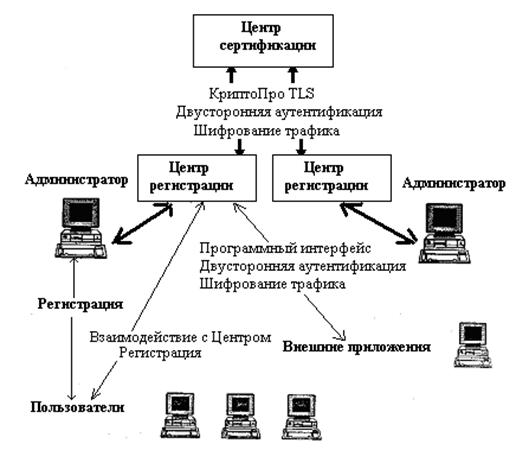

Программный комплекс «Удостоверяющий центр» – «КриптоПро УЦ» позволяет в полном объеме реализовать инфраструктуру открытых ключей. В состав КриптоПро УЦ входят следующие компоненты:

1. Центр сертификации, функционирующий на платформе Windows 200 Server.

2. Центр регистрации, функционирующий на платформе Windows 2000 Server и использующий для решения своих задач базу данных Microsoft SQL 2000, Microsoft IIS 5.0, CRYPTO API 2.0.

3. АРМ администратора ЦР, функционирующий в ОС Windows 2000 Professional в рамках Microsoft Management Console и предназначенный для выполнения организационно-технических мероприятий, связанных с регистрацией пользователей, генерацией ключей и сертификатов.

4. АРМ пользователя, представляющий собой web-приложение, размещенное на сервере ЦР. Функционирует в ОС Windows 95 и выше. Данный АРМ обеспечивает шифрование информации, передаваемой ЦР с использованием протокола TLS с двусторонней аутентификацией.

5. Программный интерфейс взаимодействия с УЦ.

Архитектура УЦ КриптоПро представлена на рис. 5.5.

Рис. 5.5. Архитектура удостоверяющего центра КриптоПро

6. Хранение и распределение ключевой информации

6.1. Типовые схемы хранения ключевой информации

Рассмотрим типовые схемы хранения ключевой информации в открытых КС на примере хранения информации для аутентификации пользователей.

Предположим, что i-й аутентифицируемый субъект содержит два информационных поля: IDi - неизменяемый идентификатор i-ro пользователя, который является аналогом имени и используется для идентификации пользователя, и Ki - аутентифицирующая информация пользователя, которая может изменяться и служит для аутентификации.

Пара (IDi, Ki) составляет базовую информацию, относящуюся к учетной записи пользователя, которая хранится в базе данных аутентификации компьютерной системы.

Базу данных аутентификации в открытых компьютерных системах (не использующих специализированных аппаратных средств) приходится хранить в некотором объекте файловой системы ПК. Это приводит к потенциальной возможности реализации угроз, направленных на кражу базы данных аутентификации злоумышленником и ее дальнейшего исследования.

Базу данных аутентификации в КС необходимо защищать от двух основных видов угроз.

1. Угрозы прямого доступа к базе данных аутентификации с целью ее копирования, исследования, модификации.

Реализация защиты от данного вида угроз в ОС типа Windows NT, 2000, XP подразумевает контроль доступа к базе данных аутентификации на уровне операционной системы и запрет любого доступа к этим базам за исключением привилегированных системных процессов.

В ОС типа UNIX защита от подобных угроз реализуется путем соответствующего определения дискреционной политики безопасности.

Однако следует отметить, что реализации данных защит практически никогда не работают корректно. Например, базу данных аутентификации ОС, построенных на технологии NT, злоумышленник может получить с помощью специализированных утилит из реестра, куда она копируется при загрузке ОС, либо загрузившись с другого носителя. В связи с этим, при защите баз данных аутентификации большее внимание уделяется защите от второго вида угроз. При этом предполагается, что злоумышленник смог получить доступ к содержимому базы данных аутентификации.

|

Из за большого объема этот материал размещен на нескольких страницах:

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 |