Московский государственный университет

путей сообщения (МИИТ)

|

Кафедра “Экономическая информатика”

Защита информации

в вычислительных системах

УЧЕБНОЕ ПОСОБИЕ

М о с к в а - 2008

Московский государственный университет

путей сообщения (МИИТ)

|

Кафедра “Экономическая информатика”

Защита информации

в вычислительных системах

под редакцией доцента

Рекомендовано редакционно-издательским

советом университета в качестве учебного пособия

для студентов специальности 080801

«Прикладная информатика (в экономике)»

М о с к в а - 2008

УДК 004.056.57

М 80

, Защита информации в вычислительных системах. Учебное пособие/ Под ред. - М.: МИИТ, 2c.

В учебном пособии изложены особенности организации защиты информации в вычислительных системах. Рассмотрены методы защиты информации; информационная, функциональная безопасность корпоративных систем; криптографические методы защиты; криптографические протоколы; методы и средства борьбы с компьютерными вирусами; правовые и организационные методы защиты информации. Представлено описание некоторых программных методов и средств по криптографии и стеганографии.

Учебное пособие предназначено для студентов специальности 080801 «Прикладная информатика (в экономике)».

Рецензенты: доцент каф. УИТС МИИТа, к. т.н. ,

С. н.с. ВЦ РАН, к. ф.-м. н. .

© Московский государственный

университет путей сообщения

(МИИТ), 2008

С о д е р ж а н и е : стр.

Введение.................................................................................................... 5

1. Методы защиты информации........................................................ 7

1.1. Предмет и объект защиты информации............................................ 7

1.2. Угрозы безопасности информации в компьютерных системах..... 10

1.3. Краткий обзор современных методов защиты информации......... 11

1.4. Вопросы для самоконтроля.............................................................. 14

2. Информационная безопасность корпоративных систем 15

2.1. Интегрированная система информационной безопасности.......... 15

2.2. Защита документооборота в вычислительных системах............... 18

2.3. Вопросы для самоконтроля.............................................................. 23

3. Функциональная безопасность корпоративных систем 24

3.1. Основные этапы построения систем безопасности корпоративных систем 27

3.2. Вопросы для самоконтроля.............................................................. 33

4. Комплексные системы защиты информации...................... 34

4.1. Основные этапы создания комплексной системы защиты информации 36

4.2. Моделирование комплексных систем защиты информации......... 39

4.3. Методы оценки систем защиты информации.................................. 42

4.4. Эффективность комплексных систем защиты информации.......... 49

4.5. Организационная структура комплексных систем защиты информации 59

4.6. Вопросы для самоконтроля.............................................................. 68

5. Криптографические методы защиты...................................... 69

5.1. Сообщение и шифрование............................................................... 74

5.1.1. Методы замены (подстановки) и перестановки........................ 75

5.1.2. Аддитивные методы шифрования............................................. 79

5.1.3. Криптографические алгоритмы и ключи.................................... 80

5.1.4. Стойкость алгоритмов................................................................. 82

5.1.5. Компьютерные алгоритмы.......................................................... 82

5.2. Стеганография.................................................................................. 84

5.2.1. Защита от стеганографии........................................................... 89

5.3. Кодирование...................................................................................... 90

5.4. Сжатие................................................................................................ 90

5.5. Сравнение аппаратного и программного шифрования................. 93

5.6. Вопросы для самоконтроля.............................................................. 95

6. Криптографические протоколы................................................ 97

6.1. Атаки на криптографические протоколы......................................... 97

6.2. Элементы и понятия протоколов..................................................... 98

6.3. Методы криптографии.................................................................

6.4. Управление ключами...................................................................

6.5. Типы алгоритмов и режимов шифрования................................

6.6. Примеры практических реализаций в современной жизни.......

6.7. Вопросы для самоконтроля.........................................................

7. Компьютерные вирусы.............................................................

7.1. Методы и средства борьбы с компьютерными вирусами.........

7.2. Вопросы для самоконтроля.........................................................

8. Правовые и организационные методы защиты информации в КС 112

8.1. Вопросы для самоконтроля.........................................................

9. Программные методы и средства по криптографии..

10. Программные средства по стеганографии...................

Глоссарий...........................................................................................

Список литературы........................................................................

Введение

Информационная безопасность в компьютерных и коммуникационных системах является одной из самых актуальных тем на сегодняшний день. В настоящее время многие организации столкнулись с потерей жизненно важной информации, вызванной сбоями компьютерных систем, несанкционированным проникновением злоумышленников в их корпоративные сети.

С переходом на использование технических средств связи информация подвергается воздействию случайных процессов: неисправностям и сбоям оборудования, ошибкам операторов и т. д., которые могут привести к ее разрушению, изменениям на ложную, а также создать предпосылки для доступа к ней посторонних лиц. С дальнейшим усложнением и широким распространением технических средств связи возросли возможности для преднамеренного несанкционированного доступа к информации (НСД).

С появлением сложных АСУ, связанных с автоматизированным вводом, обработкой, накоплением, хранением, выводом информации, проблема ее защиты приобретает еще большее значение. Этому способствовали:

Ø увеличение объемов информации, накапливаемой, хранимой и обрабатываемой с помощью вычислительной техники;

Ø сосредоточение в единых базах данных информации различного назначения и принадлежности;

Ø расширение круга пользователей, имеющих доступ к ресурсам вычислительной системы и находящимся в ней массивам данных;

Ø усложнение режимов функционирования технических средств вычислительной системы: широкое внедрение многопрограммного режима, режима разделения времени и реального времени;

Ø автоматизация межмашинного обмена информацией, в том числе и на больших расстояниях;

Ø увеличение количества технических средств и связей в автоматизированных системах управления и обработки данных.

Актуальной задачей на сегодняшний день является организация защиты информации в корпоративных сетях. Главными отличительными особенностями корпоративной сети можно считать централизованное управление сетью связи и заданный уровень сохранности информации, накапливаемой и обрабатываемой в сети корпорации, а также учет средств и каналов связи всех существующих подсетей.

Функциональные требования обуславливают концепцию защищенности сети. Они определяют не только конфигурацию корпоративной сети, но и ограничения на использование сетевых протоколов. В корпоративной локальной вычислительной сети (ЛВС) должно обеспечиваться физическое разделение (подключение к различным связным ресурсам) серверов и рабочих мест, т. е. необходима организация подсетей рабочих мест и серверов. Для эффективного функционирования сети централизованно должны быть реализованы службы административного управления, перечень которых определяется архитектурой управления взаимодействием открытых систем. В этот перечень входят службы управления: эффективностью функционирования, конфигурацией и именами, учетными данными, при отказах и сбоях.

Для выработки политики информационной безопасности необходимо осуществить сбор информации, отражающей структуру организации; перечень и характеристики функций, выполняемых каждым подразделением и сотрудниками; описание функциональных связей между подразделениями и отдельными рабочими местами; перечень информационных объектов, циркулирующих в системе; перечень применяемых прикладных и системных программ; описание топологии комплекса технических средств. Полученные данные обрабатываются и систематизируются. Информационные объекты можно классифицировать: по тематике, по иерархическому признаку, по предполагаемому размеру ущерба от потери того или иного вида информации, по сложности ее восстановления. Для осуществления поставленной задачи необходимо создание независимого подразделения информационной безопасности, основными функциями которого являются предоставление пользователям доступа к информации в соответствии с принятой в организации политикой безопасности, а также контролем за ее выполнением.

1. Методы защиты информации

1.1. Предмет и объект защиты информации

В Федеральном законе РФ «Об информации, информатизации и защите информации» (принят 25.01.1995г. Государственной Думой) определено, что информация – это сведения о лицах, предметах, фактах, событиях, явлениях и процессах, независимо от формы их представления.

Информации присущи следующие свойства:

1. информация доступна человеку, если она содержится на материальном носителе;

2. информация имеет ценность;

Ценность информации определяется степенью ее полезности для владельца. Если доступ к информации ограничивается, то такая информация является конфиденциальной. Конфиденциальная информация может содержать государственную и коммерческую тайну. Коммерческую тайну могут содержать сведения, принадлежащие частному лицу, фирме, корпорации и т. п. Государственную тайну могут содержать сведения, принадлежащие государству (госучреждению).

Под коммерческой тайной предприятия понимаются не являющиеся государственными секретами сведения, связанные с производством, технологией, управлением, финансами и другой деятельностью предприятия, разглашение которых (передача, утечка) могут нанести ущерб его интересам.

Порядок защиты государственной тайны регулируется Законом РФ "О государственной тайне" и постановлением Правительства РФ "Об утверждении Правил отнесения сведений, составляющих государственную тайну, к различным степеням секретности" от 4.09.95 г. № 000. Защита информации и прав субъектов в области информационных процессов и информатизации регулируется главой 5 Федерального закона РФ "Об информации, информатизации и защите информации", принятого Государственной Думой 25 января 1995 г.

3. ценность информации изменяется во времени;

Ценность информации, как известно, со временем уменьшается. Зависимость ценности информации от времени приближенно определяется по формуле (1.1):

C(t) = C0 * e -2,3 t/t , (1.1)

где C0 – ценность информации в момент ее возникновения (получения);

t - время от момента возникновения информации до момента определения ее стоимости;

t - время от момента возникновения информации до момента ее устаревания.

4. информация покупается и продается;

Информация может быть получена тремя путями: проведением научных исследований, покупкой, противоправным добыванием информации.

5. сложность объективной оценки количества информации.

Существуют следующие подходы к измерению количества информации:

Ø Энтропийный подход – широко используется при определении количества информации, передаваемой по каналам связи. В теории информации количество информации оценивается мерой уменьшения у получателя неопределенности (энтропии) выбора или ожидания событий после получения информации. Этот подход абсолютно не отражает насколько полезна полученная информация, а позволяет определить лишь затраты на передачу сообщения.

Ø Тезаурусный подход – основан на рассмотрении информации как знаний, когда количество информации, получаемое человеком из сообщения, можно оценить степенью его знаний. Структурированные знания, представленные в виде понятий и отношений между ними, называются тезаурусом. Структура тезауруса иерархическая. Понятия и отношения, группируясь, образуют другие, более сложные понятия и отношения.

Ø Практический подход – измеряется «объемом информации» (бит/байт, страницы текста, длина магнитной ленты с видео/аудиозаписью и т. д.).

В качестве предмета защиты рассматривается информация, хранящаяся, обрабатываемая и передаваемая в компьютерных системах.

Объектом защиты информации является компьютерная система (КС) или автоматизированная система обработки данных (АСОД). Компьютерная система - это комплекс аппаратных и программных средств, предназначенных для автоматизированного сбора, хранения, обработки, передачи и получения информации [8].

Понятие «объект защиты» или «объект» чаще трактуется в более широком смысле. Для сосредоточенных КС или элементов распределенных систем понятие «объект» включает в себя не только информационные ресурсы, аппаратные, программные средства, обслуживающий персонал, пользователей, но и помещения, здания, и даже прилегающую к зданиям территорию.

Одним из основных понятий теории защиты информации являются понятия «безопасность информации». Безопасность информации в КС - это состояние устойчивости данных к случайным или преднамеренным воздействиям, исключающее недопустимые риски их уничтожения, искажения и раскрытия, которые приводят к материальному ущербу владельца или пользователя [8]. Таким образом, меры, принимаемые при защите информации от неавторизованного доступа, разрушения, модификации, раскрытия и задержек в доступе называют информационной безопасностью.

Информационная безопасность достигается проведением руководством соответствующего уровня политики информационной безопасности. Основным документом, на основе которого проводится политика информационной безопасности, является программа информационной безопасности. Этот документ разрабатывается и принимается высшими органами управления государством, ведомством, организацией как официальный руководящий документ. В документе приводятся цели политики информационной безопасности и основные направления решения задач защиты информации в КС, общие требования и принципы построения систем защиты информации в КС.

1.2. Угрозы безопасности информации в компьютерных системах

С позиции обеспечения безопасности информации в компьютерных систем (КС) такие системы целесообразно рассматривать в виде единства трех компонент, оказывающих взаимное влияние друг друга (см. рис. 1.1).

Рис.1.1. Компоненты КС

Целью создания любой КС является удовлетворение потребностей пользователей в своевременном получении достоверной информации и сохранении ее конфиденциальности.

Под угрозой безопасности информации понимается потенциально возможное событие, процесс или явление, которые могут привести к уничтожению, утрате целостности, конфиденциальности или доступности информации [8] (см. рис. 1.2).

Рис.1.2. Угрозы безопасности информации в КС

Угрозы, которые не связаны с преднамеренными действиями злоумышленников и реализуются в случайные моменты времени, называют случайными или непреднамеренными.

1.3. Краткий обзор современных методов защиты информации

При наличии простых средств хранения и передачи информации существовали и не потеряли значения и сегодня следующие методы ее защиты от преднамеренного доступа:

F ограничение доступа;

F разграничение доступа;

F разделение доступа (привилегий);

F криптографическое преобразование информации;

F контроль и учет доступа;

F законодательные меры.

С увеличением объемов, сосредоточением информации, увеличением количества пользователей и другими причинами повышается вероятность преднамеренного НСД. В связи с этим развиваются старые и возникают новые дополнительные методы защиты информации в вычислительных системах:

· методы функционального контроля, обеспечивающие обнаружение и диагностику отказов, сбоев аппаратуры и ошибок человека, а также программные ошибки;

· методы повышения достоверности информации;

· методы защиты информации от аварийных ситуаций;

· методы контроля доступа к внутреннему монтажу аппаратуры, линиям связи;

· методы разграничения и контроля доступа к информации;

· методы идентификации и аутентификации пользователей, технических средств, носителей информации и документов;

· методы защиты от побочного излучения и наводок информации.

Ограничение доступа заключается в создании некоторой физически замкнутой преграды вокруг объекта защиты с организацией контролируемого доступа лиц, связанных с объектом защиты по своим функциональным обязанностям. Ограничение доступа к комплексам средств автоматизации (КСА) обработки информации заключается:

¨ в выделении специальной территории для размещения КСА;

¨ в сооружении по периметру зоны специальных ограждений с охранной сигнализацией;

¨ в выделении специальных помещений в здании;

¨ в создании контрольно-пропускного режима на территории, в зданиях и помещениях.

Задача средств ограничения доступа — исключить случайный и преднамеренный доступ посторонних лиц на территорию размещения КСА и непосредственно к аппаратуре. В указанных целях создается защитный контур, замыкаемый двумя видами преград: физической и контрольно-пропускной. Такие преграды часто называют системой охранной сигнализации и системой контроля доступа.

В целях контроля доступа к аппаратуре, а также к внутреннему монтажу, линиям связи технологическим органам управления используется аппаратура контроля вскрытия аппаратуры. Это означает, что внутренний монтаж аппаратуры и технологические органы и пульты управления закрыты крышками, дверцами или кожухами, на которые установлены датчики. Датчики срабатывают при вскрытии аппаратуры и выдают электрические сигналы, которые по цепям сбора поступают па централизованное устройство контроля. Установка такой системы имеет смысл при наиболее полном перекрытии всех технологических подходов к аппаратуре, включая средства загрузки программного обеспечения, пульт управления электронно-вычислительной машиной (ЭВМ) и внешние кабельные соединители технических средств, входящих в состав вычислительной системы.

Разграничение и контроль доступа к информации в вычислительной системе заключается в разделении информации, циркулирующей в ней, на части и организации доступа к ней должностных лиц в соответствии с их функциональными обязанностями и полномочиями.

Задача разграничения доступа: сокращение количества должностных лиц, не имеющих к ней отношения при выполнении своих функций, т. е. защита информации от нарушителя среди допущенного к ней персонала.

При этом деление информации может производиться по степени важности, секретности, по функциональному назначению, по документам и т. д.

Разделение привилегий на доступ к информации заключается в том, что из числа допущенных к ней должностных лиц выделяется группа. Этой группе предоставляется доступ только при одновременном предъявлении полномочий всех членов группы.

Данный метод несколько усложняет процедуру, но обладает высокой эффективностью защиты. На его принципах можно организовать доступ к данным с санкции вышестоящего лица по запросу или без него.

5. Идентификация и установление подлинности объекта.

Идентификация — это присвоение какому-либо объекту или субъекту уникального имени или числа.

Аутентификация - установление подлинности, заключающееся в проверке, является ли проверяемый объект (субъект) тем, за кого себя выдает.

Конечная цель идентификации и установления подлинности объекта в вычислительной системе — допуск его к информации ограниченного пользования в случае положительного исхода проверки, или отказ в допуске в случае отрицательного исхода проверки.

Объектами идентификации и установления подлинности в вычислительной системе могут быть:

¶ человек (оператор, пользователь, должностное лицо);

¶ техническое средство (терминал, дисплей, ЭВМ, КСА);

¶ документы (распечатки, листинги и др.);

¶ носители информации (магнитные ленты, диски и др.);

¶ информация на дисплее, табло и т. д.

Идентификатором установления подлинности личности в повседневной жизни является его внешний вид: фигура, форма головы, черты лица, характер, его привычки, поведение и другие свойственные данному человеку признаки, которые создают образ данного человека.

1.4. Вопросы для самоконтроля

1. Охарактеризуйте информацию и ее свойства

2. Что такое коммерческая тайна?

3. Что является объектом защиты информации?

4. Перечислите составляющие компоненты КС

5. Что понимается под угрозой безопасности информации?

6. Перечислите случайные и преднамеренные угрозы

7. Перечислите методы защиты КС от преднамеренного доступа

8. В чем заключается задача средств ограничения доступа

9. В чем заключается задача разграничения доступа

10. В чем заключается задача разделения привилегий на доступ

11. Что такое идентификация?

12. Что такое аутентификация?

2. Информационная безопасность корпоративных систем

Под информационной безопасностью автоматизированной системы (АС) понимают защищенность информации и поддерживающей инфраструктуры от случайных или преднамеренных воздействий естественного или искусственного характера, чреватых нанесением ущерба владельцам или пользователям информации и поддерживающей инфраструктуре. В соответствии с Руководящими документами Гостехкомиссии информационная безопасность определяется наличием у системы следующих свойств:

Ä доступность — возможность для авторизованного пользователя информационной системы за приемлемое время получить информационную услугу, предусмотренную функциональностью;

Ä целостность — актуальность и непротиворечивость информации, ее защищенность от разрушения и несанкционированного изменения;

Ä конфиденциальность — защита от несанкционированного ознакомления.

2.1. Интегрированная система информационной безопасности

Сегодня уже недостаточно создание защиты информации только на одном локальном уровне (программном, техническом и др.). В современных условиях все острее стоит задача защиты информации на всех уровнях. В этих целях рассматривается создание интегрированной системы информационной безопасности. Такая система должна включать в себя:

1. выработку политики информационной безопасности, определяющую какую информацию и от кого следует защищать; кому и какая информация требуется для служебного использования; требования к степени защиты для каждого вида информации; размеры ущерба от потери того или иного вида информации; организация работ по защите информации (см. рис. 2.1).

Рис. 2.1. Уровни политики безопасности

Письменный документ о политике безопасности должен быть доступен всем сотрудникам, отвечающим за обеспечение режима информационной безопасности. Высшее руководство должно предоставить задокументированную политику информационной безопасности всем подразделениям организации (см. рис. 2.2).

Рис. 2.2. Структура документа о политике информационной безопасности

2. средства обеспечения информационной безопасности:

- системы контроля доступа управляют правами доступа пользователей, регистрируют обращения к данным, осуществляют аутентификацию пользователей и сетевых систем;

- системы шифрования информации (кодирование данных, хранящихся на дисках пользователей и передаваемые по телекоммуникационным каналам);

- системы электронно-цифровой подписи обеспечивают аутентификацию получаемой информации и контроль ее целостности;

- системы антивирусной защиты контролируют состояние памяти вычислительной системы (ВС), предотвращают заражение файлов на локальных и сетевых дисках, а также распространение вирусов по сети;

- системы защиты firewall осуществляют авторизацию входящего и исходящего трафика между локальной компьютерной сетью и Internet;

- системы резервного хранения и восстановления информации.

3. планирование обеспечения безопасности заключается в разработке документа (плана), содержащего описание мер, средств и способов обеспечения информационной безопасности, а также последовательности их выполнения.

4. анализ рисков, заключающийся в оценке ситуаций, в результате которых произошли потеря или рассекречивание данных.

5. планирование действий в чрезвычайной ситуации подразумевает определение резервных средств для обеспечения функционирования организации и восстановления работоспособности системы. План действий в чрезвычайной ситуации разрабатывается на основе результатов анализа рисков.

Объединение различных сервисов в рамках единой интегрированной системы безопасности организации позволяет решать вопросы комплексного обеспечения безопасности объекта.

2.2. Защита документооборота в вычислительных системах

Защита документооборота – один из важнейших вопросов для предприятий с территориально распределенной структурой.

При электронном документообороте возникают различные угрозы со стороны пользователей, которые можно разделить на две основные категории:

- угрозы конфиденциальности информации;

- угрозы целостности информации.

Конфиденциальность информации можно обеспечить с помощью шифрования, а сохранить целостность информации поможет использование электронной цифровой подписи (ЭЦП) (см. главу 5 настоящего пособия). ЭЦП позволит также установить авторство посланного документа. Для наиболее надежного подхода к защите следует использовать в комплексе шифрование и ЭЦП, что также можно совместить с каким-либо дополнительным сервисом, например, сжатием информации (архивацией).

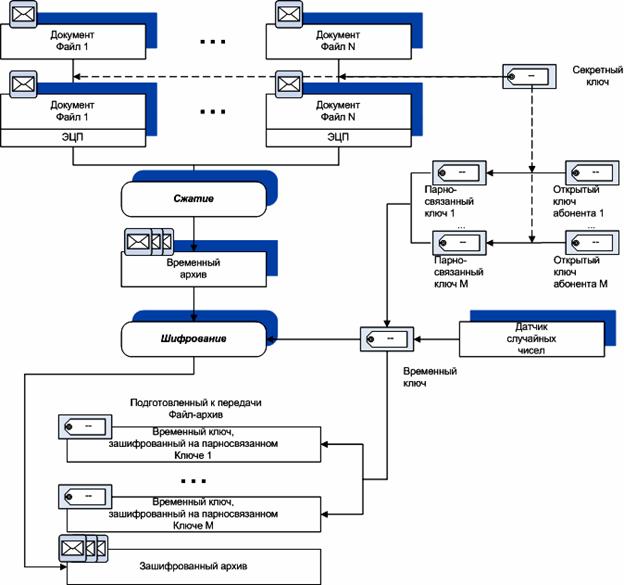

В качестве примера таких систем можно привести специализированный архиватор электронных документов Crypton ArcMail, предлагаемый фирмой "Анкад". Алгоритм создания специализированного архива (архива для передачи по сети) приведен на рис. 2.3.

Рис. 2.3. Алгоритм создания специализированного архива

Организованный таким образом файл-архив можно передавать по сети без каких-либо опасений. При создании архива исходные файлы подписываются на секретном ключе (СК) ЭЦП абонента сети, после чего файлы сжимаются и получаемый в результате сжатия архив шифруется на случайном временном ключе. Абоненты, которым предназначается архив, могут расшифровать его с помощью записанного в архив зашифрованного временного ключа. Временный ключ зашифровывается на парно-связном ключе, вычисляемом по алгоритму Диффи-Хеллмана из СК отправителя и открытого ключа (ОК) ЭЦП абонента-адресата.

Предположим, что существует некий сертификационный центр, в котором на специальном ключе (ключе-сертификате) подписывается ОК абонента сети перед передачей его другим абонентам. Открытый ключ-сертификат должен храниться у всех абонентов сети для проверки целостности всех используемых в сети ОК. При таком варианте рекомендуется при проверке ЭЦП какого-либо документа автоматически проверять подпись соответствующего ОК (что обычно и делается автоматически программными средствами).

Таким образом, сами открытые ключи могут храниться в открытом виде, а персональная дискета, помимо СК владельца, должна содержать еще и ключ-сертификат.

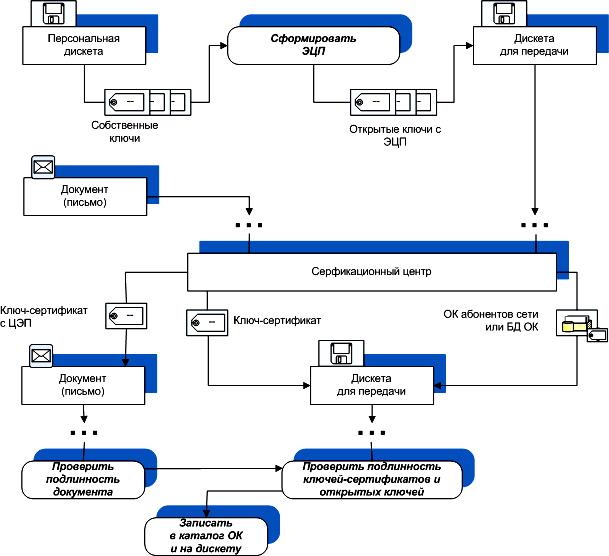

Сертификационный центр можно совместить с центром распределения ключей. Это будет выделенное рабочее место, используемое как для генерации ключей абонентов, так и для их сертификации и рассылки абонентам. Даже в случае генерации ключей непосредственно абонентами на местах сертификационный центр можно использовать для рассылки абонентам заверенных открытых ключей, как показано на рис.2.4.

Данная схема особенно рекомендуется при организации электронного документооборота между несколькими юридическими лицами.

Рис. 2.4. Обмен ключами через сертифицированный центр

Порядок распределения ключей состоит в следующем:

- абонент создает персональную дискету с собственными ключами; СК закрывается паролем;

- для собственного ОК формируется подпись на собственном СК; ОК записывается на дискету для передачи;

- создается юридический документ на бумаге (например, письмо), в котором указываются: данные о владельце (Ф. И. О., должность, место работы), сам ОК (распечатка в шестнадцатеричном коде), полномочия владельца (перечень документов, которые уполномочен удостоверять владелец ОК). Данный документ должен быть оформлен таким образом, чтобы иметь юридическую силу в случае возникновения спорных вопросов о принадлежности подписи и полномочиях владельца. Если в письме не установлено полномочий, то они определяются по должности и месту работы;

- данный документ вместе с ОК пересылается в сертификационный центр;

- сертификационный центр проверяет юридическую силу полученного документа, а также идентичность ОК на дискете и в документе.

В ответ абонент получает:

- сертифицированные открытые ключи всех абонентов (в т. ч., и свой);

- сертифицированные файлы с полномочиями владельцев открытых ключей;

- ключ-сертификат как в виде файла, так и в виде юридического документа;

- владелец проверяет истинность ключа-сертификата, а также подписи всех полученных им открытых ключей и файлов. При успешной проверке ОК записываются в соответствующий каталог, а ключ-сертификат - на персональную дискету.

При большом числе абонентов сети рекомендуется использовать базы данных ОК. В этом случае вместо отдельных ОК сертификационный центр пересылает абоненту одинаковый для всех абонентов файл базы данных, содержащий все используемые ОК.

Согласно сказанному выше, персональная дискета должна содержать следующее:

- секретный ключ владельца;

- открытые ключи-сертификаты по числу сертификационных центров.

В качестве ключа сертификационного центра может быть использован собственный СК абонента; в этом случае при получении ОК другого абонента его необходимо подписать. При этом на персональную дискету следует записать свой ОК для проверки целостности ОК других абонентов.

Удачным решением ряда проблем, связанных с выбором шифратора, является использование криптосервера. Криптосервер представляет собой отдельный компьютер в ЛВС, оснащенный аппаратным шифратором и используемый для шифрования информации для абонентов сети по их запросам. Зашифрованная информация может впоследствии использоваться абонентом по его усмотрению, в том числе для передачи по глобальную вычислительную систему (ГВС). Информация абонента может быть также автоматически подписана криптосервером.

Порядок работы криптосервера может быть, например, таким:

- абонент направляет на криптосервер открытые данные;

- происходит взаимная аутентификация абонента и криптосервера. Для идентификации абонента используется его персональная смарт-карта, содержащая используемые для аутентификации СК абонента и ОК криптосервера;

- после успешной аутентификации криптосервер зашифровывает данные на персональном ключе абонента (выбираемом из хранящейся на сервере таблицы ключей абонентов) и подписывает их;

- абонент получает зашифрованные и подписанные данные.

2.3. Вопросы для самоконтроля

1. Перечислите основные свойства информационной безопасности

2. Назовите основные элементы интегрированной системы информационной безопасности

3. Что включает в себя документ о политике ИБ?

4. Что такое открытый и секретный ключи?

5. Назначение сертифицированного центра

6. Каково содержание персональной дискеты?

7. Что такое криптосервер?

8. Перечислите порядок использование криптсерверов

3. Функциональная безопасность корпоративных систем

Требования информационной безопасности привязываются к цели обеспечения оптимального функционирования информационной системы на всех уровнях. Такой подход можно назвать «функциональной безопасностью».

Особенностью функциональной безопасности является расстановка приоритетов по защите каждого уровня функционирования информационной системы в целом (см. рис. 3.1). На рис. 3.2, 3.3, 3.4 и 3.5 представлены основные элементы, составляющие уровни функциональной безопасности корпоративных систем.

|

Рис. 3.1. Основные уровни функциональной безопасности

|

Рис. 3.2. Нормативно-законодательный уровень функциональной безопасности

|

Рис. 3.3. Организационный уровень функциональной безопасности

|

Рис. 3.4. Процедурный уровень функциональной безопасности

Рис. 3.5. Программно-технический уровень функциональной безопасности

Составными частями концепции функциональной безопасности являются организационные меры и программно-технические средства (см. рис. 3.6), реализующие механизмы безопасности. В качестве третьего компонента следует назвать оптимизацию архитектуры информационной системы. В строго структурированной системе с четко выделенными компонентами (клиент, сервер приложений, ресурсный сервер) контрольные точки выделяются достаточно четко, что решает задачу доказательства достаточности применяемых средств защиты и обеспечения невозможности обхода этих средств потенциальным нарушителем.

|

Из за большого объема этот материал размещен на нескольких страницах:

1 2 3 4 5 6 7 8 9 |