Механизм шифрования заменой:

ШИФРУЕМЫЙ ТЕКСТ ИНФОРМАЦИОННАЯ БЕЗОПАСНОСТЬ

КЛЮЧ СОЛНЦЕ СОЛНЦЕ СОЛНЦЕ СОЛНЦЕ СО

ТЕКСТ ПОСЛЕ ЗАМЕНЫ ЩЪЮЪЕССГУЪВТСН МТЭУЯОЫЩГЦВК

ЗАШИФРОВАННЫЙ ТЕКСТ ЩЪЮЪЕС СГУЪВТ СНМТЭУ ЯОЫЩГЦ ВК

Для дешифрования необходимо знать ключ, который может быть введен пользователем со своего терминала или хранится в памяти ЭВМ в зашифрованном виде. Для шифрования ключа можно использовать другую систему шифрования:

c Над буквами шифрованного текста сверху последовательно записываются буквы ключа;

c В строке подматрицы таблицы Вижинера для каждой буквы ключа отыскивается буква, соответствующая знаку шифрованного текста. Находящаяся над ней буква первой строки и будет знаком зашифрованного текста;

c Полученный текст группируется в слова по смыслу.

Механизм дешифрования:

КЛЮЧ СОЛНЦЕ СОЛНЦЕ СОЛНЦЕ СОЛНЦЕ СО

ЗАШИФРОВАННЫЙ ТЕКСТ ЩЪЮЪЕС СГУЪВТ СНМТЭУ ЯОЫЩГЦ ВК

РАСШИФРОВАННЫЙ ТЕКСТ ИНФОРМ АЦИОНН АЯБЕЗО ПАСНОС ТЬ

ИСХОДНЫЙ ТЕКСТ ИНФОРМАЦИОННАЯ БЕЗОПАСНОСТЬ

Одним из недостатков шифрования по таблице Вижинера – ненадежность шифрования при небольшой длине ключа и сложность формирования длинных ключей. Так как в ключе не допускается повторение букв (иначе шифрование будет неоднозначным), а сам ключ должен легко запоминаться, последовательность букв, не имеющих определенного смысла, запомнить трудно.

Другим методом перестановки является метод перестановки на основе применения маршрутов Гамильтона (см. рис. 5.6).

|  |

| |

Таблица Маршрут № 1 Маршрут № 2

Рис.5.6. Вариант 8-элементной таблицы и маршрутов Гамильтона

Пусть требуется зашифровать исходный текст: информационные технологии. В этом случае ключ будет равен: 2, 1, 1, 2. Длина зашифрованных блоков равна: 4. Для шифрования используется таблица и два маршрута. Для заданных условий маршруты с заполненными матрицами имеют следующий вид, представленный на рис. 5.7.

|  |

|

Маршрут № 2 Маршрут № 1 Маршрут № 1

|

Маршрут № 2

Рис.5.7. Пример шифрования с помощью маршрутов Гамильтона

Технология метода перестановки Гамильтона такова:

Шаг 1. Исходный текст разбивается на четыре блока:

1: ИНФОРМАЦ 2: ИОННЫЕ_Т 3: ЕХНОЛОГИ 4: И*******

Шаг 2. Заполняются четыре матрицы с маршрутами 2, 1, 1, 2 (см. рис.5.4).

Шаг 3. Получение шифртекста путем расстановки символов в соответствии с маршрутами: ОЦАФИНМРННОИИЕТ_НОХЕЛОИГ****И***

Шаг 4. Разбиение на блоки шифртекста: ОЦАФ ИНМР ННОИ ИЕТ_ НОХЕ ЛОИГ **** И***

Примечание. В практике большое значение имеет использование специальных аппаратных схем, реализующих метод перестановок.

5.1.2. Аддитивные методы шифрования

Суть аддитивных методов шифрования заключается в последовательном суммировании цифровых кодов, соответствующих символам исходной информации, с последовательностью кодов, которая соответствует некоторому кортежу символов. Этот кортеж называется гаммой. Поэтому аддитивные методы шифрования называют также гаммированием. В качестве ключа в аддитивных методах используется некоторая последовательность букв того же алфавита и той же длины, что и в исходном тексте, т. е. ключом является гамма. Криптостойкость аддитивных методов зависит от длины ключа и равномерности его статистических характеристик. Если ключ короче, чем шифруемая последовательность символов, то шифротекст может быть расшифрован криптоаналитиком статистическими методами исследования. Чем больше разница длин ключа и исходной информации, тем выше вероятность успешной атаки на шифротекст. Если ключ представляет непериодическую последовательность случайных чисел, длина которой превышает длину шифруемой информации, то без знания ключа раскрыть шифротекст практически невозможно.

Как показала практика, самыми эффективными и распространенными являются аддитивные методы, в основу которых положено использование генераторов (датчиков) псевдослучайных (е, п …) чисел. Генератор использует исходную информацию относительно малой длины для получения практически бесконечной последовательности псевдослучайных чисел (ПСЧ). Для получения ПСЧ могут использоваться конгруэнтные генераторы. Генераторы этого класса вырабатывают множество ПСЧ, для которых могут быть строго математически определены такие основные характеристики генераторов как периодичность и случайность выходных последовательностей. Среди конгруэнтных генераторов ПСЧ выделяется своей простотой и эффективностью линейный генератор, вырабатывающий ПСЧ Т(i) в соответствии с соотношением (см. формулу 5.4):

T (i+1) = (a * T (i) + c) mod m, (5.4)

где a и c - константы,

Т(i) - исходная величина, выбранная в качестве порождающего числа.

Период повторения такого датчика ПСЧ зависит от величин а и с. Значение m обычно принимается равным 2S, где S – длина слова ЭВМ в битах. Период повторения последовательности генерируемых чисел будет максимальным тогда, когда с - нечетное число и a (mod 4) = 1. Такой генератор может быть создан как аппаратными, так и программными средствами.

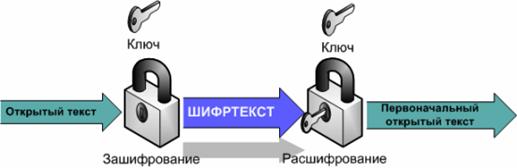

5.1.3. Криптографические алгоритмы и ключи

Криптографический алгоритм, называемый также шифром, представляет собой математическую функцию, которая используется для зашифрования и расшифрования информации. Обычно это две связанные функции: одна для зашифрования, а другая для расшифрования [9].

Если защита, обеспечиваемая алгоритмом, основана на сохранении в тайне самого алгоритма, это ограниченный алгоритм. Ограниченные алгоритмы представляют некоторый исторический интерес, но совершенно не соответствуют современным стандартам. Группа пользователей, более-менее значительной численности, не может использовать такие алгоритмы, так как всякий раз, когда пользователь покидает группу, оставшиеся члены должны переходить на другой алгоритм. Алгоритм должен быть заменен и в случае, если кто-нибудь посторонний случайно узнает секрет.

Что еще хуже, ограниченные алгоритмы не допускают эффективного контроля или стандартизации. Каждая группа пользователей должна использовать собственный уникальный алгоритм. Такие группы не могут использовать открытые аппаратные или программные продукты - злоумышленник может приобрести такой же продукт и раскрыть алгоритм. Этим группам приходится разрабатывать и реализовывать собственные алгоритмы. Если же в группе нет опытного криптографа, ее члены не сумеют оценить надежность используемого алгоритма.

Несмотря на указанные фундаментальные недостатки, ограниченные алгоритмы необычайно популярны в приложениях с низким уровнем защиты. Пользователи либо не осознают проблем, связанных с безопасностью своих систем, либо не заботятся о них вовсе.

Современная криптография решает эти проблемы с помощью ключа, обозначаемого буквой К. Такой ключ может быть любым значением, выбранным из большого множества. Множество возможных ключей называют пространством ключей. Ключ используется в обеих операциях - как зашифрования, так и расшифрования (т. е. они зависят от ключа, и это обстоятельство указывается индексом К). Таким образом, теперь функции зашифрования и расшифрования принимают следующий вид (формулы 5.5, 5.6):

Ek (M) = C (5.5)

Dk (C) = M (5.6)

При этом справедливо следующее равенство (формула 5.7):

Dk (Ek (M)) = M (5.7)

Надежность этих алгоритмов полностью зависит от ключа (или ключей), а не от самих алгоритмов. Это означает, что алгоритм может быть опубликован и проанализирован. Программные продукты, использующие этот алгоритм, могут широко распространяться. Причем знание вашего алгоритма злоумышленником не имеет значения - если он не знает конкретный ключ, он не сумеет прочесть ваши сообщения (см. рис. 5.8).

Рис. 5.8. Зашифрование и расшифрование с помощью ключа.

5.1.4. Стойкость алгоритмов

В зависимости от сложности взлома, различные алгоритмы обеспечивают различные степени защиты.

Сложность взлома алгоритмов можно классифицировать по нескольким категориям (см. рис. 5.9):

Рис. 5.9. Классификация взломов алгоритмов в порядке убывания значимости.

5.1.5. Компьютерные алгоритмы

Существует множество компьютерных алгоритмов, однако обычно используют следующие три:

DES (Data Encryption Standard – стандарт шифрования данных) - самый широко распространенный компьютерный алгоритм шифрования, который Национальный институт стандартизации США (ANSI) называет алгоритмом шифрования данных DEA (Data Encryption Algorithm), а Международная организация по стандартизации ISO - алгоритмом DEA-1 [9]. Это симметричный алгоритм, в котором для шифрования и расшифрования используется один и тот же алгоритм и ключ. Длина ключа равна 56 бит. (Ключ обычно представляется 64-битовым числом, но каждый восьмой бит используется для контроля по четности и игнорируется). Ключ можно изменить в любой момент времени. Алгоритм представляет комбинацию двух основных методов шифрования: рассеивания и перемешивания. Фундаментальным строительным блоком DES является применение к тексту единичной комбинации этих методов (подстановка, а за ней - перестановка), зависящей от ключа. Такой блок называется раундом. DES оперирует 64-битовым блоком открытого текста. После первоначальной перестановки блок разбивается на правую и левую половины длиной по 32 бита. Затем выполняется 16 раундов одинаковых действий, называемых функцией f, в которых данные объединяются с ключом. После 16 раунда правая и левая половины объединяются, и алгоритм завершается заключительной перестановкой (обратной к первоначальной). На каждом раунде биты ключа сдвигаются, а затем из 56 битов ключа выбираются 48 битов. Правая половина данных увеличивается до 48 битов путем перестановки с расширением, складывается операцией XOR с 48 битами смещенного и переставленного ключа, проходит через 8 S-блоков, образуя 32 новых бита, и переставляется снова. Эти четыре операции и выполняются функцией f. Затем результат исполнения функции f складывается с левой половиной с помощью еще одной операции XOR. В итоге этих действий появляется новая правая половина, а старая правая половина становится новой левой.

RSA (назван в честь создателей - Ривеста (Rivest), Шамира (Shamir) и Адлемана (Adleman)) – наиболее широко распространенный алгоритм с открытым ключом. Используется как для шифрования документов, так и для их цифровой подписи. Алгоритм опирается на известную математическую задачу об укладке ранца (рюкзака), относящуюся к числу NP-полных задач. Задача формулируется так: дан набор значений М1, М2,..., Мn и суммарное значение S, требуется вычислить значения bi такие что (см. формулу 5.8):

S = b1 M1 + b2 M2 + … + bn Mn (5.8)

Значение bi может быть либо 1 (предмет i кладут в рюкзак), либо 0 (предмет i не кладут в рюкзак).

DSA (Digital Signature Algorithm – алгоритм цифровой подписи, используется как часть стандарта цифровой подписи – Digital Signature Standard) - еще один алгоритм с открытым ключом. Используется только для цифровой подписи и не может быть использован для шифрования данных.

5.2. Стеганография

Методы стеганографии позволяют скрыть не только смысл хранящейся или передаваемой информации, но и сам факт хранения или передачи закрытой информации. В КС практическое использование стеганографии только начинается, но проведенные исследования показывают ее перспективность. В основе всех методов стеганографии лежит маскирование закрытой информации среди открытых файлов. Обработка мультимедийных файлов в КС выявила практически неограниченные возможности перед стеганографией.

Стеганографическая система или стегосистема - совокупность средств и методов, которые используются для формирования скрытого канала передачи информации [9]. Как и любое новое направление, компьютерная стеганография, несмотря на большое количество открытых публикаций и ежегодные конференции, долгое время не имела единой терминологии.

Основные понятия:

- Сообщение - данные любого типа.

- Контейнер - любая информация, пригодная для сокрытия в ней сообщений.

- Пустой контейнер - контейнер без встроенного сообщения

- Стего-контейнер - контейнер, содержащий скрытое сообщение.

- Стего-ключ - секретный ключ, необходимый для шифрования (расшифровки) сообщения с целью усиления защиты.

При реализации методов стеганографии на компьютере (компьютерная стеганография) определяющим фактором является выбор способа кодирования данных. Так же часто стараются придерживаться следующих принципов:

- В качестве носителя скрытой информации должен выступать объект (файл), допускающий искажения собственной информации, не нарушающие его функциональность и суть.

- Внесенные искажения должны быть ниже уровня чувствительности средств распознавания.

По аналогии с криптографией, по типу стего-ключа стегосистемы можно подразделить на два типа:

- с секретным ключом;

- с открытым ключом.

В стегосистеме с секретным ключом используется один ключ, который должен быть определен либо до начала обмена секретными сообщениями, либо передан по защищенному каналу.

В стегосистеме с открытым ключом для встраивания и извлечения сообщения используются разные ключи, которые различаются таким образом, что с помощью вычислений невозможно вывести один ключ из другого. Поэтому один ключ (открытый) может передаваться свободно по незащищенному каналу связи. Кроме того, данная схема хорошо работает и при взаимном недоверии отправителя и получателя.

Основными требованиями к стегосистеме являются:

- свойства контейнера должны быть модифицированы, чтобы изменение невозможно было выявить при визуальном контроле. Это требование определяет качество сокрытия внедряемого сообщения: для обеспечения беспрепятственного прохождения стегосообщения по каналу связи оно никоим образом не должно привлечь внимание атакующего.

- стегосообщение должно быть устойчиво к искажениям, в том числе и злонамеренным. В процессе передачи изображение (звук или другой контейнер) может претерпевать различные трансформации: уменьшаться или увеличиваться, преобразовываться в другой формат и т. д. Кроме того, оно может быть сжато, в том числе и с использованием алгоритмов сжатия с потерей данных.

- для сохранения целостности встраиваемого сообщения необходимо использование кода с исправлением ошибки.

- для повышения надежности встраиваемое сообщение должно быть продублировано.

В настоящее время можно выделить три тесно связанных между собой направления в стеганографии:

- сокрытие данных (сообщений);

- цифровые водяные знаки;

- заголовки.

Сокрытие данных. В настоящее время наиболее распространенным, но наименее стойким является метод замены наименьших значащих битов или LSB-метод. Он заключается в использовании погрешности дискретизации, которая всегда существует в оцифрованных изображениях или аудио- и видеофайлах. Данная погрешность равна наименьшему значащему разряду числа, определяющему величину цветовой составляющей элемента изображения (пикселя). Поэтому модификация младших битов в большинстве случаев не вызывает значительной трансформации изображения и не обнаруживается визуально. При этом, имея файл изображения размером 200 Кбайт, мы можем скрыть в нем до 50 Кбайт произвольных данных так, что невооруженному глазу эти изменения не будут заметны. Чем же объясняется лидерство метода LSB среди стеганографических алгоритмов? Во-первых, мультимедиаконтейнеры не вызывают подозрений: можно без проблем отправить другу свою фотографию или симпатичный пейзаж. Во-вторых, младшие биты оцифрованных изображений, звука или видео могут иметь различное распределение в зависимости от применявшихся параметров аналого-цифрового преобразования, от дополнительной компьютерной обработки и от прочих факторов. Эта особенность делает метод наименее значащих битов наиболее защищенным от обнаружения вложения. В-третьих, реализации LSB для большинства стандартов файлов-контейнеров не требуют значительных затрат времени и сил - идея указанного метода проста, как все гениальное. Более подробно LSB-метод описан в статье и "Методы встраивания скрытых сообщений" («Защита информации. Конфидент», №3, 2000, стр. 34).

Другим популярным методом встраивания сообщений является использование особенностей форматов данных, использующих сжатие с потерей данных (например, JPEG). Этот метод (в отличии от LSB) более стоек к геометрическим преобразованиям и обнаружению канала передачи, так как имеется возможность в широком диапазоне варьировать качество сжатого изображения, что делает невозможным определение происхождения искажения. Более подробно этот метод описан в статье «Алгоритм сжатия JPEG с позиции компьютерной стеганографии» («Защита информации. Конфидент», №3, 2000).

Цифровые и водяные знаки. В современных системах формирования цифровых водяных знаков используется принцип встраивания метки, являющейся узкополосным сигналом, в широком диапазоне частот маркируемого изображения. Указанный метод реализуется при помощи двух различных алгоритмов и их возможных модификаций. В первом случае информация скрывается путем фазовой модуляции информационного сигнала (несущей) с псевдослучайной последовательностью чисел. Во втором - имеющийся диапазон частот делится на несколько каналов и передача производится между этими каналами. Относительно исходного изображения метка является некоторым дополнительным шумом, но так как шум в сигнале присутствует всегда, его незначительное возрастание за счет внедрения метки не дает заметных на глаз искажений. Кроме того, метка рассеивается по всему исходному изображению, в результате чего становится более устойчивой к вырезанию.

Сокрытие внедряемых данных, которые в большинстве случаев имеют большой объем, предъявляет серьезные требования к контейнеру: размер контейнера в несколько раз должен превышать размер встраиваемых данных.

Цифровые водяные знаки используются для защиты авторских или имущественных прав на цифровые изображения, фотографии или другие оцифрованные произведения искусства. Основными требованиями, которые предъявляются к таким встроенным данным, являются надежность и устойчивость к искажениям.

Цифровые водяные знаки имеют небольшой объем, однако, с учетом указанных выше требований, для их встраивания используются более сложные методы, чем для встраивания просто сообщений или заголовков.

Заголовки, используется в основном для маркирования изображений в больших электронных хранилищах (библиотеках) цифровых изображений, аудио - и видеофайлов.

В данном случае стеганографические методы используются не только для внедрения идентифицирующего заголовка, но и иных индивидуальных признаков файла.

Внедряемые заголовки имеют небольшой объем, а предъявляемые к ним требования минимальны: заголовки должны вносить незначительные искажения и быть устойчивы к основным геометрическим преобразованиям.

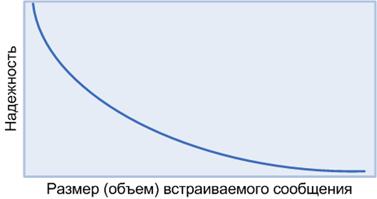

Но у всех трех направлениях стеганографии имеется ограничение. Для большинства современных методов, используемых для сокрытия сообщения в цифровых контейнерах, имеет место следующая зависимость надежности системы от объема встраиваемых данных (см. рис. 5.10):

Рис. 5.10. Зависимость надежности стегоконтейнера от размера сообщения

Данная зависимость показывает, что при увеличении объема встраиваемых данных снижается надежность системы (при неизменности размера контейнера). Таким образом, используемый в стегосистеме контейнер накладывает ограничения на размер встраиваемых данных.

Стеганография может использоваться для разных целей, к примеру:

1) Законные цели включают водяные знаки на изображениях в целях защиты прав собственности.

2) Цифровые подписи, известные как fingerprinting (отпечатки), указывают в основном, на объекты, защищенные законом об авторском праве, являются обычными для стеганографии, так как содержатся в файлах, являясь частью их, и потому сложно обнаружимыми обыкновенным человеком.

3) Также стеганография может быть использована для добавления заметок на онлайновые изображения (как стикеры для бумаг).

4) Может использоваться для сохранения ценной информации, в целях защиты данных от возможного саботажа, кражи или несанкционированного просмотра.

5) Так же стеганография может быть также использована для незаконных целей. Например, при попытке украсть информацию, существует возможность скрыть ее в другом файле, или файлах и послать ее в виде невинного письма или файла. Более того, люди, чье хобби – коллекционирование порнографии, и что еще хуже, на своем винчестере, могут использовать стеганографию для сокрытия доказательств. И как говорилось ранее, она может использоваться в целях террористов как средство скрытого общения. Применение стеганографии может быть как законным так и незаконным.

5.2.1. Защита от стеганографии.

Все методы стеганографии, могут так же использоваться с целью незаконных, несанкционированных или не желательных действий. Возможность определения или предупреждения утечки информации не является тривиальной задачей. Если кто-то решил для сокрытия данных использовать стеганографию, то единственным способом обнаружения является активное наблюдения за специальными файлами и удача.

В исследовании, проведенным Стефаном Хетцлем, идет речь о двух методах стеганографии, которые, в свою очередь, являются средствами обнаружения ее. Это - визуальная и статистическая атака. "Идея статистической атаки - сравнение частоты распределения цветов для возможного носителя скрытой информации и теоретически ожидаемая частота распределения цветов для файла-носителя скрытой информации". Это возможно не самый быстрый метод защиты, но если возникают подозрения на счет такого рода деятельности, то этот метод может быть самым эффективным. Специально для JPEG-файлов существует утилита Stegdetect, которая способна определять следы стеганографии в этих файлах. Родственная утилита к Stegdetect, с называнием Stegbreak способна расшифровывать и находить возможную информацию в подозрительном файле.

Сегодня существует множество программных средств, при помощи которых можно осуществлять метод стеганографии (см. раздел 10 настоящего пособия).

5.3. Кодирование

При кодировании информации в качестве кодов могут использоваться сочетания букв, цифр, букв и цифр. При кодировании и декодировании используются специальные таблицы или словари. Недостаток – необходимость хранения и распространения кодировочных таблиц, которые необходимо часто менять для избегания раскрытия кодов статистическими методами обработки перехваченных сообщений.

5.4. Сжатие

Цель сжатия – сокращение объема информации. Доступность методов сжатия и обратного действия не могут являться надежными средствами криптографического преобразования информации. Поэтому сжатые файлы необходимо подвергнуть последующему шифрованию. Для уменьшения времени необходимо совмещать процесс сжатия и шифрования.

Криптография – только часть системы защиты, и часто не самая большая. Это математический аппарат создания защиты системы, который следует отличать от создания реальной защиты.

Для оценки и выбора алгоритма люди используют несколько альтернативных подходов:

- Они могут выбрать опубликованный алгоритм, веря, что опубликованный алгоритм тщательно исследован многими криптографами; если никому все еще не удалось взломать алгоритм, он должен быть достаточно надежен.

- Они могут доверять производителю, веря, что хорошо известный производитель должен поддерживать свою репутацию и вряд ли станет ею рисковать, продавая оборудование или программы с плохими алгоритмами.

- Они могут доверять частному консультанту, веря, что незаинтересованный консультант лучше подготовлен для достоверной оценки различных алгоритмов.

- Они могут доверять правительству, веря, что оно заслуживает их доверия и не станет обманывать своих подданных.

- Они могут писать собственные алгоритмы, веря, что их способности как криптографов непревзойденны, и они могут доверять только самим себе.

Рассматривая криптографию с ОК как новую форму криптосистем, а не новую форму управления ключами, ее критика обычно направлена как на надежность защиты, так и на быстродействие. Оппоненты быстро указали, что система RSA работает примерно в тысячу раз медленнее DES и требует использовать ключи примерно в десять раз длиннее. Хотя с самого начала было очевидно, что использование систем с ОК должно ограничиться обменом ключами для обычной (симметричной) криптографии, необходимость этого не сразу стала ясной. Симметричная криптография лучше всех подходит для шифрования данных. Она на несколько порядков быстрее и устойчивее к вскрытию с использованием подобранного шифртекста. Криптография с ОК позволяет делать вещи, недоступные симметричной криптографии; она лучше всех подходит для распределения ключей.

Теоретически шифрование возможно на любом уровне модели OSI (Open Systems Interconnect – взаимодействие открытых систем). На практике же данные шифруют либо на самых нижних уровнях (физическом или канальном), либо на высших уровнях. Если данные шифруют на низших уровнях, процесс называют канальным шифрованием (link-by-link); шифруется все, что следует по каналу передачи данных. Если данные шифруются на верхних уровнях, процесс называют оконечным (или абонентским) шифрованием (end-to-end); данные шифруются избирательно и остаются в зашифрованном виде вплоть до расшифрования конечным получателем. Каждому подходу свойственны собственные преимущества и недостатки.

Проще всего зашифровать данные на физическом уровне. Такой тип шифрования называют канальным шифрованием. Как правило, интерфейсы физического уровня стандартизированы, и подключить аппаратный шифратор в этом случае несложно. Эти устройства шифруют все данные, проходящие через них, в том числе собственно данные, а также маршрутную и протокольную информацию. Их можно использовать в цифровых каналах связи любых типов. С другой стороны, любой интеллектуальный коммутатор или узлы хранения информации, расположенные между отправителем и получателем, должны расшифровать поток данных, прежде чем приступить к их обработке.

Шифрование данного типа весьма эффективно. Поскольку шифруются все данные, криптоаналитик не получит никакой информации о структуре и данных. У него не будет ни малейшего представления о длине пересылаемого сообщения, времени сеанса связи и т. д. Таким образом, здесь обеспечивается так называемая безопасность трафика: противник не только не получает доступа к информации, но и не может узнать, где и как она передается

Безопасность не зависит от технологии управления трафиком. Кроме того, несложно распределение ключей - общий ключ нужен только на двух конечных точках и они могут изменять этот ключ независимо от всей остальной сети.

Крупнейший недостаток шифрования на физическом уровне заключается в необходимости шифровать все физические каналы связи в сети. Если оставить незашифрованной хотя бы одну линию, вся сеть подвергается опасности. Если же сеть велика, стоимость шифрования станет настолько высока, что воспрепятствует применению шифрования этого типа.

Преимущества и недостатки канального шифрования.

Преимущества:

- простота операций, поскольку они очевидны пользователю. Иными словами, все данные шифруются до отсылки по линии связи;

- достаточно единственного набора ключей на один канал связи;

- обеспечивается безопасность трафика, поскольку маршрутная информация зашифрована;

- Шифрование выполняется в онлайновом режиме.

Недостатки:

- данные доступны на промежуточных узлах;

Оконечное шифрование. Другой подход заключается в помещении шифровального оборудования между сетевым и транспортным уровнями. Шифратор должен "понимать" данные, относящиеся к протоколу вплоть до третьего уровня, и шифровать только единицы данных транспортного уровня, которые затем соединяются с незашифрованной маршрутной информацией и отсылаются на низшие уровни для передачи.

Основной недостаток оконечного шифрования заключается в том, что маршрутная информация остается незашифрованной; хороший криптоаналитик может многое узнать о том, кто и с кем ведет переговоры, в какое время и как долго, даже не зная содержимого переговоров. Кроме того, затрудняется распределение ключей, поскольку отдельные пользователи должны обязательно иметь общие ключи.

Преимущества и недостатки оконечного шифрования.

Преимущества:

- Высокий уровень безопасности.

Недостатки:

- Требует более сложной системы распределения ключей;

- Поскольку маршрутная информация не зашифрована, возможен анализ трафика;

- Шифрование выполняется в оффлайновом режиме.

5.5. Сравнение аппаратного и программного шифрования

1. Аппаратное шифрование

Вплоть до недавнего времени все продукты шифрования выпускались в форме специализированного оборудования. Эти шифраторы/дешифраторы подключались к каналу связи и шифровали все данные, проходящие по каналу. И хотя в настоящее время все шире применяется программное шифрование, аппаратное шифрование по-прежнему широко используется в военных и серьезных коммерческих приложениях.

Первая причина - скорость. Алгоритмы шифрования предусматривают исполнение множества сложных операций над битами открытого текста. Это операции не того сорта, что можно легко встроить в ваш заурядный компьютер. Например, два самых популярных алгоритма, DES и RSA, исполняются универсальными процессорами весьма неэффективно. Пока некоторые криптографы пытаются создать алгоритмы, наиболее подходящие для программной реализации, специализированное шифровальное оборудование всегда работает с высокой скоростью.

Вторая причина – безопасность. Алгоритм шифрования, исполняемый на обычном компьютере, не имеет физической защиты. Аппаратные шифраторы можно надежно изолировать, предотвратив такой взлом. На специализированные микросхемы VLSI можно нанести такое покрытие, что любая попытка доступа к их внутреннему содержимому приведет к разрушению логических цепей микросхемы.

Последняя причина – простота установки. Большинство приложений шифрования не предназначено для установки в обычных компьютерах. Дешевле установить специализированные шифровальные устройства в телефонах, факс-аппаратах и модемах, чем возлагать задачу на микропроцессоры и программные приложения.

2. Программное шифрование

Любой алгоритм шифрования можно реализовать программным путем. Программное шифрование популярно и доступно для большинства основных операционных систем. Оно предназначено для защиты индивидуальных файлов; пользователь, как правило, должен вручную шифровать и расшифровывать конкретные файлы. Важно хранить в тайне схему распределения ключей: ключи нельзя хранить на диске где попало (или даже записанными в той области памяти, которую процессор использует для подкачки с диска). После шифрования ключи и незашифрованные файлы следует уничтожать.

По двум причинам совместно с алгоритмом шифрования данных целесообразно использовать алгоритм сжатия:

Криптоанализ опирается на избыточность открытого текста, а сжатие файла перед шифрованием избыточность снижает.

Шифрование занимает много времени, а потому сжатие файла до шифрования ускоряет весь процесс.

Для реализации любого алгоритма шифрования невозможно обойтись без использования криптографических протоколов.

5.6. Вопросы для самоконтроля

1. Назовите понятие криптографии?

2. Что такое криптоанализ?

3. Что такое криптология?

4. Что такое шифртекст?

5. Назовите понятие зашифрования и расшифрования

6. Что такое алфавит?

7. Что такое текст?

8. Что такое ключ?

9. Что такое электронная цифровая подпись?

10. Что такое криптостойкость?

11. Какие существуют требования к криптосистемам?

12. Какие существуют методы криптографического преобразования информации?

13. Какие существуют методы шифрования?

14. Какой принцип шифрования использован в таблице Вижинера?

15. Какой принцип шифрования использован в маршрутах Гамильтона?

16. В чем суть аддитивных методов шифрования?

17. Что такое криптографический алгоритм?

18. Какова классификация взломов алгоритмов?

19. Каковы основные характеристики алгоритмов шифрования DES, RSA и DSA?

20. Что такое стеганография?

21. Что такое контейнер?

22. В чем отличие стегосистем с секретным и открытым ключом?

23. Каковы основные требования к стегосистеме?

24. В чем суть направления стеганографии на сокрытие данных?

25. В чем суть направления стеганографии на формирование цифровых и водяных знаков?

26. В чем суть направления стеганографии на использование заголовков?

27. В чем состоит защита от стеганографии?

28. Назовите преимущества и недостатки канального шифрования?

29. В чем особенность аппаратного и программного шифрования?

6. Криптографические протоколы

Протоколом называют последовательность действий, исполняемых двумя и более сторонами, спроектированную для решения какой-либо задачи [9].

Характеристики протоколов:

- Каждый участник протокола должен знать протокол и всю последовательность его действий.

- Каждый участник протокола должен согласиться следовать протоколу.

- Протокол должен быть недвусмысленным - каждое действие должно быть хорошо определено так, чтобы не возникало никакого недопонимания.

- Протокол должен быть полным - в нем должны быть указаны точные действия в любой возможной ситуации.

Криптографическим протоколом называют протокол, в котором используется криптография.

6.1. Атаки на криптографические протоколы

Криптографические атаки могут быть направлены на криптографические алгоритмы, используемые в протоколах, на криптографические методы, используемые для реализации алгоритмов и протоколов, или на сами протоколы [9]. Некоторые злоумышленники, сами не участвующие в протоколе, могут частично или полностью "подслушать" протокол. Этот метод называется пассивной атакой, так как взломщик никак не воздействует на протокол. Он может только следить за протоколом и пытаться добыть информацию. Этот тип атаки соответствует атаке на основе только шифртекста. В другом случае взломщик может попытаться изменить протокол к собственной выгоде. С этой целью он может выдавать себя за другого человека, вводить в протокол новые сообщения, заменять одно сообщение другим, передавать повторно старые сообщения, разрывать линию связи или модифицировать информацию, хранящуюся в компьютере. Такие действия называются активной атакой, поскольку требуют активного вмешательства.

|

Из за большого объема этот материал размещен на нескольких страницах:

1 2 3 4 5 6 7 8 9 |