В законах отражены общие вопросы эксплуатации КСЗИ. В ведомствах (министерствах, объединениях, корпорациях, государственных учреждениях) разрабатывают инструкции, директивы, государственные стандарты, методические рекомендации и т. п.

Предприятия-изготовители поставляют эксплуатационно-техническую документацию: технические описания, инструкции по эксплуатации, формуляры (паспорта) и др.

В организациях, эксплуатирующих КС, разрабатывают и ведут планирующую и учетно-отчетную документацию.

Одной из центральных задач технической эксплуатации является поддержание работоспособности систем. Работоспособность поддерживается в основном за счет проведения технического обслуживания, постоянного контроля работоспособности и ее восстановления в случае отказа. Работоспособность средств защиты информации контролируется постоянно как с помощью аппаратно-программных средств встроенного контроля, так и должностными лицами службы безопасности и комиссиями.

Успех технической эксплуатации зависит и от качества обеспечения, которое включает:

§ материально-техническое обеспечение;

§ транспортировка и хранение;

§ метрологическое обеспечение;

§ обеспечение безопасности эксплуатации.

Материально-техническое обеспечение позволяет удовлетворить потребность в расходных материалах, запасных изделиях и приборах, инструментах и других материальных средствах, необходимых для эксплуатации КСЗИ.

Транспортировка и хранение устройств защищенной КС должны предусматривать защиту от несанкционированного доступа к устройствам в пути и в хранилищах. Для обеспечения необходимых условий транспортировки и хранения выполняются мероприятия подготовки устройств согласно требованиям эксплуатационно-технической документации.

В процессе эксплуатации важно обеспечивать безопасность обслуживающего персонала и пользователей, прежде всего, от угрозы поражения электрическим током, а также от возможных пожаров. В целом от уровня технической эксплуатации во многом зависит эффективность использования КСЗИ.

4.6. Вопросы для самоконтроля

1. Что такое принцип системности, блочности КС?

2. Назовите основные этапы создания КСЗИ

3. Назовите особенности разработки ТЗ

4. Назовите особенности внутренних и внешних условий взаимодействия КСЗИ

5. В чем отличие аналитического и имитационного моделирования КСЗИ?

6. Каковы основные условия структурированного описания изучаемых систем и процессов их функционирования?

7. Назовите теории и методы моделирования СЗИ

8. Что входит в теорию нечетких множеств?

9. Что входит в теорию конфликтов?

10. Что входит в теорию графов?

11. Что составляет формально-эвристические методы?

12. Что составляет эволюционное моделирование?

13. Что составляет показатель эффективности функционирования?

14. Что составляет лексикографический метод и метод последовательных уступок?

15. В чем состоит назначение классического подхода к оценке эффективности КСЗИ?

16. В чем состоит назначение официального подхода к оценке эффективности КСЗИ?

17. В чем состоит назначение экспериментального подхода к оценке эффективности КСЗИ?

18. В чем состоит цель создания ООБИ?

5. Криптографические методы защиты

Искусство и наука защиты сообщений называется криптографией, а специалисты, занимающиеся ей - криптографами.

Криптоаналитиками называют людей, которые используют криптоанализ - искусство и науку взлома шифртекстов.

Отрасль математики, охватывающая как криптографию, так и криптоанализ, называется криптологией, а люди, которые ей занимаются - криптологами. Как правило, современные криптологи хорошо знают математику - им просто не обойтись без нее.

Шифрованием в русскоязычной литературе по криптографии принято называть оба процесса - и зашифрование, и расшифрование.

Криптографическая защита информации - преобразование исходной информации с целью ее недоступности для ознакомления и использования лицами, не имеющими на это полномочий [3].

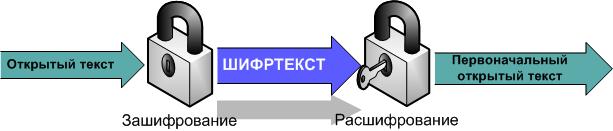

Процесс маскировки сообщения способом, позволяющим скрыть его суть, называется зашифрованием. Зашифрованное сообщение называется шифртекстом.

Процедура обратного превращения шифртекста в открытый текст называется расшифрованием (дешифрование). На основе ключа шифрованный текст преобразуется в исходный. Исходное сообщение называется открытым текстом (см. рис.5.1).

Рис. 5.1. Последовательность зашифрования и расшифрования

Итак, криптография дает возможность преобразовать информацию таким образом, что ее прочтение (восстановление) возможно только при знании ключа.

В качестве информации, подлежащей шифрованию и расшифрованию, будут рассматриваться тексты, построенные на некотором алфавите. Под этими терминами понимается следующее.

Алфавит - конечное множество используемых для кодирования знаков.

Текст - упорядоченный набор из элементов алфавита.

В качестве примеров алфавитов, используемых в современных ИС, можно привести следующие:

Алфавит Z3буквы русского алфавита и пробел;

Алфавит Z256 - символы, входящие в стандартные коды ASCII и КОИ-8;

Бинарный алфавит - Z2={0;1};

Ключ - информация, необходимая для беспрепятственного шифрования и дешифрования текстов.

Криптографическая система представляет собой семейство Т-преобразований открытого текста. Члены этого семейства индексируются, или обозначаются символом k; параметр k является ключом. Пространство ключей К - это набор возможных значений ключа. Обычно ключ представляет собой последовательный ряд букв алфавита.

Криптосистемы разделяются на симметричные и с открытым ключом.

В симметричных криптосистемах и для шифрования, и для расшифрования используется один и тот же ключ.

В системах с открытым ключом используется два ключа - открытый и закрытый, которые математически связаны друг с другом. Информация шифруется с помощью открытого ключа, который доступен всем желающим, а расшифровывается с помощью закрытого ключа, известного только получателю сообщения.

Термины распределение ключей и управление ключами относятся к процессам системы обработки информации, содержанием которых является составление и распределение ключей между пользователями.

Электронной цифровой подписью (ЭЦП) называется присоединяемое к тексту его криптографическое преобразование, которое позволяет при получении текста другим пользователем проверить авторство и подлинность сообщения.

Криптостойкостью называется характеристика шифра, определяющая его стойкость к дешифрованию без знания ключа (т. е. криптоанализу).

Процесс криптографического закрытия данных может осуществляться как программно, так и аппаратно. Аппаратная реализация отличается существенно большей стоимостью, однако ей присущи и преимущества: высокая производительность, простота, защищенность и т. д. Программная реализация более практична, допускает известную гибкость в использовании.

Для современных криптографических СЗИ сформулированы следующие общепринятые требования:

1. Зашифрованное сообщение должно поддаваться чтению только при наличии ключа;

2. Число операций, необходимых для определения использованного ключа шифрования по фрагменту шифрованного сообщения и соответствующего ему открытого текста, должно быть не меньше общего числа возможных ключей;

3. Число операций, необходимых для расшифрования информации путем перебора всевозможных ключей должно иметь строгую нижнюю оценку и выходить за пределы возможностей современных компьютеров (с учетом возможности использования сетевых вычислений);

4. Знание алгоритма шифрования не должно влиять на надежность защиты;

5. Незначительное изменение ключа должно приводить к существенному изменению вида зашифрованного сообщения даже при использовании одного и того же ключа;

6. Структурные элементы алгоритма шифрования должны быть неизменными;

7. Дополнительные биты, вводимые в сообщение в процессе шифрования, должны быть полностью и надежно скрыты в шифрованном тексте;

8. Длина шифрованного текста должна быть равной длине исходного текста;

9. Не должно быть простых и легко устанавливаемых зависимостей между ключами, последовательно используемыми в процессе шифрования;

10. Любой ключ из множества возможных должен обеспечивать надежную защиту информации;

11. Алгоритм должен допускать как программную, так и аппаратную реализацию, при этом изменение длины ключа не должно вести к качественному ухудшению алгоритма шифрования.

Помимо обеспечения конфиденциальности, криптография часто используется для решения иных задач.

Проверка подлинности (аутентификация). Получатель сообщения должен иметь возможность установить его источник, а злоумышленник - не способен замаскироваться под кого-либо другого.

Целостность. Получатель сообщения может проверить, не было ли сообщение изменено в процессе доставки, а злоумышленник - не способен выдать ложное сообщение за подлинное.

Неотрицание авторства. Отправитель сообщения впоследствии не должен иметь возможности ложно отрицать отсылку сообщения.

Известны различные подходы к классификации методов криптографического преобразования информации. По виду воздействия на исходную информацию методы криптографического преобразования информации могут быть разделены на четыре группы (см. рис.5.2).

|

Рис. 5.2. Методы криптографического преобразования информации

Все традиционные криптографические системы можно подразделить на:

1. Шифры перестановки, к которым относятся:

1.1. Шифр перестановки "скитала".

1.2. Шифрующие таблицы.

1.3. Применение магических квадратов.

2. Шифры простой замены, к которым относятся:

2.1. Полибианский квадрат.

2.2. Система шифрования Цезаря.

2.3. Аффинная система подстановок Цезаря.

2.4. Система Цезаря с ключевым словом.

2.5. Шифрующие таблицы Трисемуса.

2.6. Биграммный шифр Плейфейра.

2.7. Криптосистема Хилла.

2.8. Система омофонов.

3. Шифры сложной замены, к которым относятся:

3.1. Шифр Гронсфельда.

3.2. Система шифрования Вижинера.

3.3. Шифр "двойной квадрат" Уитстона.

3.4. Одноразовая система шифрования.

3.5. Шифрование методом Вернама.

3.6. Роторные машины.

4. Шифрование методом гаммирования.

5. Шифрование, основанное на аналитических преобразованиях шифруемых данных.

5.1. Сообщение и шифрование

Шифрование заключается в проведении обратимых математических, логических, комбинированных и др. преобразований исходной информации, в итоге чего зашифрованная информация представляет собой хаотический набор букв, цифр, символов и двоичных кодов.

Обозначим открытый текст сообщения буквой М (от английского "message" – сообщение), а просто открытый текст – буквой Р (от английского "plaintext" – открытый текст). Это может быть последовательность (поток) битов, текстовый файл, точечный рисунок, оцифрованный звук, цифровое видеоизображение и т. д. Для компьютеров М – это просто двоичные данные. Открытый текст предназначен для хранения или передачи. В любом случае, М – это сообщение, которое необходимо зашифровать.

Обозначим шифртекст буквой С (от английского "ciphertext" – шифртекст). Это тоже двоичные данные, иногда того же размера, что и М, а иногда большего. (Если шифрование сочетается со сжатием, размер С может быть меньше, чем М). Функция зашифрования Е, оперируя с М, создает С (см. формулу 5.1):

Е (М) = С (5.1)

В обратном процессе функция расшифрования D, оперируя с С, восстанавливает М (см. формулу 5.2):

D (C) = M (5.2)

Поскольку смысл зашифрования и последующего расшифрования сообщения заключается в восстановлении исходного открытого текста, то справедливо следующее равенство (см. формулу 5.3):

D (Е (М)) = M (5.3)

Методы шифрования могут быть классифицированы по следующим признакам (см. рис. 5.3):

Рис. 5.3. Классификация методов шифрования

5.1.1. Методы замены (подстановки) и перестановки

Сущность методов замены (подстановки) - в замене символов исходной информации, записанных в одном алфавите символами из другого алфавита по определенному правилу.

Более стойким методом в отношении раскрытия является схема шифрования, основанная на использовании таблицы Вижинера. Таблица Вижинера представляет собой квадратную матрицу с числом элементов К (количество символов в алфавите). В 1-ой строке матрицы записываются буквы в порядке очередности их в алфавите, во 2-ой - та же последовательность букв, но со сдвигом влево на одну позицию, в 3-ей - со сдвигом на две позиции и т. д. Освободившиеся места справа заполняются вытесненными влево буквами, записываемыми в естественной последовательности. Размерность матрицы 31х31 (русский алфавит) (см. рис. 5.4):

А | Б | В | Г | Д | Е | … | … | … | … | … | … | Э | Ю | Я |

Б | В | Г | Д | Е | Ж | … | … | … | … | … | … | Ю | Я | А |

В | Г | Д | Е | Ж | З | … | … | … | … | … | … | Я | А | Б |

Г | Д | Е | Ж | З | И | … | … | … | … | … | … | А | Б | В |

Д | Е | Ж | З | И | К | … | … | … | … | … | … | Б | В | Г |

Е | Ж | З | И | К | Л | … | … | … | … | … | … | В | Г | Д |

… | … | … | … | … | … | … | … | … | … | … | … | … | … | … |

… | … | … | … | … | … | … | … | … | … | … | … | … | … | … |

Я | А | Б | В | Г | Д | … | … | … | … | … | … | Ь | Э | Ю |

Рис. 5.4. Исходная матрица-алфавит

Для шифрования текста устанавливается ключ, представляющий собой некоторое слово или набор букв. Далее из полной матрицы выбирается подматрица шифрования, включающая, например, первую строку и строку матрицы, начальной буквой которой являются последовательно буквы ключа, например, СОЛНЦЕ (см. рис. 5.5).

А | Б | В | Г | Д | Е | Ж | З | И | К | Л | М | Н | О | П | Р | С | Т | У | Ф | Х | Ц | Ч | Ш | Щ | Ъ | Ы | Ь | Э | Ю | Я |

С | Т | У | Ф | Х | Ц | Ч | Ш | Щ | Ъ | Ы | Ь | Э | Ю | Я | А | Б | В | Г | Д | Е | Ж | З | И | К | Л | М | Н | О | П | Р |

О | П | Р | С | Т | У | Ф | Х | Ц | Ч | Ш | Щ | Ъ | Ы | Ь | Э | Ю | Я | А | Б | В | Г | Д | Е | Ж | З | И | К | Л | М | Н |

Л | М | Н | О | П | Р | С | Т | У | Ф | Х | Ц | Ч | Ш | Щ | Ъ | Ы | Ь | Э | Ю | Я | А | Б | В | Г | Д | Е | Ж | З | И | К |

Н | О | П | Р | С | Т | У | Ф | Х | Ц | Ч | Ш | Щ | Ъ | Ы | Ь | Э | Ю | Я | А | Б | В | Г | Д | Е | Ж | З | И | К | Л | М |

Ц | Ч | Ш | Щ | Ъ | Ы | Ь | Э | Ю | Я | А | Б | В | Г | Д | Е | Ж | З | И | К | Л | М | Н | О | П | Р | С | Т | У | Ф | Х |

Е | Ж | З | И | К | Л | М | Н | О | П | Р | С | Т | У | Ф | Х | Ц | Ч | Ш | Щ | Ъ | Ы | Ь | Э | Ю | Я | А | Б | В | Г | Д |

Рис. 5.5. Матрица-алфавит с ключом шифрования

|

Из за большого объема этот материал размещен на нескольких страницах:

1 2 3 4 5 6 7 8 9 |