Процесс получения индекса CVE ( CVE entry ) начинается с обнаружения уязвимости. Затем уязвимости присваивается статус кандидата CVE и соответствующий номер ( CVE candidate number ). После этого происходит обсуждение кандидатуры при помощи CVE Editorial Board и вынесение решения о получении или неполучении индекса CVE.

CVE кандидат

С кандидатом CVE ассоциируются номер, краткое описание и ссылки. Номер, также называемый именем, состоит из года и уникального индекса, например, CAN . После утверждения кандидатуры аббревиатура « CAN » заменяется на « CVE ».

CVE entry

После получения статуса CVE entry уязвимости присваиваются номер, краткое описание и ссылки, например, CVE . И затем она публикуется на сайте. Зная индекс CVE, можно быстро найти описание уязвимости и способы её устранения.

Примеры

CVE

Arbitrary command execution via IMAP buffer overflow in authenticate command.

Reference: CERT:CA-98.09.imapd Reference: SUN:00177. Reference: BID: 130 Reference: XF:imap-authenticate-bo

CVE

Check Point Firewall-1 allows remote attackers to cause a denial of service by sending a large number of malformed fragmented IP packets.

Reference: BUGTRAQ: FW-1 IP Fragmentation Vulnerability

Reference:CONFIRM:

http://www. /techsupport/alerts/list_vun#IP_Fragmentation

Reference: BID: 1312

Reference: XF:fw1-packet-fragment-dos

Подробнее узнать о CVE и получить список CVE entry можно по адресу: http ://cve. mitre .org /cve .

Классификация атак

Также как и уязвимости, атаки можно классифицировать по различным признакам. Далее приведено несколько вариантов такой классификации.

Классификация атак по целям

Производя атаку, злоумышленник преследует определённые цели. В общем случае это могут быть:

• нарушение нормального функционирования объекта атаки (отказ в обслуживании)

• получение контроля над объектом атаки

• получение конфиденциальной и критичной информации

• модификация и фальсификация данных

Классификация атак по мотивации действий

Этот перечень является классическим и относится не только к IP - сетям, но и к другим областям деятельности:

• Случайность

• Безответственность

• Самоутверждение

• Идейные соображения

• Вандализм

• Принуждение

• Месть

• Корыстный интерес

Местонахождение нарушителя

Следующий возможный вариант классификации атак - по местонахождению атакующего:

• в одном сегменте с объектом атаки; .• в разных сегментах с объектом атаки.

От взаимного расположения атакующего и жертвы зависит механизм реализации атаки. Как правило, осуществить межсегментную атаку бывает сложнее.

Механизмы реализации атак

Наиболее важный для понимания сути происходящего - это вариант классификации атак по механизмам их реализации:

• пассивное прослушивание

Пример: перехват трафика сетевого сегмента

• подозрительная активность

Пример: сканирование портов (служб) объекта атаки, попытки подбора пароля

• бесполезное расходование вычислительного ресурса

Пример: исчерпание ресурсов атакуемого узла или группы узлов, приводящее к снижению производительности (переполнение очереди запросов на соединение и т. п.)

• Нарушение навигации (создание ложных объектов и маршрутов)

Пример: Изменение маршрута сетевых пакетов, таким образом, чтобы они проходили через хосты и маршрутизаторы нарушителя, изменение таблиц соответствия условных Internet - имен и IP - адресов (атаки на DNS ) и т. п.

• Выведение из строя

Пример: посыпка пакетов определённого типа на атакуемый узел, приводящая к отказу узла или работающей на нём службы ( WinNuke и др.)

• Запуск приложений на объекте атаки

Пример: выполнение враждебной программы в оперативной памяти объекта атаки (троянские кони, передача управления враждебной программе путём переполнения буфера, исполнение вредоносного мобильного кода на Java или ActiveX и др.)

и др.

Статистика по уязвимостям и атакам за 2000 год

Согласно данным компании Internet Security Systems за 2000 год, наиболее часто при проведении атак использовались следующие уязвимости:

1. Уязвимости, приводящие к отказу в обслуживании ( Denial of Service )

2. Уязвимости системной политики (пользовательские бюджеты, пароли) •

3. Уязвимости Microsoft Internet Information Server

4. Уязвимости СУБД

5. Уязвимости Web -приложений

6. Уязвимости электронной почты

7. Уязвимости сетевых файловых систем

8. Уязвимости протокола RPC

9. Уязвимости BIND

10. Уязвимости, связанные с переполнением буфера в Linux - приложениях

Примеры атак

Как было сказано выше, наиболее полный вариант классификации атак - по механизмам их реализации. Далее приведены примеры использования некоторых перечисленных механизмов.

Прослушивание трафика

Описание; Перехват и анализ трафика сетевого сегмента, основанный на возможности перевода сетевого адаптера в неселективный режим работы.

Цель: Получение конфиденциальной и критичной информации

Механизм реализации; Пассивное прослушивание

Используемые уязвимости; Основанная на общей среде передачи технология ( Ethernet )

- недостаток проектирования. Передача конфиденциальной информации в открытом виде

- недостаток проектирования.

Уровень информационной инфраструктуры: Сеть. Степень риска;Высокая

Термин "сниффер" («нюхач») впервые был использован компанией Network Associates в названии известного продукта " Sniffer (г) Network Analyzer ". В самом общем смысле, слово "сниффер" обозначает устройство, подключенное к компьютерной сети и записывающее весь ее трафик подобно телефонным "жучкам", записывающим телефонные разговоры. Однако чаще всего "сниффером" называют программу, запущенную на подключенном к сети узле и просматривающую весь трафик сетевого сегмента. Работа "сниффера" использует основной принцип технологии Ethernet - общую среду передачи. Это означает, что любое устройство, подключенное к сетевому сегменту, может слышать и принимать все сообщения, в том числе предназначенные не ему. Сетевые адаптеры Ethernet могут работать в двух режимах: селективном ( non - promiscuous ) и неселективном ( promiscuous ). В первом случае, принимаются только сообщения, предназначенные данному узлу. Фильтрация осуществляется на основе МАС-адреса фрейма. Во втором случае фильтрация не осуществляется и узел принимает все фреймы, передаваемые по сегменту 1.

Сканирование портов

Описание; Подключение к узлу и перебор портов из известного диапазона с целью выявления работающих на узле служб

Цель; Получение конфиденциальной и критичной информации Механизм реализации;Подозрительная активность

Используемые уязвимости; Ошибки обслуживания. Службы, неиспользуемые, но установленные и работающие.

Уровень информационной инфраструктуры: Сеть. Степень риска:Низкая

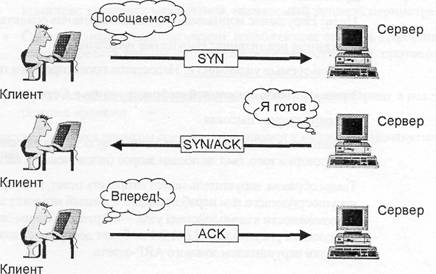

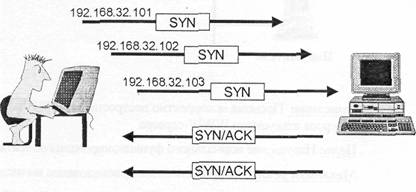

Атака SynFlood

Описание; Посылка большого числа запросов на установление TCP -соединения. Цель;Нарушение нормального функционирования объекта атаки Механизм реализации;Бесполезное расходование вычислительного ресурса

Используемые уязвимости: Особенности схемы установления соединения по протоколу TCP.

Уровень информационной инфраструктуры: Сеть. Степень риска;Высокая

В случае получения запроса на соединение система отвечает на пришедший SYN - пакет SYN / ACK - пакетом, переводит сессию в состояние SYN _ RECEIVED и заносит ее в очередь. Если в течении заданного времени от клиента не придет АСК, соединение

1 Более подробно сетевые анализаторы и способы их обнаружения рассматриваются в курсе БТОЗ.

удаляется из очереди, в противном случае соединение переводится в состояние ESTABLISHED (установлено).

Если очередь входных соединений заполнена, а система получает SYN - пакет. приглашающий к установке соединения, он будет проигнорирован.

Затопление SYN -пакетами основано на переполнении очереди сервера, после чего сервер перестает отвечать на запросы пользователей. После истечение некоторого времени (время тайм-аута зависит от реализации) система удаляет запросы из очереди. Однако ничто не мешает злоумышленнику послать новую порцию запросов. Обычно используются случайные (фиктивные) обратные IP - адреса при формировании пакетов, что затрудняет обнаружение злоумышленника.

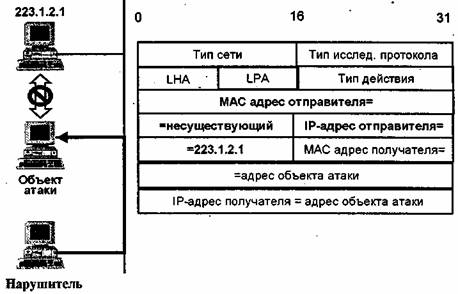

Атака ARP - Spoofing

Описание: Добавление ложных записей в таблицу, использующуюся при работе протокола ARP

Цель: Нарушение нормального функционирования объекта атаки

Механизм реализации; Нарушение навигации

Используемые уязвимости; Недостаток проектирования протокола ARP

Уровень информационной инфраструктуры: Сеть

Степень риска; Высокая

Большинство ОС добавляют в таблицу новую запись на основе полученного ответа даже без проверки того, был ли послан запрос (исключением, например, является Solaris ).

Таким образом, нарушитель может отправить ответ, в котором указан MAC - адрес несуществующего или неработающего в данный момент узла, что приведёт к невозможности взаимодействия узла - «жертвы» с каким-либо узлом. Например, на следующем рисунке узел 223.1.2.1 не будет доступен с узла - объекта атаки после посылки нарушителем ложного ARP - ответа.

Атака IISDOS

Описание: Посылка некорректно построенного HTTP - запроса приводит к перерасходу ресурсов атакуемого WWW - с ep в epa

Цель: Нарушение нормального функционирования объекта атаки Механизм реализации: Бесполезное расходование вычислительного ресурса Используемые уязвимости: Ошибка реализации Microsoft Internet Information Server Уровень информационной инфраструктуры: Приложения Степень риска: Средняя

Выводы

Итак, для защиты от атак необходимо использовать комплекс средств безопасности, реализующий основные защитные механизмы и состоящий из следующих компонентов:

• Межсетевые экраны, являющиеся первой линией обороны и реализующие комплекс защитных механизмов, называемый защитой периметра.

• Средства анализа защищённости, позволяющие оценить эффективность работы средств защиты и обнаружить уязвимости узлов, протоколов, служб.

• Средства обнаружения атак, осуществляющие мониторинг в реальном режиме времени.

Далее рассматриваются примеры средств, относящихся к каждой из упомянутых категорий.

Тема 25: Межсетевые экраны

Введение

Межсетевые экраны (МЭ) обеспечивают безопасность при осуществлении электронного обмена информацией с другими взаимодействующими автоматизированными системами и внешними сетями, разграничение доступа между сегментами корпоративной сети, а также защиту от проникновения и вмешательства в работу АС нарушителей из внешних систем.

Согласно Руководящему документу Гостехкомиссии при Президенте РФ «межсетевым экраном называется локальное (однокомпонентное) или функционально - распределенное средство (комплекс), которое реализует контроль за информацией, поступающей в автоматизированную систему и/или выходящей из нее, и обеспечивает защиту автоматизированной системы посредством фильтрации информации, т. е. анализа по совокупности критериев и принятия решения об ее распространении в (из) автоматизированной системе». Однако такое определение имеет общий характер и подразумевает слишком расширенное толкование.

Основные сведения

Межсетевой экран (МЭ) - это специализированное программное или аппаратное (или программно-аппаратное) средство, позволяющее разделить сеть на две или более частей и реализовать набор правил, определяющих условия прохождения сетевых пакетов из одной части в другую.

МЭ, установленные в точках соединения с сетью Интернет, обеспечивают защиту внешнего периметра сети предприятия и защиту собственных Internet - серверов, открытых для общего пользования, от несанкционированного доступа.

Механизмы защиты, реализуемые МЭ:

· Фильтрация сетевого трафика

· Шифрование (создание VPN )

· Трансляция адресов

· Аутентификация (дополнительная)

· Противодействие некоторым сетевым атакам (наиболее

распространённым)

· Управление списками доступа на маршрутизаторах (необязательно)

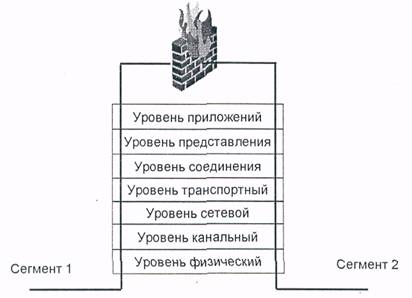

Основная функция МЭ - фильтрация сетевого трафика Она может осуществляться на любом уровне модели OSI. В качестве критериев может выступать информация с разных уровней: адреса отправителя/получателя, номера портов, содержимое поля данных.

Типы

Принадлежность МЭ к тому или иному типу определяется уровнем модели OSI, информация с которого выступает в качестве критерия фильтрации.

Пакетные фильтры

Пакетные фильтры осуществляют анализ информации сетевого и транспортного уровней модели OSI. Это сетевые адреса (например, IP ) отправителя и получателя пакета номера портов отправителя и получателя, флаги протокола TCP, опции IP, типы ICMP. Обычно пакетные фильтры организуются средствами маршрутизаторов. Часто используются штатные средства операционных систем.

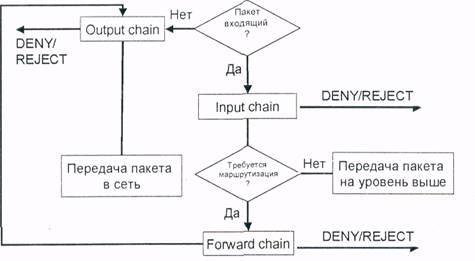

Пакеты проверяются на трех цепочках правил, конфигурируемых администратором.

Хорошим вариантом организации фильтрации пакетов может служить использование ОС Linux в качестве МЭ первого типа - пакетного фильтра. Схема его работы представлена далее.

Шлюзы уровня соединения

Этот и следующий тип МЭ основан на использовании так называемого принципа посредничества, т. е. запрос принимается МЭ, анализируется и только потом перенаправляется реальному серверу. Прежде чем разрешить установление соединения TCP между компьютерами внутренней и внешней сети, посредники уровня соединения сначала как минимум регистрируют клиента. При этом неважно, с какой стороны (внешней или внутренней) этот клиент находится. При положительном результате регистрации между внешним и внутренним компьютерами организуется виртуальный канал, по которому пакеты передаются между сетями.

Наиболее известным примером шлюза уровня соединения можно считать шлюз с преобразованием IP - адресов ( Network Address Translation, NAT ).

Шлюзы прикладного уровня

Шлюзы прикладного уровня ( application - level proxy ), часто называемые proxy - серверами, контролируют и фильтруют информацию на прикладном уровне модели OSI. Они различаются по поддерживаемым протоколам прикладного уровня. Наиболее часто поддерживаются службы Web ( HTTP ), ftp, SMTP, РОРЗ/ I МАР, NNTP, Gopher, telnet, DNS, RealAudio / RealVideo. Когда клиент внутренней сети обращается, например; к серверу Web, то его запрос попадает к посреднику Web (или перехватывается им). Последний устанавливает связь с сервером от имени клиента, а полученную информацию передает клиенту. Для внешнего сервера посредник выступает в качестве клиента, а для внутреннего клиента - в качестве сервера Web. Аналогично посредник может работать и в случае внешнего клиента и внутреннего сервера.

Технологии Proxy и Stateful inspection

В рассмотренных выше типах МЭ, предполагающих посредничество при установлении соединения (шлюзах уровня соединения и прикладного) реализована так называемая технология Proxy. Эта технология широко распространена и применяется в таких известных моделях МЭ, как Microsoft Proxy Server и CyberGuard Firewall.

Однако для выработки окончательных решений о разрешении того или иного соединения для служб TCP/IP (то есть пропустить, запретить, аутентифицировать, сделать запись об этом в журнале), МЭ должен уметь получать, хранить, извлекать и манипулировать информацией со всех уровней сетевой семиуровневой модели и из других приложений.

Недостаточно только лишь просматривать отдельные пакеты. Информация о состоянии, извлеченная из имевших место ранее соединений и других приложений, используется для принятии окончательного решения о текущей попытке установления соединения. В зависимости от типа проверяемого пакета, для принятия решения важными могут быть как текущее состояние соединения, которому он принадлежит (полученное из его истории), так и состояние приложения, его использующего.

Таким образом, для обеспечения наивысшего уровня безопасности, МЭ должен уметь считывать, анализировать и использовать следующую информацию:

• Информацию о соединении - информацию со всех семи уровней модели.

• Состояние соединения - состояние, полученное из предыдущих пакетов. Например, исходящая команда PORT сессии FTP могла бы быть запомнена для последующей проверки встречного входящего соединения FTP data.

• Состояние приложения - информация о состоянии, полученная из других приложений. Например, когда-либо авторизованному пользователю был разрешен доступ через firewall только для разрешенных типов сетевых протоколов.

Кроме того, МЭ должен уметь выполнять действия над передаваемой информацией в зависимости от всех вышеизложенных факторов.

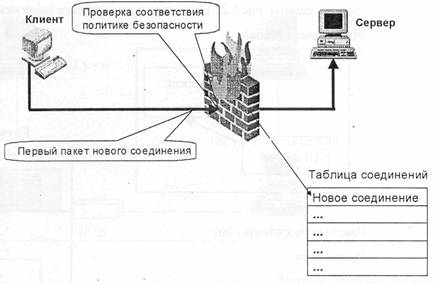

Stateful Inspection - технология нового поколения, удовлетворяет всем требованиям к безопасности, приведенным выше.

Технология инспекции пакетов с учетом состояния протокола на сегодня является наиболее передовым методом контроля трафика (она разработана и запатентована компанией Check Point Software Technologies ).

Эта технология позволяет контролировать данные вплоть до уровня приложения, не требуя при этом отдельного процесса-посредника ( proxy ) для каждого защищаемого протокола или сетевой службы. В результате достигаются высокие показатели производительности, высокая гибкость решений и возможность быстро и достаточно просто адаптировать систему под новые нужды.

Основываясь на технологии инспекции пакетов с учетом состояния протокола, МЭ обеспечивает наивысший уровень безопасности. Метод stateful inspection обеспечивает сбор информации из пакетов данных, как коммуникационного, так и прикладного уровня, что достигается сохранением и накоплением ее в специальных контекстных таблицах, которые динамически обновляются. Такой подход обеспечивает максимально возможный уровень безопасности, контролируя соединения на уровнях от 3 до 7 сетевой модели OSI, тогда как proxy посредники могут контролировать соединения только на 5 - 7 уровнях.

Обработка нового соединения при этом осуществляется следующим образом:

После того как соединение занесено в таблицу, обработка последующих пакетов этого соединения происходит на основе анализа таблиц.

Возможности межсетевого экрана Check Point Firewall -1

Общие сведения

Комплект продуктов сетевой безопасности, называемый Check Point FireWall -1, обеспечивает контроль доступа в сетях Интернет, интранет, экстранет, а также удаленного доступа с расширенными функциями авторизации и установления подлинности пользователей. FireWall -1 позволяет транслировать сетевые адреса ( NAT ) и сканировать потоки данных на наличие недопустимой информации и вирусов. Широкий набор основных и сервисных функций дает возможность реализовать интегрированное решение по обеспечению сетевой и информационной безопасности, полностью отвечающее современным требованиям любых организации, как крупных, так и небольших.

Набор продуктов, называемых Check Point «Открытой платформой безопасного взаимодействия предприятий» ( OPSEC - Open Platform for Secure Enterprise Connectivity ) - основывается на концепции объединения технологии зашиты информации вокруг единого средства представления информационной безопасности предприятия в виде единой, комплексной политики безопасности. Такой подход позволяет реализовать более тесную интеграцию продуктов других производителей на базе Fire Wall -1. Это обеспечивает централизованное слежение за функционированием этих систем, управление ими и конфигурирование.

Fire Wall -1 позволяет организации создать единую, интегрированную политику безопасности, которая распространялась бы на множество межсетевых экранов и у правлялась бы с любой выбранной для этого точки сети предприятия. Продукт имеет и массу дополнительных возможностей, таких, как управление списками доступа аппаратных маршрутизаторов, балансировка сетевой нагрузки на серверы, а также и элементы для построения систем повышенной надежности, которые также полностью интегрируются в глобальную политику безопасности. Работа Check Point FireWall -1 прозрачна для пользователей и обеспечивает рекордную производительность практически для любого I Р протокола и высокоскоростной технологии передачи данных

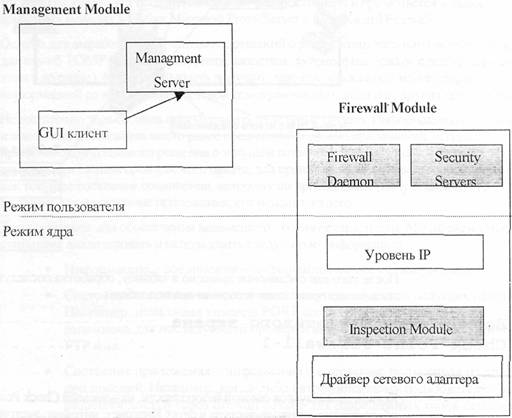

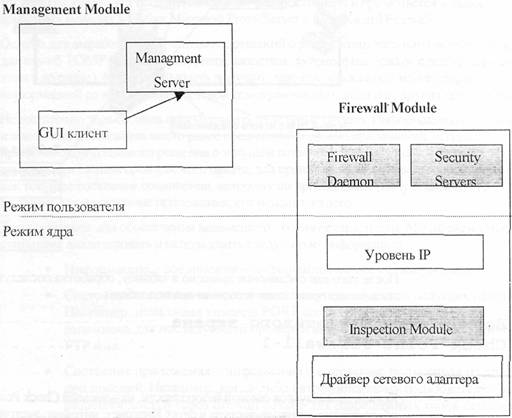

Архитектура FireWall-1

Рис. 4.25.1. Архитектура Fire Wall -1

FireWall -1 базируется на архитектуре Stateful Inspection, обеспечивающей наилучший уровень защиты. Рис 4.25.1 иллюстрирует основные компоненты архитектуры FireWall -1.

подлинности пользователей. FireWall -1 позволяет транслировать сетевые адреса ( NAT ) и сканировать потоки данных на наличие недопустимой информации и вирусов. Широкий набор основных и сервисных функций дает возможность реализовать интегрированное решение по обеспечению сетевой и информационной безопасности, полностью отвечающее современным требованиям любых организации, как крупных, так и небольших.

Набор продуктов, называемых Check Point «Открытой платформой безопасного взаимодействия предприятий» ( OPSEC - Open Platform for Secure Enterprise Connectivity ) - основывается на концепции объединения технологии зашиты информации вокруг единого средства представления информационной безопасности предприятия в виде единой, комплексной политики безопасности. Такой подход позволяет реализовать более тесную интеграцию продуктов других производителей на базе Fire Wall -1. Это обеспечивает централизованное слежение за функционированием этих систем, управление ими и конфигурирование.

Fire Wall -1 позволяет организации создать единую, интегрированную политику безопасности, которая распространялась бы на множество межсетевых экранов и у правлялась бы с любой выбранной для этого точки сети предприятия. Продукт имеет и массу дополнительных возможностей, таких, как управление списками доступа аппаратных маршрутизаторов, балансировка сетевой нагрузки на серверы, а также и элементы для построения систем повышенной надежности, которые также полностью интегрируются в глобальную политику безопасности. Работа Check Point FireWall -1 прозрачна для пользователей и обеспечивает рекордную производительность практически для любого I Р протокола и высокоскоростной технологии передачи данных

Архитектура FireWall-1

Рис. 4.25.1. Архитектура Fire Wall -1

FireWall -1 базируется на архитектуре Stateful Inspection, обеспечивающей наилучший уровень защиты. Рис 4.25.1 иллюстрирует основные компоненты архитектуры FireWall -1.

Управление объектами

После установки межсетевого экрана FireWall -1 необходим процесс конфигурирования. При этом пользователь манипулирует объектами: службами, сетевыми объектами, ресурсами и пользователями. Для управления всеми типами объектов используется меню Manage .

Определение сетевых объектов

К сетевым объектам относятся отдельные узлы, сети, подсети, шлюзы, маршрутизаторы и т. п. Их необходимо определить в первую очередь. Для демонстрации определены следующие объекты:

• fw — узел с установленным межсетевым экраном

• ftp - server - внутренний ftp - сервер

Определение пользователей

Определение пользователей и групп необходимо для задания правил аутентификации. Определение пользователя осуществляется на основе шаблона. Шаблон можно создать или использовать шаблон по умолчанию ( default ). Для демонстрации определён пользователь fwuser, а способ аутентификации для него - пароль, заданный на межсетевом экране.

. Задание правил фильтрации

Определение правил - достаточно простой процесс. Для этого необходимо выполнить следующие действия:

• Выбрать пункт меню Edit > Add Rule.

' • Определить набор правил. Например, можно задать правило, разрешающее доступ к внутреннему ftp - серверу.

• Дополнительно можно задать правило, запрещающее всё остальное.

• Применить заданный набор правил ( Policy > Install ) Порядок работы правил фильтрации

Заданные явно правила обрабатываются по списку сверху вниз в указанном пользователем порядке. Однако, есть правила, не отображаемые в списке, но работающие. В целом порядок работы правил следующий:

1. Опции категории « IP Spoofing / IP Option »

2. Правила, помеченные как « first »

3. Обычные, т. е. заданные явно правила, кроме последнего

4. Правила, помоченные как « before last »

5. Последнее правило, заданное явно

6. Правила, помеченные как « last »

7. Все остальные пакеты уничтожаются

Анализ содержимого пакетов

Механизмы проверки содержимого фильтруемых информационных пакетов ( Content Security ), реализованные во многих межсетевых экранах, расширяют функции инспекции данных до наивысшего уровня обеспечения информационной безопасности. Эти механизмы позволяют защитить пользователей от различных рисков, включая компьютерные вирусы и вредоносные аплеты Java и ActiveX.

Межсетевой экран представляет первую линию обороны, обеспечивая защиту от вирусов путём предотвращения их проникновения в точке входа во внутреннюю сеть предприятия. Большинство МЭ имеют средства, позволяющие в реальном масштабе времени, осуществлять декодирование, декомпрессию и распаковку входящих и исходящих файлов (по протоколу FTP), Web - приложений (по протоколу нттр), почтовых сообщений (по протоколу SMTP ) и др. Все передаваемые файлы сканируются и/или подвергаются «карантину» в соответствии с политикой безопасности, принятой на предприятии. Некоторые межсетевые экраны могут работать совместно со специализированными антивирусными сканерами, передавая им данные для антивирусного контроля.

Поддержка почтового протокола SMTP

SMTP - протокол был изначально разработан для обеспечения максимально гибких возможностей взаимодействия пользователей почтовой системы. Тогда предполагалось, что доступ к Интернет пользователи получают из различных географических регионов. Затем протокол был расширен возможностями поддержки передачи различного рода информации в виде вложений электронной почты. В результате оказалось, что достаточно сложно обеспечить максимальную прозрачность почтовых соединений и при этом оградить от взломщиков внутреннюю сеть организации.

Механизмы межсетевых экранов, основанные на детальном контроле SMTP - соединений, предоставляют следующие возможности:

• скрытие в исходящей почте адреса отправителя в поле From путем замены его на некоторый общий адрес позволяет полностью скрыть внутреннюю сетевую структуру и реальных внутренних пользователей электронной почты;

• перенаправление почты, посланной какому-либо пользователю, например, пользователю root (суперпользователю);

• уничтожение почты, посланной некоторым адресатом;

• удаление вложений определенного типа, например, исполняемых файлов программ;

• удаление полей Received в исходящей почте, что предотвращает распространение информации о маршрутах прохождения электронной почты внутри организации;

• запрет использования расширенного набора команд протокола SMTP, которые можно использовать с враждебными целями;

• удаление почтовых сообщений, превышающих заданный размер;

• сканирование вложений почты на наличие вирусов. Ревизия HTTP - пакетов.

Возможности межсетевых экранов по сканированию пакетов и анализу потоков данных позволяют эффективно бороться с различными атаками, связанными с использованием Java и ActiveX в Web - страницах. Администратор безопасности может контролировать прохождение кода Java и ActiveX в соответствии с определенными условиями, такими как, например, сетевой адрес компьютера клиента и сервера, запрашиваемый URL (сетевой адрес) или зарегистрированное имя пользователя.

Межсетевые экраны производят следующие действия над обнаруженным кодом Java и ActiveX :

• удаление Java -аплетов, встречающихся в тексте HTML - страницы;

• удаление Java -аплетов из всех потоков между сервером и клиентом, даже если информация архивирована или компрессирована;

• блокирование Java - атак путем запрещения подозрительных обратных соединений;

• удаление ActiveX - аплетов, встречающихся в тексте HTML - страницы;

• удаление кода JavaScript, встречающегося в тексте HTML - страницы.

Ресурсы, адресуемые через URI, определяют метод доступа, например, GET, POST и так далее, сервер, где ресурс расположен, путь доступа непосредственно к этому ресурсу на сервере и, возможно, специфический запрос к нему. Все приведенные выше способы обработки потоков информации могут быть применены к таким ресурсам, описания которых созданы с использованием символов шаблона.

Ревизия файлов, передаваемых по протоколу FTP

Сервер безопасности FTP обеспечивает не только проверку подлинности пользователя, но и проверку безопасности информации, обмен которой происходит по этому протоколу. Управление осуществляется как на уровне команд FTP - протокола ( PUT / GET ) и внесения ограничений на возможные имена файлов, так и путем перенаправления потоков данных на внешние серверы антивирусной проверки.

Трансляция сетевых адресов

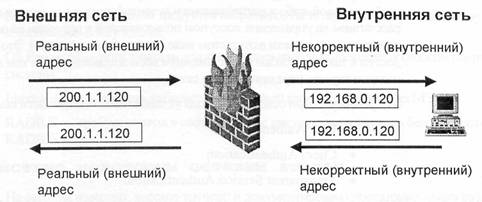

Механизм трансляции (преобразования, замены) адресов ( Network Address Translation ) позволяет полностью скрыть внутреннее устройство сети (предотвратить распространение информации об адресах вашей корпоративной сети) от пользователей Интернет. При прохождении пакетов через МЭ адреса внутренних хостов могут заменяться на адрес внешнего интерфейса межсетевого экрана или на специально определенный адрес.

Дополнительно, механизм трансляции адресов позволяет решить проблемы нехватки реальных адресов путем сокращения необходимого зарегистрированного адресного пула и использования во внутренних сетях адресов из специально отведенных адресных пространств для частных сетей (либо произвольно выбранных адресов).

Указанный механизм транслирует (преобразует) адреса узлов из внутреннего адресного пространства в официально зарегистрированные адреса организации, обеспечивая полноценный доступ пользователей корпоративной сети к ресурсам услугам Интернет (или других открытых сетей). Различают два основных способа отображения внутренних адресов на внешние - статический и динамический.

Динамический режим трансляции адресов обеспечивает доступ внутренних пользователей к ресурсам сети Интернет, экономя зарегистрированное адресное пространство и скрывая внутренние адреса корпоративной сети. Динамический режим использует единственный реальный внешний IP - адрес для отображения всех соединений, проходящих через защищенную точку доступа (неограниченное количество внутренних адресов динамически отображаться на единственный внешний IP - адрес). Этот IP - адрес используется в динамическом режиме только для установления исходящих (от узлов внутренней сети) соединений. Используя его невозможно получить доступ к внутренним сетевым ресурсам или осуществить взлом каких-либо внутренних узлов сети снаружи.

При расширении сетевой инфраструктуры компании возникает потребность в организации доступа внешних пользователей из сети Интернет к определенным ресурсам сети организации, например, для сотрудников, работающих удаленно. Кроме того, организация может создать свой Web или FTP - сервер, который должен быть доступен для всех внешних пользователей.

Для этого используется статический режим трансляции адресов, устанавливающий однозначное соответствие адресов внутренних ресурсов их реальным адресам в глобальной сети. Этот вариант трансляции обычно используется, если по соображениям безопасности администратор не хочет использовать реальные адреса на сетевых серверах, или если по историческим причинам сеть использует произвольные внутренние адреса которым необходимо сопоставить реальные адреса серверов, чтобы пользователи Интернет могли получить к ним доступ.

Дополнительная идентификация и аутентификация

Многие службы сетей TCP / IP ( FTP, HTTP, rlogin, Telnet и т. п.) разрабатывались довольно давно и, естественно, не учитывают современных требований по безопасности. Такого рода стандартные службы и некоторые из прикладных пользовательских приложений не требуют какой-либо идентификации и аутентификации удаленных пользователей, либо рассчитаны на управление доступом пользователей к ресурсам на основе имен и паролей, передаваемых по сети в открытом виде («открытым текстом»). Это позволяет получать доступ к таким службам и приложениям всем желающим (или тем кто может перехватить имена и пароли, передаваемые по сети).

МЭ реализуют три основных метода установления подлинности пользователя:

• User Authentication;

• Client Authentication;

• Transparent Session Authentication.

Прозрачный метод установления подлинности пользователя ( User Authentication ) предоставляет возможность определять привилегии доступа для каждого пользователя в отдельности (даже если это многопользовательская ЭВМ) для протоколов FTP, TELNET, HTTP и RLOGIN, независимо от IP - адреса клиентского компьютера Например, если пользователь вынужден обращаться к серверам организации из внешней сети, то администратор безопасности может разрешить ему доступ во внутреннюю сеть без того, чтобы его привилегии распространялись на всех других пользователей его рабочего компьютера.

МЭ могут выполнять проверку подлинности пользователя при помощи специального Сервера Безопасности, функционирующего на шлюзовом компьютере. МЭ перехватывает все попытки авторизации пользователя на сервере и перенаправляет их соответствующему Серверу Безопасности. После того, как подлинность пользователя установлена Сервером Безопасности МЭ открывает второе соединение на необходимый сервер приложения. Все последующие пакеты сессии также перехватываются и инспектируются межсетевым экраном на шлюзе.

Client Authentication позволяет администратору предоставлять привилегии доступа хостам (сетевым компьютерам) с определенными IP - адресами, пользователи которых, прошли соответствующие процедуры установления подлинности. В противовес User Authentication, Client Authentication не ограничена только определенными службами, и может обеспечить аутентификацию любого приложения, как стандартного, так и специфичного.

Client Authentication не является прозрачной для пользователя, но, в тоже время, не требует какого-либо дополнительного программного обеспечения или модификации существующего. Для такого вида установления подлинности администратор может указать, каким образом каждый из пользователей должен будет авторизоваться, какой сервер и какие службы ему будут доступны, сколько времени, в какие часы и дни и сколько сессий может быть им открыто.

Механизм Transparent Session Authentication можно использовать для любых служб. При этом установление подлинности будет происходить для каждой сессии.

После того, как пользователь инициировал соединение непосредственно с сервером, МЭ распознает, что требуется установление подлинности клиента, и инициирует соединение с Агентом Авторизации Сессий.

Агент производит необходимую авторизацию, после чего МЭ разрешает данное соединение, если подлинность клиента установлена.

Современные межсетевые экраны поддерживают следующие варианта схем авторизации пользователей:

SecurID —пользователь набирает номер, высвечивающийся на электронной карточке Security Dynamics SecurID ;

S / Key —от пользователя требуется набрать соответствующую запрашиваемому номеру комбинацию S/Key ключа ;

OS Password - пользователь должен набрать пароль пользователя базовой операционной системы;

Internal - пользователь набирает специальный пароль, хранимый на МЭ;

RADIUS - требуется ввод в соответствии с инструкциями сервера безопасности RADIUS и др.

Противодействие некоторым сетевым атакам

На сегодня известно, хорошо изучено и документировано достаточно много различных атак, но, тем не менее, новые варианты атак появляются практически каждый день. Поэтому небольшим организациям, использующим доморощенные системы защиты сетей, практически невозможно поддерживать их в адекватном современным требованиям состоянии. Специализированные компании, имеющие необходимую инфраструктуру для анализа новых методов взлома систем сетевой безопасности, стараются поддерживать свои продукты на должном уровне и встраивают в них средства защиты от некоторых атак, направленных на узлы внутренней сети. К числу наиболее распространенных атак, противодействие которым реализуется на внешнем периметре сети, обычно относятся:

• атака IP spoofing (подмена доверенного источника); нападающий симулирует, что он работает с доверенного компьютера (маскируется под доверенного пользователя), используя адрес IP из принятого диапазона адресов IP для внутренней сети.

• атака SYN Flooding (шквал незавершенных TCP - соединений. Создание лавины SYN - пакетов, вызывающей истощение сетевых ресурсов за счет использование полу - открытых сеансов (посылка TCP пачки с SYN битом производится с ложного адреса).

Например, в МЭ ISA Server от Microsoft реализована возможность обнаруживать следующие виды атак:

• Сканирование портов (в том числе полусканирование)

• LAND

• Ping of Death

• UDP Bomb

• WinNuke Варианты расположения МЭ

Вопрос размещения МЭ в корпоративной сети рассматривается с учетом конкретных особенностей уже имеющихся средств защиты, целей подключения и т. д. Однако можно выделить несколько общих схем, приемлемых для большинства конфигураций.

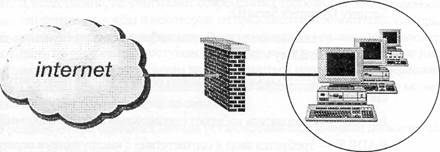

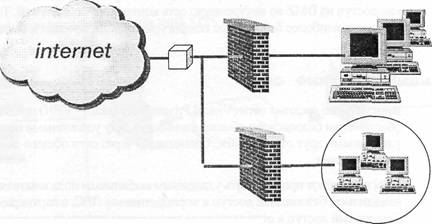

Схема 1 приведена на рис. 4Здесь МЭ и маршрутизатор размещены на одном узле. Это удобно, поскольку оба устройства работают на сетевом уровне.

Рис. 4.25.2, Схема 1 расположения МЭ.

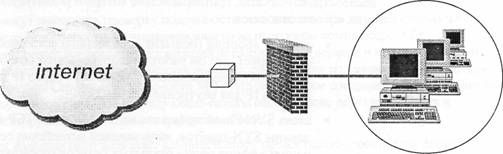

Схема 2 (рис. 4.25.3), вероятно, вторая по распространённости, уместна в том случае, если в корпоративной сети используется аппаратный маршрутизатор (например, Cisco ), а МЭ представляет собой программный продукт. В этом случае МЭ является единственной видимой снаружи машиной.

Рис. 4.25.3. Раздельное подключение маршрутизатора и МЭ.

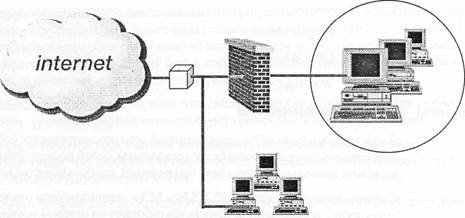

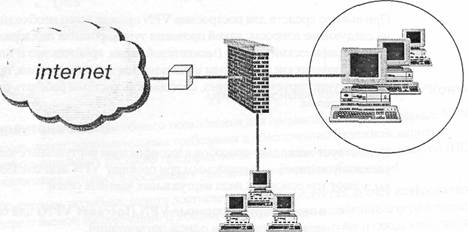

Одной из целей подключения к сетям общего пользования является возможность предоставить доступ внешним пользователям к некоторым внутренним ресурсам ( WWW, FTP и др.). Поэтому при расположении МЭ такие ресурсы должны быть доступны снаружи (рис. 4.25.4).

-Рис. 4.25.4. Организация доступа снаружи к отдельным узлам.

Рано или поздно встаёт вопрос защиты видимых снаружи узлов. По аналогии с защищёнными узлами корпоративной сети в качестве средства защиты используется МЭ. Возникает следующая схема (рис. 4.25.5), не получившая распространения из-за высокой стоимости и представляющая чисто теоретический интерес.

Рис. 4.25.5. Защита видимых снаружи узлов.

Поэтому возникает следующая схема, третья по распространенности, в которой доступные снаружи узлы подключены к отдельному сетевому интерфейсу МЭ.

Поскольку внешние пользователи должны иметь возможность непосредственного доступа к некоторым ресурсам узлов внутренней сети, то возникает опасность, что взломав защиту на этих узлах они смогут использовать их в качестве плацдарма для атаки на другие (недоступные снаружи напрямую) узлы внутренней сети. Для зашиты от такого рода угроз безопасности применяется метод, основанный на создании так называемой демилитаризованной зоны.

Рис. 4.25.6. Организация DMZ на отдельном интерфейсе МЭ.

DMZ ( De - Militarized Zone ) - это специальная область сети, подключенная непосредственно к устройству разграничения доступа, относительно безопасная нейтральная "область сети пониженного риска", предназначенная для осуществления обмена между внутренними и внешними системами. Обычно это сеть, связанная с дополнительным сетевым интерфейсом на компьютере - шлюзе (межсетевом экране). Использование такого решения обеспечивает прохождение любого трафика DMZ через устройство разграничения доступа и контроля, что позволяет реализовать необходимые защитные меры, направленные против атак взломщиков.

Без использования DMZ, располагая общедоступные серверы в защищаемой сети, мы подвергаем всю внутреннюю сеть потенциальной опасности: взломщики могут воспользоваться особенностями программного обеспечения сервера, получить доступ к нему, а затем и ко всей сети.

При расположении же общедоступных серверов в DMZ, в случае их взлома нарушитель не получит дополнительных преимуществ по проникновению во внутреннюю сеть, так как доступ из DMZ во внутреннюю сеть контролируется firewall. Такой подход позволяет создавать наиболее безопасные конфигурации подключения к Интернет.

Виртуальные частные сети

Виртуальные частные сети ( Virtual Private Networks - VPN ) предназначены для обеспечения безопасного обмена данными между удаленными пользователями и удаленными друг от друга ЛВС организации через сети общего пользования, например, чрез Интернет.

VPN позволяют предоставить удаленным мобильным пользователям, где бы они ни находились, безопасный доступ к корпоративным ЛВС, а партнерам и клиентам — безопасный доступ к определенным внутренним информационным ресурсам организации за счет создания криптографически защищенных туннелей для пересылки данных из одной конечной точки в другую.

Главными элементами для построения VPN являются криптографические устройства, располагаемые на входах в удаленные друг от друга ЛВС и на компьютерах удаленных (мобильных) пользователей. Варианты реализации:

• VPN на основе межсетевых экранов. Преимущество данного варианта заключается в том, что для защиты потоков данных для всех узлов каждой ЛВС в нем используется только один программно-аппаратный комплекс.

• VPN на основе службы, встроенной в операционную систему сетевых узлов. Этот вариант является самым доступным, так как реализуется стандартными средствами ОС. Однако для защиты самих узлов сети все равно необходим межсетевой экран.

• VPN на основе специальных криптографических шлюзов между внутренними сетями и сетью общего пользования, например, VPN на основе маршрутизатора с криптографическими возможностями. Системы такого типа отличаются высокой производительностью, не требуют сложного администрирования, но в то же время относительно дороги.

При выборе средств для построения VPN прежде всего необходимо обращать внимание на следующие вопросы: какой протокол тунелирования поддерживает криптографический модуль (межсетевой экран, криптошлюз и т. п.), какие криптографические алгоритмы используются для шифрования, применение механизмов сжатия туннелируемых данных, способность системы работать с отдельным удаленным пользователем.

Виды виртуальных частных сетей

Существует несколько способов классификации виртуальных частных сетей. Наиболее распространённый - по решаемым при помощи VPN задачам. Согласно этому критерию выделяют три основных вида виртуальных частных сетей:

• внутрикорпоративные VPN ( Intranet VPN ) для организации связей между филиалами одной организации;

· VPN с удаленным доступом ( Remote Access VPN ) для организации доступа к корпоративной сети мобильных сотрудников;

· межкорпоративные VPN ( Extranet VPN ) для организации связей с партнёрами и клиентами.

Решения компании Checkpoint

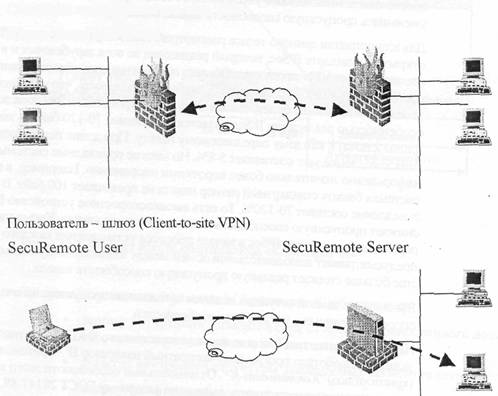

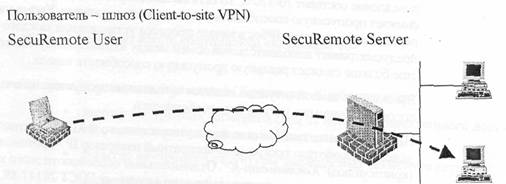

Checkpoint поддерживает два типа VPN :

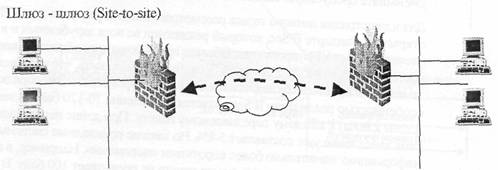

Шлюз - шлюз (Site-to-site)

Поддерживаются следующие схемы;

. FWZ

. IKE При этом поддерживаются алгоритмы шифрования:

. FWZ-1

. DES

• Triple DES

* CAST

* AES-256

VPN на основе криптошлюза "Континент-К"

Использование сетей общего пользования для организации корпоративных VPN предъявляет дополнительные требования к обеспечению надежной защиты информационных ресурсов предприятия от несанкционированного доступа (НСД). реализация которых в российских условиях имеет ряд особенностей.

Во-первых, подобная защита достигается в VPN - продуктах за счет шифрования передаваемой информации. В России существует законодательные ограничения на применение как зарубежных криптографических алгоритмов и продуктов, так и отечественных не сертифицированных средств шифрования. Поэтому выбираемый продукт должен реализовывать «разрешенный» алгоритм и иметь сертификат

· VPN с удаленным доступом ( Remote Access VPN ) для организации доступа к корпоративной сети мобильных сотрудников;

· межкорпоративные VPN ( Extranet VPN ) для организации связей с партнёрами и клиентами.

Решения компании Checkpoint

Checkpoint поддерживает два типа VPN :

Поддерживаются следующие схемы;

. FWZ

. IKE При этом поддерживаются алгоритмы шифрования:

. FWZ-1

. DES

• Triple DES

. CAST

. AES -256

VPN на основе криптошлюза "Континент-К"

Использование сетей общего пользования для организации корпоративных VPN предъявляет дополнительные требования к обеспечению надежной защиты информационных ресурсов предприятия от несанкционированного доступа (НСД). реализация которых в российских условиях имеет ряд особенностей.

Во-первых, подобная защита достигается в VPN - продуктах за счет шифрования передаваемой информации. В России существует законодательные ограничения на применение как зарубежных криптографических алгоритмов и продуктов, так и отечественных не сертифицированных средств шифрования. Поэтому выбираемый продукт должен реализовывать «разрешенный» алгоритм и иметь сертификат соответствующего органа. Невыполнение этого условия может сделать невозможным его применение.

Во-вторых, особенностью построения VPN в российских условиях является работа на низкоскоростных каналах связи (в большинстве случаев со скоростью 64-256 Кбит/с). Любые способы криптографической защиты передаваемой информации увеличивают количество реально передаваемых данных. Поэтому выбираемый продукт должен обеспечивать минимальное увеличение объема передаваемой информации, чтобы не уменьшать пропускную способность канала связи.

Для иллюстрации данного тезиса рассмотрим типовое решение для VPN, построенное на открытом стандарте IPSec, который реализован во всех зарубежных и в ряде отечественных VPN - продуктах. Обычно пропускная способность такого устройства составляет 10-40 Мбит/с. Логично было бы предположить, что на канале 256 Кбит/с замедления просто не будет, так как скорость устройства на два порядка выше. Но особенностью реализации IPSec является добавление 70-120 байт (в зависимости от длины ключа) к каждому передаваемому пакету. При длине передаваемого пакета 1500 байт замедление уже составляет 5-8%. Но многие прикладные системы передают информацию значительно более короткими «порциями». Например, в платежных системах банков стандартный размер пакета не превышает 100 байт. В этом случае замедление составит 70-120%. То есть высокоскоростное устройство более чем в два раза снижает пропускную способность низкоскоростного канала. Кроме увеличения размера передаваемых пакетов IPSec в начале процесса установления каждого TCP соединения предусматривает дополнительный обмен между взаимодействующими сторонами, что еще больше снижает реальную пропускную способность канала.

Выходом из данной ситуации является применение продуктов, изначально спроектированных с учетом этих особенностей.

НИП "Информзащита" на основании утвержденного ФАПСИ тактико-технического задания разработало программно-аппаратный шифратор IP - протокола (криптошлюз) "Континент-К". Отличительные особенности этого криптошлюза состоят в том, что он реализует защиту данных по алгоритму ГОСТ , увеличивает размер передаваемых пакетов всего на 24-36 байтов, не требует дополнительного взаимодействия сторон при установлении каждого логического соединения и позволяет сжимать передаваемые данные. Для приведенного выше примера замедление при передаче данных с использованием комплексов "Континент-К". составило бы 1,6% и 24% для пакетов с длиной 1500 и 100 байт соответственно без сжатия информации. При передаче частично сжимаемых данных (до 50%) пропускная способность канала не только не уменьшается, а увеличивается (в среднем) на 38% и 12% соответственно. Формат пакета представлен на рис. 4.25.7.

|

Из за большого объема эта статья размещена на нескольких страницах:

1 2 3 4 5 6 7 8 9 |