• руководителю службы защиты должно быть предоставлено право ' запрещать включение в число действующих новые элементы АС, если они не отвечают требованиям защиты информации и это может привести к серьезным последствиям в случае реализации значимых угроз безопасности;

• численность службы должна быть достаточной для выполнения всех перечисленных выше функций;

• штатный персонал службы не должен иметь других обязанностей, связанных с функционированием АС;

• сотрудникам службы должны обеспечиваться все условия, необходимые им для выполнения своих функций.

Для решения задач, возложенных на подразделение обеспечения безопасности информации, его сотрудники должны иметь следующие права:

• определять необходимость, разрабатывать представлять на согласование и утверждение руководством нормативные и организационно-распорядительные документы, касающиеся вопросов обеспечения безопасности информации, включая документы, регламентирующие деятельность сотрудников других подразделений;

• получать необходимую информацию от сотрудников других подразделений по вопросам применения информационных технологий и эксплуатации АС, в части касающейся ОИБ;

• участвовать в проработке технических решений по вопросам ОИБ при проектировании и разработке новых подсистем и комплексов задач (задач);

• участвовать в испытаниях разработанных подсистем и комплексов задач (задач) по вопросам оценки качества реализации требований по ОИБ;

• контролировать деятельность сотрудников других подразделений организации по вопросам ОИБ.

Естественно, все эти задачи не под силу одному человеку, особенно в крупной организации (компании, банке и т. п.). Более того, в службу компьютерной безопасности могут входить сотрудники с разными функциональными обязанностями. В состав такого подразделения должны входить следующие специалисты:

• руководитель, непосредственно отвечающий за состояние информационной безопасности и организацию работ по созданию комплексных систем защиты информации в АС;

• аналитики по вопросам компьютерной безопасности, отвечающие за анализ состояния информационной безопасности, определение требований к защищенности различных подсистем АС и путей обеспечения их защиты, а также за разработку необходимых нормативно-методических и организационно-распорядительных документов по вопросам защиты информации;

• администраторы средств защиты, контроля и управления, отвечающие за сопровождение и администрирование конкретных средств защиты информации и средств анализа защищенности подсистем АС;

• администраторы криптографических средств защиты, ответственные за установку, настройку, снятие СКЗИ, генерацию и распределение ключей и т. п.;

• ответственные за решение вопросов защиты информации в разрабатываемых программистами и внедряемых прикладных программах (участвующие в разработке технических заданий по вопросам защиты информации, в выборе средств и методов защиты, участвующие в испытаниях новых прикладных программ с целью проверки выполнения требований по защите и т. д.);

• специалисты по защите информации от утечки по техническим каналам;

• ответственные за организацию конфиденциального (секретного) делопроизводства и др.

Тема 14: Определение требований к защите ресурсов

Наибольшую сложность при решении вопросов обеспечения безопасности информационных технологий представляет задача определения требований к защите конкретной информации, ее носителей и процессов обработки. Ключом к решению данной задачи для общего случая служит учет интересов всех затрагиваемых технологией субъектов информационных отношений.

Определение требований к защищенности информации

Исторически сложившийся подход к классификации государственной информации (данных) по уровням требований к ее защищенности основан на рассмотрении и обеспечении только одного свойства информации - ее конфиденциальности (секретности). Требования же к обеспечению целостности и доступности информации, как правило, лишь косвенно фигурируют среди общих требований к системам обработки этих данных. Считается, что раз к информации имеет доступ только узкий круг доверенных лиц, то вероятность ее искажения (несанкционированного уничтожения) незначительна

Если такой подход в какой-то степени оправдан в силу существующей приоритетности свойств безопасности важной государственной информации, то это вовсе не означает, что его механический перенос в другую предметную область (с другими субъектами и их интересами) будет иметь успех.

Во многих областях деятельности (предметных областях) доля конфиденциальной информации сравнительно мала. Для коммерческой и персональной информации, равно как и для государственной информации, не подлежащей засекречиванию, приоритетность свойств безопасности информации может быть совершенно иной. Для открытой информации, ущерб от разглашения которой несущественен, важнейшими могут быть такие качества, как доступность, целостность или защищенность от неправомерного тиражирования. К примеру, для платежных (финансовых) документов самым важным является свойство их целостности (достоверности, неискаженности). Затем, по степени важности, следует свойство доступности (потеря платежного документа или задержка платежей может обходиться очень дорого). Требования к обеспечению конфиденциальности платежных документов, как правило, стоят на третьем месте.

Попытки подойти к решению вопросов защиты такой информации с позиций традиционного обеспечения только конфиденциальности, терпят провал. Основными причинами этого, являются узость традиционного подхода к защите информации, отсутствие опыта и соответствующих проработок в плане обеспечения целостности и доступности информации, не являющейся конфиденциальной.

Развитие системы классификации информации по уровням требований к ее защищенности предполагает введение ряда степеней (градаций, категорий) требований по обеспечению каждого из свойств безопасности информации: доступности, целостности, конфиденциальности.

Количество дискретных градаций и вкладываемый в них смысл могут различаться. Главное, чтобы требования к защищенности различных свойств информации указывались отдельно и достаточно конкретно (исходя из серьезности возможного наносимого субъектам информационных отношений ущерба от нарушения каждого из свойств безопасности информации и системы ее обработки).

В дальнейшем любой отдельный функционально законченный документ (некоторую совокупность знаков), содержащий определенные сведения, вне зависимости от вида носителя, на котором он находится, будем называть информационным пакетом.

К одному типу будем относить информационные пакеты (типовые документы), имеющие сходство по некоторым признакам (по структуре, технологии обработки, типу сведений и т. п.).

Задача состоит в определении реальных уровней заинтересованности (высокая, средняя, низкая, отсутствует) субъектов в обеспечении требований к защищенности каждого из свойств различных типов информационных пакетов, циркулирующих в АС.

Примерный порядок определения требований к защищенности циркулирующей в системе информации представлен ниже:

1. Составляется перечень типов информационных пакетов (документов, таблиц и т. п.). Для этого с учетом предметной области системы пакеты информации разделяются на типы по тематике, функциональному назначению, сходности технологии обработки и т. п. признакам.

На последующих этапах первоначальное разбиение информации (данных) на типы пакетов может уточняться с учетом требований к их защищенности.

2. Затем для каждого типа пакетов, выделенного на первом шаге, и каждого критического свойства информации (доступности, целостности, конфиденциальности) определяются (например, методом экспертных оценок):

• перечень и важность (значимость по отдельной шкале) субъектов, интересы которых затрагиваются при нарушении данного свойства информации;

• уровень наносимого им при этом ущерба (незначительный, малый, средний, большой, очень большой и т. п.) и соответствующий уровень требований к защищенности.

При определении уровня наносимого ущерба необходимо учитывать:

• стоимость возможных потерь при получении информации конкурентом;

• стоимость восстановления информации при ее утрате;

• затраты на восстановление нормального процесса функционирования АС и т. д.

3. Для каждого типа информационных пакетов с учетом значимости субъектов и уровней наносимого им ущерба устанавливается степень необходимой защищенности по каждому из свойств информации (при равенстве значимости субъектов выбирается максимальное значение уровня).

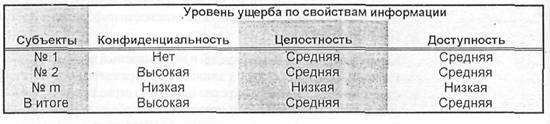

Пример оценки требований к защищенности некоторого типа информационных пакетов приведен в таблице.

Категорирование защищаемых ресурсов

Категорирование ресурсов АС, подлежащих защите, предполагает:

• установление градаций важности (категории) обеспечения защиты ресурсов;

• отнесение конкретных ресурсов к соответствующим категориям.

Категорирование ресурсов (определение требований к защите ресурсов) АС является необходимым элементом организации работ по обеспечению информационной безопасности и имеет своими целями:

• создание нормативно-методической основы для дифференцированного подхода к защите ресурсов автоматизированной системы (информации, задач, компьютеров) на основе их классификации по степени риска в случае нарушения их доступности, целостности или конфиденциальности;

• типизацию принимаемых контрмер и распределения физических и аппаратно-программных средств защиты по компьютерам АС (рабочим станциям и серверам) и унификацию и настроек защитных механизмов.

Категории защищаемой информации

Исходя из необходимости обеспечения различных уровней защиты разных видов информации (не содержащей сведений, составляющих государственную тайну), хранимой и обрабатываемой в АС, вводится несколько категорий конфиденциальности и несколько категорий целостности защищаемой информации.

Категории конфиденциальности защищаемой информации:

• «СТРОГО КОНФИДЕНЦИАЛЬНАЯ» - к данной категории относится информация, являющаяся конфиденциальной в соответствии с требованиями действующего законодательства (банковская тайны, персональные данные), а также информация, ограничения на распространение которой введены решениями руководства организации (коммерческая тайна), разглашение которой может привести к тяжким финансово-экономическим последствиям для организации вплоть до банкротства (нанесению тяжкого ущерба жизненно важным интересам его клиентов, корреспондентов, партнеров или сотрудников);

• «КОНФИДЕНЦИАЛЬНАЯ» - к данной категории относится информация, не отнесенная к категории «СТРОГО КОНФИДЕНЦИАЛЬНАЯ», ограничения на распространение которой вводятся решением руководства организации в соответствии с предоставленными ему как собственнику (уполномоченному собственником лицу) информации действующим законодательством правами, разглашение которой может привести к значительным убыткам и потере конкурентоспособности организации (нанесению ощутимого ущерба интересам его клиентов, корреспондентов, партнеров или сотрудников);

• «ОТКРЫТАЯ» - к данной категории относится информация, обеспечения конфиденциальности (введения ограничений на распространение) которой не требуется.

Категории целостности защищаемой информации:

•«ВЫСОКАЯ» - к данной категории относится информация, несанкционированная модификация (искажение, подмена, уничтожение)

Категорирование защищаемых ресурсов

Категорирование ресурсов АС, подлежащих защите, предполагает:

• установление градаций важности (категории) обеспечения защиты ресурсов;

• отнесение конкретных ресурсов к соответствующим категориям.

Категорирование ресурсов (определение требований к защите ресурсов) АС является необходимым элементом организации работ по обеспечению информационной безопасности и имеет своими целями:

• создание нормативно-методической основы для дифференцированного подхода к защите ресурсов автоматизированной системы (информации, задач, компьютеров) на основе их классификации по степени риска в случае нарушения их доступности, целостности или конфиденциальности;

• типизацию принимаемых контрмер и распределения физических и аппаратно-программных средств защиты по компьютерам АС (рабочим станциям и серверам) и унификацию и настроек защитных механизмов.

Категории защищаемой информации

Исходя из необходимости обеспечения различных уровней защиты разных видов информации (не содержащей сведений, составляющих государственную тайну), хранимой и обрабатываемой в АС, вводится несколько категорий конфиденциальности и несколько категорий целостности защищаемой информации.

Категории конфиденциальности защищаемой информации:

• «СТРОГО КОНФИДЕНЦИАЛЬНАЯ» - к данной категории относится информация, являющаяся конфиденциальной в соответствии с требованиями действующего законодательства (банковская тайны, персональные данные), а также информация, ограничения на распространение которой введены решениями руководства организации (коммерческая тайна), разглашение которой может привести к тяжким финансово-экономическим последствиям для организации вплоть до банкротства (нанесению тяжкого ущерба жизненно важным интересам его клиентов, корреспондентов, партнеров или сотрудников);

• «КОНФИДЕНЦИАЛЬНАЯ» - к данной категории относится информация, не отнесенная к категории «СТРОГО КОНФИДЕНЦИАЛЬНАЯ», ограничения на распространение которой вводятся решением руководства организации в соответствии с предоставленными ему как собственнику (уполномоченному собственником лицу) информации действующим законодательством правами, разглашение которой может привести к значительным убыткам и потере конкурентоспособности организации (нанесению ощутимого ущерба интересам его клиентов, корреспондентов, партнеров или сотрудников);

• «ОТКРЫТАЯ» - к данной категории относится информация, обеспечения конфиденциальности (введения ограничений на распространение) которой не требуется.

Категории целостности защищаемой информации:

•«ВЫСОКАЯ» - к данной категории относится информация, несанкционированная модификация (искажение, подмена, уничтожение) или фальсификация (подделка) которой может привести к нанесению значительного прямого ущерба организации, целостность и аутентичность (подтверждение подлинности источника) которой должна обеспечиваться гарантированными методами (средствами электронной цифровой подписи - ЭЦП) в соответствии с обязательными требованиями действующего законодательства, приказов, директив и других нормативных актов;

•«НИЗКАЯ» - к данной категории относится информация, несанкционированная модификация, подмена или удаление которой может привести к нанесению незначительного косвенного ущерба организации, ее клиентам, партнерам или сотрудникам, целостность которой должна обеспечиваться в соответствии с решением руководства (методами подсчета контрольных сумм, хеш-функций);

• «НЕТ ТРЕБОВАНИЙ» - к данной категории относится информация, к обеспечению целостности (и аутентичности) которой требований не предъявляется.

Категории функциональных задач

В зависимости от периодичности решения функциональных задач и максимально допустимой задержки получения результатов их решения вводится четыре требуемых степени (категории) доступности функциональных задач.

Требуемые степени доступности функциональных задач:

•«БЕСПРЕПЯТСТВЕННАЯ ДОСТУПНОСТЬ» - доступ к задаче должен ' обеспечиваться в любое время (задача решается постоянно, задержка

получения результата не должна превышать нескольких секунд или минут);

•«ВЫСОКАЯ ДОСТУПНОСТЬ» - доступ к задаче должен осуществляться без существенных временных задержек (задача решается ежедневно, задержка получения результата не должна превышать нескольких часов);

•«СРЕДНЯЯ ДОСТУПНОСТЬ» - доступ к задаче может обеспечиваться с существенными временными задержками (задача решается раз в несколько дней, задержка получения результата не должна превышать нескольких дней);

•«НИЗКАЯ ДОСТУПНОСТЬ» - временные задержки при доступе к задаче практически не лимитированы (задача решается с периодом в несколько недель или месяцев, допустимая задержка получения результата - несколько недель).

Категории компьютеров

Категории защиты компьютеров (рабочих станций и серверов) устанавливаются в зависимости от категорий конфиденциальности и целостности хранимой или обрабатываемой информации и категорий доступности решаемых на компьютерах задач.

Категория компьютера представляет собой триаду, включающую:

• максимальную категорию конфиденциальности, хранимой или обрабатываемой на компьютере информации;

• максимальную категорию целостности, хранимой или обрабатываемой на компьютере информации;

• максимальную категорию доступности задач, решаемых на компьютере. Например:

<"КОНФИДЕНЦИАЛЬНО", "ВЫСОКАЯ", "БЕСПРЕПЯТСТВЕННАЯ ДОСТУПНОСТЬ">;

<"СТРОГО КОНФИДЕНЦИАЛЬНО", "НЕТ ТРЕБОВАНИЙ", "НИЗКАЯ ДОСТУПНОСТЬ">;

<"ОТКРЫТАЯ", "НИЗКАЯ", "СРЕДНЯЯ ДОСТУПНОСТЬ">.

Для компьютеров различных категорий определяются конкретные требования по обеспечению безопасности (по применению соответствующих вариантов обязательных мер и настроек защитных механизмов средств защиты).

Порядок определения категорий защищаемых ресурсов АС

Категорирование ресурсов автоматизированной системы (компьютеров, задач, информации) проводится на основе их инвентаризации и предполагает составление и последующее ведение (поддержание в актуальном состоянии) перечней (совокупностей формуляров) ресурсов АС, подлежащих защите.

Ответственность за составление и ведение перечней ресурсов АС организации возлагается:

• в части составления и ведения перечня компьютеров (с указанием их размещения, закрепления за подразделениями организации, состава и характеристик, входящих в его состав технических средств - формуляров компьютеров) - на подразделение автоматизации организации;

• в части составления и ведения перечня системных (общих) и прикладных (специальных) задач, решаемых на компьютерах (с указанием перечней используемых при их решении ресурсов - устройств, каталогов, файлов с информацией) - на отделы программирования, внедрения, сопровождения и эксплуатации ПО подразделения автоматизации организации.

Ответственность за определение требований к обеспечению конфиденциальности, целостности, доступности и присвоение соответствующих категорий ресурсам конкретных компьютеров (информационным ресурсам и задачам) возлагается на функциональные подразделения организации, которые непосредственно решают задачи на данных компьютерах, и на подразделение ОИБ (компьютерной безопасности).

Утверждение назначенных категорий ресурсов АС производится руководителем подразделения ОИБ.

Инициаторами категорирования компьютеров и получения соответствующих предписаний на эксплуатацию (формуляров ПЭВМ) должны выступать руководители подразделений организации, в которых используются данные ПЭВМ.

Контроль за правильностью категорирования ресурсов АС и законностью эксплуатации (наличием утвержденных формуляров - предписаний на эксплуатацию) защищенных рабочих станций и серверов АС организации в подразделениях организации осуществляется сотрудниками подразделения ОИБ.

Категорирование ресурсов АС организации может осуществляться последовательно для каждого конкретного компьютера в отдельности с последующим объединением и формированием общего перечня ресурсов АС организации, подлежащих защите.

• перечня информационных ресурсов АС организации, подлежащих защите;

• перечня подлежащих защите задач (совокупности формуляров задач), решаемых в АС организации;

• перечня подлежащих защите компьютеров (совокупности формуляров ПЭВМ), эксплуатируемых в организации.

На первом этапе работ производится категорирование всех видов информации, используемой при решении задач на конкретной ПЭВМ (установление категорий конфиденциальности и целостности конкретных видов информации). Подлежащие защите информационные ресурсы включаются в "Перечень информационных ресурсов, подлежащих защите".

На втором этапе происходит категорирование всех функциональных задач, решаемых на данной ПЭВМ.

На третьем этапе, устанавливается категория ПЭВМ, исходя из максимальных категорий обрабатываемой информации и задач, решаемых на нем.

Проведение информационных обследований и категорирования защищаемых ресурсов

Категорирование предполагает проведение работ по выявлению (инвентаризации) и анализу всех ресурсов подсистем АС организации, подлежащих защите. Примерная последовательность и основное содержание конкретных действий по осуществлению этих работ приведены ниже.

Для проведения анализа всех подсистем автоматизированной системы организации, проведения инвентаризации и категорирования ресурсов АС, подлежащих защите, формируется специальная рабочая группа. В состав этой группы включаются специалисты подразделения компьютерной безопасности и других подразделений организации (осведомленные в вопросах технологии автоматизированной обработки информации в организации).

Для придания необходимого статуса рабочей группе, издается соответствующее распоряжение руководства организации, в котором, в частности, даются указания всем руководителям структурных подразделений организации об оказании содействия и необходимой помощи рабочей группе в проведении работ по анализу ресурсов всех компьютеров АС. Для оказания помощи на время работы группы в подразделениях руководителями этих подразделений должны выделяться сотрудники, владеющие детальной информацией по вопросам автоматизированной обработки информации в данных подразделениях.

В ходе обследования конкретных подразделений организации и автоматизированных подсистем выявляются и описываются все функциональные задачи, решаемые с использованием АС, а также все виды информации (сведений), используемые при решении этих задач в подразделениях.

Составляется общий перечень функциональных задач и для каждой задачи оформляется формуляр. При этом следует учитывать, что одна и та же задача в разных подразделениях может называться по-разному, и наоборот, различные задачи могут иметь одно и то же название. Одновременно с этим ведется учет программных средств (общих, специальных), используемых при решении функциональных задач подразделения.

При обследовании подсистем и анализе задач выявляются все виды входящей, исходящей, хранимой, обрабатываемой и т. п. информации. Необходимо выявлять не только информацию, которая может быть отнесена к конфиденциальной (к банковской и коммерческой тайне, персональным данным), но и информацию, подлежащую защите в силу того, что нарушение ее целостности (искажения, фальсификации) или доступности (уничтожения, блокирования) может нанести ощутимый ущерб организации.

При выявлении всех видов информации, циркулирующей и обрабатываемой в подсистемах желательно проводить оценку серьезности последствий, к которым могут привести нарушения ее свойств (конфиденциальности, целостности). Для получения

первоначальных оценок серьезности таких последствий целесообразно проводить опрос (например, в форме анкетирования) специалистов, работающих с данной информацией. При этом надо выяснять, кого может интересовать данная информация, как они могут на нее воздействовать или незаконно использовать, к каким последствиям это может привести. В случае невозможности количественной оценки вероятного ущерба производится его качественная оценка (например: низкая, средняя, высокая, очень высокая).

При составлении перечня и формуляров функциональных задач, решаемых в организации необходимо выяснять периодичность их решения, максимально допустимое время задержки получения результатов решения задач и степень серьезности последствий, к которым могут привести нарушения их доступности (блокирование возможности решения задач). В случае невозможности количественной оценки вероятного ущерба производится качественная оценка.

Все, выявленные в ходе обследования, различные виды информации заносятся в «Перечень информационных ресурсов, подлежащих защите».

Определяется (и затем указывается в Перечне) к какому типу тайны (банковская, коммерческая, персональные данные, не составляющая тайны) относится каждый из выявленных видов информации (на основании требований действующего законодательства и предоставленных организации прав).

Первоначальные предложения по оценке категорий обеспечения конфиденциальности и целостности конкретных видов информации выясняются у руководителей (ведущих специалистов) структурного подразделения (на основе их личных оценок вероятного ущерба от нарушения свойств конфиденциальности и целостности информации). Данные оценки категорий информации заносятся в «Перечень информационных ресурсов, подлежащих защите».

Затем Перечень согласовывается с руководителями отделов подразделений автоматизации и ОИБ (компьютерной безопасности) и выдвигается на рассмотрение руководства организации. .

На следующем этапе происходит категорирование функциональных задач. На основе требований по доступности, предъявляемых руководителями подразделений организации и согласованных с Управлением автоматизации, категорируются все специальные (прикладные) функциональные задачи, решаемые в подразделениях с использованием АС. Информация о категориях специальных задач заносится в формуляры задачи. Категорирование общих (системных) задач и программных средств вне привязки к конкретным компьютерам и прикладным задачам не производится.

В дальнейшем, с участием специалистов Управления автоматизации и подразделения ОИБ необходимо уточнить состав информационных и программных ресурсов каждой задачи и внести в ее формуляр сведения по группам пользователей задачи и указания по настройке применяемых при ее решении средств защиты (полномочия доступа групп пользователей к перечисленным ресурсам задачи). Эти сведения будут использоваться в качестве эталона настроек средств защиты соответствующих компьютеров, на которых будет решаться данная задача, и для контроля правильности их установки.

На последнем этапе происходит категорирование компьютеров. Категория компьютера устанавливается, исходя из максимальной категории специальных задач, решаемых на нем, и максимальных категорий конфиденциальности и целостности информации, используемой при решении этих задач. Информация о категории компьютера (триада) заносится в его формуляр.

Тема 15: Регламентация процессов разработки, испытания, опытной эксплуатации, внедрения и сопровождения задач

Согласно сложившемуся порядку в большинстве организаций ответственность за решение всех вопросов, связанных с защитой информации, на этапах проектирования и разработки прикладных программ возлагается на те же подразделения (и специалистов), которые отвечают за создание и внедрение данных прикладных программ.

При этом требования к характеристикам средств защиты в разрабатываемых и создаваемых подсистемах определяют сами разработчики - прикладные программисты, а не заказчики или специалисты по защите информации. Разработчики действуют исходя из собственных, не всегда правильных в силу специфики вопроса, представлений о достаточности средств и механизмов защиты, то есть сами принимают и оценивают решения по удовлетворению этих требований, и сами же оценивают качество реализации необходимых защитных механизмов.

Все это, в конечном итоге, приводит к недопустимым упрощениям в вопросах обеспечения безопасности информации в разрабатываемых прикладных подсистемах.

Поскольку применение дополнительных средств защиты создает определенные ограничения при эксплуатации и использовании прикладных программ, требует дополнительных затрат системных ресурсов компьютеров, создание качественных средств защиты требует существенных затрат времени и сил, специальных знаний и опыта, то разработчики прикладного программного обеспечения, отвечающие прежде всего за своевременность и качество решения задач по автоматизации технологических процессов, объективно не заинтересованы в создании и применении надежных средств защиты.

Порядок приема разработанных программных продуктов в промышленную эксплуатацию чаще всего сводится к проведению испытаний и подписанию акта приемки-сдачи. Зачастую внедрение задач и особенно их модернизация осуществляются без надлежащей передачи эталонных копий ПО и всей необходимой документации в фонд алгоритмов и программ - ФАП (архив эталонных дистрибутивов), либо это делается с большим отставанием по времени. В результате документация, имеющаяся в архиве, по многим подсистемам неполна и часто не соответствует реальным версиям ПО. Некоторые (в особенности новые) из подсистем оказываются недокументированными.

Это может приводить к возникновению ситуаций, когда сопровождение прикладного ПО или реализация дополнительных мер по ОИБ будут затруднены или просто станут невозможными по причине увольнения создавших данное ПО программистов и отсутствия необходимых описаний и исходных текстов программ. Кроме того, это свидетельствует о наличии у разработчиков возможностей достаточно свободно осуществлять замену версий ПО, находящегося в эксплуатации.

Для устранения отмеченных недостатков требуется переход к такому порядку взаимодействия подразделений, при котором определение требований по защите информации в прикладных подсистемах и контроль за качеством реализации механизмов защиты в них должны осуществляться специалистами по защите информации вне подразделений, разрабатывающих ПО и эксплуатирующих ТС, исходя из единых для организации целей и задач защиты информации.

Разработка ПО задач (комплексов задач), проведение испытаний разработанного и приобретенного ПО, передача ПО в эксплуатацию должна осуществляться в соответствии с утвержденным «Порядком разработки, проведения испытаний и передачи задач (комплексов задач) в эксплуатацию».

Порядок разработки комплексов задач (задач) должен включать требования по номенклатуре и содержанию нормативных документов, разрабатываемых специалистами. ОИБ совместно со специалистами подразделения автоматизации, порядку определения требований по ОИБ и проведения экспертизы реализации механизмов защиты в прикладных системах.

Организация разработки и отладки программ должна исключать возможность доступа программистов в эксплуатируемые подсистемы АС (к реальной информации и базам данных). Для разработки и отладки программ должен быть организован специальный опытный участок АС.

Передача разработанных (доработанных) программ в эксплуатацию должна осуществляться через архив эталонных дистрибутивов программ (фонд алгоритмов и программ) подразделения, ответственного за эксплуатацию ПО.

В связи с тем, что вопросами закупок средств защиты занимаются как правило несколько подразделений организации, необходимо разработать и принять порядок согласования выбора и приобретения средств защиты информации в АС для нужд организации, а также порядок инспекторского контроля специалистами подразделения ОИБ за соблюдением технических условий и сертификатов Гостехкомиссии России и ФАПСИ на приобретенные средства защиты и прикладные системы.

Взаимодействие подразделений на этапах проектирования, разработки, испытания и внедрения новых автоматизированных подсистем

При проектировании и разработке

Специалисты подразделения ОИБ совместно со специалистами отдела разработки программ и представителями заказывающего подразделения участвуют в разработке постановки задач и Технического задания (спецификаций) в части определения требований по информационной безопасности.

На основе анализа категории пользователей, категорий сведений, используемых и создаваемых при решении задачи, их размещения на носителях, характера осуществляемых преобразований информации и других особенностей проектируемой технологии обработки данных и с учетом требований Концепции информационной безопасности организации и других документов, специалисты подразделения ОИБ проводят анализ рисков и формируют требования к защите ресурсов разрабатываемой подсистемы.

При этом учитываются реальные возможности по реализации требований ОИБ организационными мерами и аппаратно-программными средствами защиты системного и прикладного уровней и другие особенности создаваемой подсистемы. При необходимости определяется потребность в приобретении или разработке дополнительных средств защиты.

Согласованные с начальником подразделения ОИБ требования должны включаться отдельным разделом в проектную документацию (постановку задачи, техническое задание, техно-рабочий проект и т. п.).

Подразделение ОИБ участвует также в процессе выбора аппаратно-программных средств (системных, инструментальных, базовых и т. п.), планируемых к приобретению и использованию в разрабатываемой подсистеме.

Специалисты ОИБ совместно со специалистами отдела технического сопровождения и представителями отделов разработки участвуют в обсуждении предложений по конфигурации (правил коммутации, маршрутизации и т. п.) телекоммуникационной сети организации в части определения требований по ОИБ. Требования формируются на основе анализа коммуникационных потребностей прикладных задач подсистемы, категорий сведений, используемых при решении данных задач. При этом учитываются реальные возможности по реализации требований ОИБ техническими средствами и организационными мерами. При необходимости определяется потребность в приобретении и использовании дополнительных средств защиты телекоммуникаций.

При проведении испытаний

Специалисты ОИБ совместно со специалистами отделов разработки и системного сопровождения ПО и представителями заказывающего подразделения участвуют в подготовке программ и методик испытаний задач и программных средств в части проверки реализации требований по ОИБ, участвуют в испытаниях, фиксации контрольных сумм сдаваемого в ФАП ПО и подписывают акты по результатам испытаний.

При сдаче в промышленную эксплуатацию

Специалисты ОИБ совместно со специалистами отделов разработки и системного сопровождения ПО участвуют в разработке формуляра для задачи (разработанного или приобретенного программного средства), передаваемой в ФАП.

Формуляр (карта разграничения доступа) задачи (программного средства) должен содержать перечень и размещение всех программных, информационных и других ресурсов, используемых при решении задачи (применении программного средства), список всех категорий пользователей данной задачи (программного средства) и указание их прав по доступу к перечисленным ресурсам. Данный формуляр необходим при настройке средств разграничения доступа на этапе внедрения задачи (при восстановлении системы после сбоев). Кроме того, формуляры могут использоваться при контрольных проверках правильности настройки и работы средств защиты.

В процессе установки (развертывания) подсистем (задач) специалисты подразделения автоматизации осуществляют настройку штатных средств защиты, а специалисты ОИБ -контролируют правильность их настройки и настраивают дополнительные средства защиты в соответствии с формулярами задач (программных средств).

Специалисты ОИБ совместно со специалистами отделов разработки и системного сопровождения, а также заказывающего подразделения участвуют в разработке специальных требований по ОИБ в должностных инструкциях пользователям АС.

В процессе эксплуатации (сопровождения)

Изменения настроек средств защиты в соответствии с утвержденными заявками на изменение полномочий пользователей осуществляется специалистами системными администраторами и администраторами безопасности, отвечающими за эксплуатацию соответствующих подсистем (комплексов задач).

Внесение изменений в конфигурацию аппаратно-программных средств подсистемы (в том числе при снятии задач с эксплуатации и при передаче аппаратных средств в ремонт) осуществляется специалистами отделов эксплуатации и технического сопровождения на основании утвержденных и согласованных с ОИБ заявок (заданий) от руководителей операционных подразделений в строгом соответствии с «Инструкцией по установке, модификации и техническому обслуживанию программного обеспечения и аппаратных средств автоматизированной системы организации».

В экстренных случаях (в кризисных ситуациях) специалисты отделов эксплуатации и технического сопровождения руководствуются Планом обеспечения непрерывной работы и восстановления (ПОНРВ).

Конечные пользователи (специалисты операционных подразделений) при работе с АС руководствуются своими должностными инструкциями и инструкцией пользователям по вопросам ОИБ.

Правильность функционирования и настройки системы защиты периодически контролируется специалистами отдела эксплуатации (системными администраторами), а также специалистами ОИБ (администраторами информационной безопасности).

Тема 16: Планы защиты и планы обеспечения непрерывной работы и восстановления подсистем АС

План защиты информации

Планы защиты информации разрабатываются с целью конкретизации положений Концепции информационной безопасности для конкретных подсистем АС и должны содержать следующие сведения:

· описание подсистемы АС как объекта защиты: назначение, перечень решаемых задач, конфигурация, характеристики и размещение технических средств и программного обеспечения, перечень категорий информации (пакетов, файлов, наборов и баз данных, в которых они содержатся), подлежащих защите, требований по обеспечению доступности, конфиденциальности, целостности этих категорий информации, список пользователей и их полномочий по доступу к ресурсам системы и т. п.;

· цель защиты и пути обеспечения безопасности ресурсов подсистемы АС и циркулирующей в ней информации;

· перечень значимых угроз безопасности и наиболее вероятных путей нанесения ущерба подсистеме АС;

· основные требования к организации процесса функционирования подсистемы АС и мерам обеспечения безопасности обрабатываемой информации;

· требования к условиям применения и определение зон ответственности установленных в системе штатных и дополнительных технических средств защиты;

· основные правила, регламентирующие деятельность пользователей и персонала по вопросам обеспечения безопасности в подсистеме.

План обеспечения непрерывной работы и восстановления

План обеспечения непрерывной работы и восстановления (ПОНРВ) определяет основные меры, методы и средства сохранения (поддержания) работоспособности АС при возникновении различных кризисных ситуаций, а также способы и средства восстановления информации и процессов ее обработки в случае нарушения работоспособности АС и ее основных компонентов. Кроме того, он описывает действия различных категорий персонала системы в кризисных ситуациях по ликвидации их последствий и минимизации наносимого ущерба.

Классификация кризисных ситуаций

Ситуация, возникающая в результате нежелательного воздействия на АС, не предотвращенного средствами защиты, называется кризисной. Кризисная ситуация может возникнуть в результате злого умысла или случайно (в результате непреднамеренных действий, аварий, стихийных бедствий и т. п.).

Под умышленным нападением понимается кризисная ситуация, которая возникла в результате выполнения злоумышленниками в определенные моменты времени заранее обдуманных и спланированных действий.

Под случайной (непреднамеренной) кризисной ситуацией понимается такая кризисная ситуация, которая не была результатом заранее обдуманных действий и возникновение которой явилось результатом, объективных причин случайного характера, халатности, небрежности или случайного стечения обстоятельств.

По степени серьезности и размерам наносимого ущерба кризисные ситуации разделяются на следующие категории:

Угрожающая - приводящая к полному выходу АС из строя и ее неспособности выполнять далее свои функции, а также к уничтожению, блокированию, неправомерной модификации или компрометации наиболее важной информации;

Серьезная - приводящая к выходу из строя отдельных компонентов системы (частичной потере работоспособности), потере производительности, а также к нарушению целостности и конфиденциальности программ и данных в результате несанкционированного доступа.

Ситуации, возникающие в результате нежелательных воздействий, не наносящих ощутимого ущерба, но тем не менее требующие внимания и адекватной реакции (например, зафиксированные неудачные попытки проникновения или несанкционированного доступа к ресурсам системы) к критическим не относятся. Действия в случае возникновения таких ситуаций предусмотрены Планом защиты (в обязанностях персонала: ответственных за безопасность в подразделениях и на технологических участках и сотрудников подразделения ОИБ).

К угрожающим кризисным ситуациям, например, могут быть отнесены:

• нарушение подачи электроэнергии в здание;

• выход из строя сервера (с потерей информации);

• выход из строя сервера (без потери информации);

• частичная потеря информации на сервере без потери его работоспособности;

• выход из строя локальной сети (физической среды передачи данных); К серьезным кризисным ситуациям, например, могут быть отнесены:

• выход из строя рабочей станции (с потерей информации);

• выход из строя рабочей станции (без потери информации);

• частичная потеря информации на рабочей станции без потери ее работоспособности;

К ситуациям, требующим внимания, например, могут быть отнесены:

• несанкционированные действия, заблокированные средствами защиты и зафиксированные средствами регистрации.

Источники информации о возникновении кризисной ситуации:

• пользователи, обнаружившие несоответствия Плану защиты или другие подозрительные изменения в работе или конфигурации системы или средств ее защиты в своей зоне ответственности;

• средства защиты, обнаружившие предусмотренную планом защиты кризисную ситуацию;

• системные журналы, в которых имеются записи, свидетельствующие о возникновении или возможности возникновения кризисной ситуации.

Меры обеспечения непрерывной работы и восстановления работоспособности АС

Непрерывность процесса функционирования АС и своевременность восстановления ее работоспособности достигается:

• проведением специальных организационных мероприятий и разработкой организационно-распорядительных документов по вопросам обеспечения НРВ вычислительного процесса;

• строгой регламентацией процесса обработки информации с применением ЭВМ и действий персонала системы, в том числе в кризисных ситуациях;

• назначением и подготовкой должностных лиц, отвечающих за организацию и осуществление практических мероприятий по обеспечению НРВ информации и вычислительного процесса;

• четким знанием и строгим соблюдением всеми должностными лицами, использующими средства вычислительной техники АС, требований руководящих документов по обеспечению НРВ;

• применением различных способов резервирования аппаратных ресурсов, эталонного копирования программных и страхового копирования информационных ресурсов системы;

• эффективным контролем за соблюдением требований по обеспечению НРВ должностными лицами и ответственными;

• постоянным поддержанием необходимого уровня защищенности компонентов системы, непрерывным управлением и административной поддержкой корректного применения средств защиты;

• проведением постоянного анализа эффективности принятых мер и применяемых способов и средств обеспечения НРВ, разработкой и реализацией предложений по их совершенствованию.

Общие требования

Все пользователи, работа которых может быть нарушена в результате возникновения угрожающей или серьезной кризисной ситуации, должны немедленно оповещаться. Дальнейшие действия по устранению причин нарушения работоспособности АС, возобновлению обработки и восстановлению поврежденных (утраченных) ресурсов определяются функциональными обязанностями персонала и пользователей системы.

Каждая кризисная ситуация должна анализироваться администрацией безопасности и по результатам этого анализа должны вырабатываться предложения по изменению полномочий пользователей, атрибутов доступа к ресурсам, созданию дополнительных резервов, изменению конфигурации системы или параметров настройки средств защиты и т. п.

Серьезная и угрожающая кризисная ситуация могут требовать оперативной замены и ремонта вышедшего из строя оборудования, а также восстановления поврежденных программ и наборов данных из резервных копий.

Оперативное восстановление программ (используя эталонные копии) и данных (используя страховые копии) в случае их уничтожения или порчи в серьезной или угрожающей кризисной ситуации обеспечивается резервным (страховым) копированием и внешним (по отношению к основным компонентам системы) хранением копий.

Резервному копированию подлежат все программы и данные, обеспечивающие работоспособность системы и выполнение ею своих задач (системное и прикладное программное обеспечение, базы данных и другие наборы данных), а также архивы, журналы транзакций, системные журналы и т. д.

Все программные средства, используемые в системе должны иметь эталонные (дистрибутивные) копии. Их местонахождение и сведения об ответственных за их создание, хранение и использование должны быть указаны в формулярах на каждую ЭВМ (рабочую станцию, сервер). Там же должны быть указаны перечни наборов данных, подлежащих страховому копированию, периодичность копирования, место хранения и ответственные за создание, хранение и использование страховых копий данных.

Необходимые действия персонала по созданию, хранению и использованию резервных копий программ и данных должны быть отражены в функциональных обязанностях соответствующих категорий персонала.

Каждый носитель, содержащий резервную копию, должен иметь метку, содержащую данные о классе, ценности, назначении хранимой информации, ответственном за создание, хранение и использование, дату последнего копирования, место хранения и др.

Дублирующие аппаратные ресурсы предназначены для обеспечения работоспособности системы в случае выхода из строя всех или отдельных аппаратных компонентов в результате угрожающей кризисной ситуации. Количество и характеристики дублирующих ресурсов должны обеспечивать выполнение основных задач системой в любой из предусмотренной планом ОНРВ кризисной ситуации.

Ликвидация последствий угрожающей или серьезной кризисной ситуации подразумевает, возможно, более полное восстановление программных, аппаратных, информационных и других поврежденных компонентов системы.

В случае возникновения любой кризисной ситуации должно производиться расследование причин ее возникновения, оценка причиненного ущерба, определение виновных и принятие соответствующих мер.

Расследование кризисной ситуации производится группой, назначаемой руководством учреждения. Возглавляет группу администратор безопасности. Выводы группы докладываются непосредственно руководству организации.

Если причиной угрожающей или серьезной кризисной ситуации явились недостаточно жесткие меры защиты и контроля, а ущерб превысил установленный уровень, то такая ситуация является основанием для полного пересмотра Плана защиты и Плана обеспечения непрерывной работы и восстановления.

Средства обеспечения непрерывной работы и восстановления

1. Резервному копированию (РК) подлежит следующая информация:

• системные программы и наборы данных - невозобновляемому (однократному, эталонному) РК;

• прикладное программное обеспечение и наборы данных - невозобновляемому (эталонному) РК;

• наборы данных, генерируемые в процессе работы и содержащие ценную информацию (журналы транзакций, системный журнал и т. д.) - периодическому возобновляемому РК.

Резервному копированию в подсистеме подлежат следующие программные и информационные ресурсы (Таблица 1):

Таблица 1

|

Наименование |

Где |

Вид резервного |

Ответственный за |

Где хранится |

Порядок |

|

информационного |

размещается |

копирования |

резервное |

резервная копия |

использования |

|

ресурса |

ресурс в |

(период |

копирование и |

(ответственный, |

резервной копии |

|

системе |

возобновляемого |

порядок создания |

его телефон) |

(кто, в каких | |

|

копирования) |

резервной копии |

случаях) | |||

|

(используемые | |||||

|

технические | |||||

|

средства) | |||||

Безопасность резервных копий обеспечивается:

• хранением резервных копий вне системы (в других помещениях, на другой территории);

• соблюдением мер физической защиты резервных копий;

• строгой регламентацией порядка использования резервных копий.

2. Дублированию (резервированию) в Системе подлежат следующие технические средства (Таблица 2):

Таблица 2

|

Наименование |

Где |

Вид резерва |

Ответственный |

Порядок |

Где хранится |

|

дублируемого |

размещается |

(групповой или |

за готовность |

использования |

резервное |

|

(резервируемого) |

данное |

индивидуаль-ный, |

резервного |

(включения, |

средство |

|

технического |

средство в |

холодный или |

средства (период |

настройки) |

(ответствен - |

|

средства |

системе |

горячий), время |

проверки |

резерва (для |

ный, его |

|

готовности |

работоспособ - |

различных |

телефон) | ||

|

резерва |

ности резервного |

кризисных | |||

|

средства) |

ситуаций) | ||||

Обязанности и действия персонала по обеспечению непрерывной работы и восстановлению системы

Действия персонала в кризисной ситуации зависят от степени ее тяжести.

|

Из за большого объема эта статья размещена на нескольких страницах:

1 2 3 4 5 6 7 8 9 |