В случае возникновения ситуации требующей внимания администратор безопасности подсистемы должен провести ее анализ собственными силами. О факте систематического возникновения таких ситуации и принятых мерах необходимо ставить в известность руководство подразделения.

В случае возникновения угрожающей или серьезней критической ситуации действия персонала включают следующие этапы:

• немедленная реакция;

• частичное восстановление работоспособности и возобновление обработки;

• полное восстановление системы и возобновление обработки в полном объеме;

• расследование причин кризисной ситуации и установление виновных. Этапы включают следующие действия:

В качестве немедленной реакции:

• обнаруживший факт возникновения кризисной ситуации оператор обязан немедленно оповестить об этом администратора безопасности;

• администратор должен поставить в известность операторов всех смежных подсистем о факте возникновения кризисной ситуации для их перехода на аварийный режим работы (приостановку работы);

• вызвать ответственных системного программиста и системного инженера;

• определить степень серьезности и масштабы кризисной ситуации, размеры и область поражения;

• оповестить персонал взаимодействующих подсистем о характере кризисной ситуации и ориентировочном времени возобновления обработки.

Ответственными за этот этап являются оператор подсистемы и администратор безопасности.

При частичном восстановлении работоспособности (минимально необходимой для возобновления работы системы в целом, возможно с потерей производительности) и возобновлении обработки:

• отключить пораженные компоненты или переключиться на использование дублирующих ресурсов (горячего резерва);

• если не произошло повреждения программ и данных, возобновить обработку и оповестить об этом персонал взаимодействующих подсистем.

• восстановить работоспособность поврежденных критичных аппаратных средств и другого оборудования, при необходимости произвести замену отказавших узлов и блоков резервными;

• восстановить поврежденное критичное программное обеспечение, используя эталонные (страховые) копии;

• восстановить необходимые данные, используя страховые копии;

• проверить работоспособность поврежденной подсистемы, удостовериться в том, что последствия кризисной ситуации не оказывают воздействия на дальнейшую работу системы;

• уведомить операторов смежных подсистем о готовности к работе.

Затем необходимо внести все изменения данных за время с момента создания последней страховой копии (за текущий период, операционный день), для чего должен осуществляться "докат" на основании информации из журналов транзакций либо все связанные с поврежденной подсистемой пользователи должны повторить действия выполненные в течение последнего периода (дня).

Ответственным за этот этап является администратор безопасности (под)системы, системный программист и системный инженер.

Для полного восстановления в период неактивности системы:

• восстановить работоспособность всех поврежденных аппаратных средств, при необходимости произвести замену отказавших узлов и блоков резервными;

• восстановить и настроить все поврежденные программы, используя эталонные (страховые) копии;

• восстановить все поврежденные данные, используя страховые копии и журналы транзакций;

• настроить средства защиты подсистемы в соответствии с планом защиты;

• о результатах восстановления уведомить администратора системы (базы данных).

Ответственными за этот этап являются администратор безопасности подсистемы, системный программист и системный инженер.

Далее необходимо провести расследование причин возникновения кризисной ситуации. Для этого необходимо ответить на вопросы:

• случайная или преднамеренная кризисная ситуация?

• учитывалась ли возможность ее возникновения в Плане защиты и Плане обеспечения непрерывной работы и восстановления?

• можно ли было ее предусмотреть?

• вызвана ли она слабостью средств защиты и регистрации?

• превысил ли ущерб от нее установленный уровень?

• есть ли невосполнимый ущерб и велик ли он?

• это первая кризисная ситуация такого рода?

• есть ли возможность точно определить круг подозреваемых?

• есть ли возможность точно установить виновника?

• в чем причина кризисной ситуации?

• достаточно ли имеющегося резерва?

• есть ли необходимость пересмотра плана защиты?

• есть ли необходимость пересмотра плана обеспечения непрерывной работы и восстановления?

Ответственным за расследование является администратор безопасности подсистемы. Отчет о результатах расследования и предложениях по совершенствованию системы необходимо направить администратору системы (базы данных) и руководству организации.

Обязанности системного инженера по ОНРВ

В обязанности инженерного состава входит:

• поддержание аппаратных средств и другого оборудования, включая резервное (дублирующее), в рабочем состоянии и их периодическая проверка;

• восстановление функций аппаратных средств и другого оборудования в случае отказов;

• оперативная замена дефектных узлов резервными в случае отказов;

• подготовка и оперативное включение резервных аппаратных средств и другого оборудования в случае серьезной кризисной ситуации.

Тема 17: Концепция информационной безопасности организации

Назначение и статус документа

«Концепция обеспечения безопасности информации в автоматизированной системе организации» (далее - Концепция) определяет систему взглядов на проблему обеспечения безопасности информации в АС организации, и представляет собой систематизированное изложение целей и задач защиты, основных принципов построения, организационных, технологических и процедурных аспектов обеспечения безопасности информации в АС.

Основные положения и требования Концепции распространяются на все структурные подразделения организации, в которых осуществляется автоматизированная обработка подлежащей защите информации, а также на подразделения, осуществляющие сопровождение, обслуживание и обеспечение нормального функционирования АС.

Концепция является методологической основой для:

· формирования и проведения единой политики в области обеспечения

безопасности информации в АС;

· принятия управленческих решений и разработки практических мер по

воплощению политики безопасности информации и выработки комплекса

согласованных мер нормативно-правового, технологического и

организационно-технического характера, направленных на выявление,

отражение и ликвидацию последствий реализации различных видов угроз

безопасности информации;

· координации деятельности структурных подразделений при проведении

работ по созданию, развитию и эксплуатации АС с соблюдением

требований обеспечения безопасности информации;

· разработки предложений по совершенствованию правового,

нормативного, методического, технического и организационного

обеспечения безопасности АС.

Правовой основой Концепции должны являться Конституция Российской Федерации. Гражданский и Уголовный кодексы, законы, указы, постановления, другие нормативные документы действующего законодательства Российской Федерации, документы Государственной технической комиссии при Президенте Российской Федерации (Гостехкомиссии России), Федерального агентства правительственной связи и информации при Президенте Российской Федерации (ФАПСИ) и других нормативных документов, регламентирующих вопросы защиты информации в АС.

При разработке Концепции должны учитываться основные принципы создания комплексных систем обеспечения безопасности информации, характеристики и возможности организационно-технических методов и современных аппаратно - программных средств защиты и противодействия угрозам безопасности информации, а также текущее состояние и перспективы развития информационных технологий.

Основные положения Концепция должны базироваться на качественном осмыслении вопросов безопасности информации и не концентрировать внимание на экономическом (количественном) анализе рисков и обосновании необходимых затрат на защиту информации.

Положения Концепции предусматривают существование в рамках проблемы обеспечения безопасности информации в АС двух относительно самостоятельных направлений, объединенных единым замыслом: защита информации от утечки по техническим каналам и защита информации в автоматизированных системах от несанкционированного доступа.

В Концепции информационной безопасности должны быть отражены следующие вопросы:

• характеристика АС организации, как объекта информационной безопасности (объекта защиты):

• назначение, цели создания и эксплуатации АС организации

• структура, состав и размещение основных элементов ас организации, информационные связи с другими объектами

• категории информационных ресурсов, подлежащих защите

• категории пользователей ас организации, режимы использования и уровни доступа к информации

• интересы затрагиваемых при эксплуатации ас организации субъектов информационных отношений;

• уязвимость основных компонентов АС организации

• цели и задачи обеспечения информационной безопасности организации и основные пути их достижения (решения задач системы защиты)

• перечень основных опасных воздействующих факторов и значимых угроз информационной безопасности:

• внешние и внутренние воздействующие факторы, угрозы безопасности информации и их источники

• пути реализации непреднамеренных субъективных угроз безопасности информации в АС организации

• умышленные действия сторонних лиц, зарегистрированных пользователей и обслуживающего персонала

• утечка информации по техническим каналам

• неформальная модель возможных нарушителей

• подход к оценке риска в АС организации;

• основные положения технической политики в области обеспечения безопасности информации АС организации

• принципы обеспечения информационной безопасности организации;

• основные меры и методы (способы) защиты от угроз, средства обеспечения требуемого уровня защищенности ресурсов АС:

• организационные (административные) меры защиты

• структура, функции и полномочия подразделения обеспечения информационной безопасности;

• физические средства защиты

• технические (программно-аппаратные) средства защиты

• управление системой обеспечения безопасности информации

• контроль эффективности системы защиты

• первоочередные мероприятия по обеспечению безопасности информации АС организации

• перечень нормативных документов, регламентирующих деятельность в области защиты информации

• основные термины и определения

Тема 18: Назначение и возможности СЗИ НСД

Принято различал внешнюю и внутреннюю безопасность компьютерных систем. Внешняя безопасность включает защиту АС от проникновения злоумышленников извне с целью получения неправомерного доступа к информации и ее носителям, а также с целью вмешательства в процессы функционирования или вывода отдельных компонентов автоматизированной системы из строя.

Усилия по обеспечению внутренней безопасности компьютерных систем фокусируются на создании надежных и удобных механизмов регламентации деятельности всех ее законных пользователей и обслуживающего персонала для принуждения их к безусловному соблюдению установленной в организации дисциплины доступа к ресурсам системы.

Задачи, решаемые средствами защиты информации от НСД

На технические средства зашиты от НСД возлагают решение следующих основных задач:

· защиту от вмешательства в процесс функционирования АС посторонних лиц (возможность использования автоматизированной системы и доступ к ее ресурсам должны иметь только зарегистрированные установленным порядком пользователи - сотрудники подразделений организации);

· разграничение доступа зарегистрированных пользователей к аппаратным, программным и информационным ресурсам АС (обеспечение возможности доступа только к тем ресурсам и выполнения только тех операций с ними, которые необходимы конкретным пользователям АС для выполнения ими своих служебных обязанностей);

· регистрацию действий пользователей при использовании защищаемых ресурсов АС в системных журналах и периодический контроль корректности действий пользователей системы путем анализа содержимого этих журналов сотрудниками подразделений компьютерной безопасности;

· оперативный контроль за работой пользователей системы и оперативное оповещение администратора безопасности о попытках несанкционированного доступа к ресурсам системы;

· защиту от несанкционированной модификации (обеспечение неизменности, целостности) используемых в АС программных средств, а также защиту системы от внедрения несанкционированных программ, включая компьютерные вирусы и вредоносные «программы-закладки»;

· защиту хранимой, обрабатываемой и передаваемой по каналам связи информации ограниченного распространения от несанкционированного разглашения, искажения подмены или фальсификации;

· обеспечение аутентификации абонентов, участвующих в информационном обмене (подтверждение подлинности отправителя и получателя информации);

· гибкое управление всеми защитными механизмами.

Кроме того, системы защиты от НСД должны обладать высокой надежностью, универсальностью, возможностями реализации современных технологий защиты, невысокими требованиями к ресурсам защищаемых компьютеров, широкими возможностями по управлению механизмами защиты, должны работать с разнообразными средствами аппаратной поддержки защитных функций, и ориентироваться на наиболее распространенные операционные системы.

Тема 19: Рекомендации по выбору средств защиты от НСД

На выбор средств защиты информации оказывают влияние потребности организации в определенном уровне защищенности автоматизированной системы, количество компьютеров, их основные технические характеристики, применяемые операционные системы и т. п.

Потребности организации в некотором уровне защищенности автоматизированной системы можно определить, воспользовавшись руководящими документами Гостехкомиссии России, классифицирующими АС по уровням требований к защите ("Автоматизированные системы. Защита от НСД к информации. Классификация АС и требования по защите информации").

При выборе соответствующих уровню защищенности АС конкретных средств защиты необходимо пользоваться руководящим документом Гостехкомиссии России "Средства вычислительной техники. Защита от несанкционированного доступа к информации. Показатели защищенности СВТ".

Защищенность СВТ есть потенциальная защищенность, т. е. способность их предотвращать или существенно затруднять НСД к информации в дальнейшем при использовании СВТ в составе АС. Защита СВТ обеспечивается комплексом программно-технических средств.

Защита АС обеспечивается комплексом программно-технических средств и поддерживающих их организационных мер.

Эти требования выражаются в показателях защищенности. Совокупность значений показателя защищенности определяет класс защищенности АС или СВТ. Существует 9 классов защищенности АС, объединенные в 3 группы и 6 классов защищенности СВТ.

Основные требования Гостехкомиссии России к защищенности АС сведены в таблицу 3.19.1, СВТ - в таблицу 3.19.2.

Распределение показателей защищенности по классам АС

Таблица 3 .19.1

|

Подсистемы и требования |

К лассы | ||||

|

1Д |

1Г |

1В |

1Б |

1А | |

|

1 . Подсистема управления доступом | |||||

|

1.1. Идентификация, проверка подлинности и контроль доступа субъектов: | |||||

|

• в систему |

+ |

+ |

+ |

+ |

+ |

|

• к терминалам. ЭВМ, узлам сети ЭВМ, каналам связи, внешним устройствам ЭВМ |

- |

+ |

+ |

+ |

+ |

|

• к программам |

- |

+ |

+ |

+ |

+ |

|

• к томам, каталогам, файлам, записям, полям записей |

- |

+ |

+ |

+ |

+ |

|

1.2. Управление потоками информации |

- |

- |

+ |

+ |

+ |

|

2. Подсистема регистрации и учета | |||||

|

2. 1. Регистрация и учет: • входа (выхода) субъектов доступа в (из) систему (узел сети) |

+ |

+ |

+ |

+ |

+ |

|

• выдачи печатных (графических) выходных документов |

- |

+ |

+ |

+ |

+ |

|

• запуска (завершения) программ и процессов (заданий, задач) |

- |

+ |

+ |

+ |

+ |

|

• доступа программ субъектов доступа к защищаемым файлам, включая их создание и удаление, передачу по линиям и каналам СВЯЗИ |

- |

+ |

+ |

+ |

+ |

|

• доступа программ субъектов доступа к терминалам ЭВМ, узлам сети ЭВМ каналам связи, внешним устройствам ЭВМ. программам, томам, каталогам, файлам, записям, полям записей |

- |

+ |

+ |

+ |

+ |

|

• изменения полномочий субъектов доступа |

- |

- |

+ |

+ |

+ |

|

• создаваемых защищаемых объектов доступа |

- |

- |

+ |

+ |

+ |

|

2.2. Учет носителей информации |

+ |

+ |

+ |

+ |

+ |

|

2.3. Очистка (обнуление, обезличивание) освобождаемых областей оперативной памяти ЭВМ и внешних накопителей |

- |

+ |

+ |

+ |

+ |

|

2.4. Сигнализация попыток нарушения защиты |

- |

- |

+ |

+ |

+ |

|

3. Криптографическая подсистема | |||||

|

3.1. Шифрование конфиденциальной информации |

- |

- |

- |

+ |

+ |

|

3.2. Шифрование информации, принадлежащей различным субъектам доступа (группам субъектов) на разных ключах |

- |

- |

- |

- |

+ |

|

3..3. Использование аттестованных (сертифицированных) криптографических средств |

- |

- |

- |

+ |

+ |

|

4. Подсистема обеспечения целостности | |||||

|

4.1. Обеспечение целостности программных средств и обрабатываемой информации |

+ |

+ |

+ |

+ |

+ |

|

4.2. Физическая охрана средств вычислительной техники и носителей информации |

+ |

+ |

+ |

+ |

+ |

|

4.3. Наличие администратора (службы) защиты информации в АС |

- |

- |

+ |

+ |

+ |

|

4.4. Периодическое тестирование СЗИ НСД |

+ |

+ |

+ |

+ |

+ |

|

4.5. Наличие средств восстановления СЗИ НСД |

+ |

+ |

+ |

+ |

+ |

|

4.6. Использование сертифицированных средств защиты |

- |

- |

+ |

+ |

+ |

Требования РД Гостехкомиссии РФ к СЗИ НСД

Таблица 3.19.2

|

Наименование показателя |

Класс защищенности | |||||

|

6 |

5 |

4 |

3 |

2 |

1 | |

|

1 . Дискреционный принцип контроля доступа |

+ |

+ |

+ |

= |

+ |

= |

|

2. Мандатный принцип контроля доступа |

- |

- |

+ |

= |

= |

— |

|

3. Очистка памяти |

- |

+ |

+ |

+ |

— |

— |

|

4. Изоляция модулей |

- |

- |

+ |

= |

+ |

= |

|

5. Маркировка документов |

- |

- |

+ |

— |

— |

= |

|

6. Защита ввода и вывода на отчуждаемый физический носитель информации |

- |

- |

+ |

— |

— |

= |

|

7. Сопоставление пользователя с устройством |

- |

- |

+ |

— |

— |

— |

|

8. Идентификация и аутентификация |

+ |

= |

+ |

= |

— |

= |

|

9. Гарантии проектирования |

- |

+ |

+ |

+ |

+ |

+ |

|

10. Регистрация |

- |

+ |

+ |

+ |

= |

= |

|

11 . Взаимодействие пользователя с КСЗ |

- |

- |

- |

+ |

— |

= |

|

12. Надежное восстановление |

- |

- |

- |

+ |

— |

= |

|

13. Целостность КСЗ |

- |

+ |

+ |

+ |

— |

= |

|

14. Контроль модификации |

- |

- |

- |

- |

+ |

= |

|

15. Контроль дистрибуции |

- |

- |

- |

- |

+ |

= |

|

16. Гарантии архитектуры |

- |

- |

- |

- |

- |

+ |

|

17. Тестирование |

+ |

+ |

+ |

+ |

+ |

— |

|

18. Руководство пользователя |

+ |

— |

— |

— |

— |

= |

|

19. Руководство по КСЗ |

+ |

+ |

— |

+ |

+ |

= |

|

20. Тестовая документация |

+ |

+ |

+ |

+ <;/p> |

+ |

— |

|

21. Конструкторская (проектная) документация |

+ |

+ |

+ |

+ |

+ |

+ |

Обозначения:

"-" - нет требований к данному классу

"+" - новые или дополнительные требования

"—" - требования совпадают с требованиями к СВТ предыдущего класса.

Сокращения:

КСЗ - комплекс средств защиты

Сертифицированные Гостехкомиссией России СЗИ НСД

Всего за последние 5-7 лет Гостехкомиссией России было сертифицировано несколько десятков систем защиты компьютеров от НСД. Из них в настоящее время можно приобрести не более десятка продуктов (пояснение: «+» - поддерживается, «н/д» - нет данных).

|

Продукт |

Производитель |

Операционная система | |||||

|

M S DOS |

Windows 3.1X |

Windows 95 |

Windows 98 |

Windows NT |

UNIX | ||

|

Secret Net 3. Х |

"Информзащита" |

+ |

+ |

+ | |||

|

Secret Net NT 1.0 |

"Информзащита" |

+ | |||||

|

Secret Net 4.0 |

"Информзащита" |

+ |

+ |

+ |

+ | ||

|

Dallas Lock 3.11 |

ООО " Конфидент " |

+ |

+ | ||||

|

Dallas Lock 4.0 |

ООО " Конфидент " |

+ | |||||

|

Dallas Lock 4.11 |

ООО " Конфидент " |

+ | |||||

|

Dallas Lock 5.0 |

ООО " Конфидент " |

+ | |||||

|

Аккорд |

ОКБ САПР |

+ |

+ |

+ |

ЭЗ |

ЭЗ |

ЭЗ |

|

Марс |

Российский центр «Безопасность» |

+ |

+ | ||||

|

Рубеж |

', ОКБ САПР |

+ | |||||

|

Криптон-Вето |

«Анкад» |

+ |

+ | ||||

|

Кобра |

ЦСПР "Спектр" |

+ |

+ | ||||

|

Спектр - Z |

ЦСПР "Спектр", |

+ | |||||

|

SVINKA - U |

ЗАО "Релком-Альфа" |

+ |

н/д |

При выборе системы защиты следует оценить ее функциональность, соответствие возможностей требованиям к защите ресурсов АС конкретной организации и стоимость Для повышения обоснованности выбора целесообразно учесть состояние и перспективы развития парка компьютеров, подлежащих защите, применяемых операционных систем и другого программного обеспечения, задачи, решаемые персоналом с применением АС в различных сферах деятельности организации.

Применительно к продуктам семейства Secret Net, если в организации применяются в основном компьютеры под управлением MS ( PC ) DOS / Windows 3.x и Windows 95/98. то оптимальным выбором будет версия 3.1 системы защиты. Для обеспечения возможности использования сетевой версии этой системы необходим выделенный под размещение сервера Nowell NetWare компьютер с процессором от 80386 с 4 - 8 Mb оперативной памяти и 500 Mb на жестком диске. Если в организации используются компьютеры под управлением операционных систем Windows NT 4.0, Windows 95/98, UNIX - серверы. то целесообразно использовать Secret Net версии 4.0 для гетерогенных сетей.

Состав средств аппаратной поддержки определяется исходя из требований к стойкости системы защиты и использования персональных электронных идентификаторов для идентификации и аутентификации пользователей.

Тема 20: Аппаратные средства СЗИ НСД

На средства аппаратной поддержки возлагается решение следующих задач:

· осуществление идентификации и аутентификации пользователей до загрузки операционной системы (с регистрацией попыток НСД);

· предотвращение несанкционированной загрузки сторонней (незащищенной) операционной системы с отчуждаемых носителей (с гибких дисков, компакт-дисков и, в случае применения электронного замка «Соболь», - с дисков магнитооптических накопителей);

· обеспечение усиленной аутентификации пользователей с применением персональных электронных идентификаторов («таблеток») Touch Memory, Smart - карт и Proximity - карт.

В основе функциональности средств аппаратной поддержки лежит использование расширений базовой системы ввода-вывода и применение персональных устройств идентификации: «таблеток» Touch Memory, Smart - карт, Proximity - карт, хранящих уникальный собственный номер и позволяющих считывать и записывать персональные данные пользователя (ключи и т. п.).

Простейшим средством аппаратной поддержки, обеспечивающим предотвращение загрузки с отчуждаемых носителей и аутентификацию пользователей при помощи персональных устройств является микросхема расширений BIOS, устанавливаемая в разъем BOOT ROM BIOS сетевого адаптера

При невозможности использования указанного разъема (он может быть занят микросхемой ПЗУ удаленной загрузки) аппаратная поддержка осуществляется с помощью специальной платы, обеспечивающей чтение аппаратурой компьютера

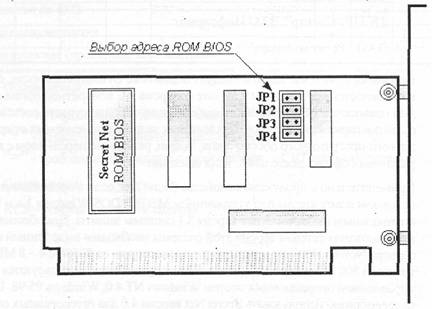

информации из микросхемы расширения BIOS. Плата содержит разъем для системной шины ISA ( PCI ), панель для установки микросхемы с расширением BIOS и перемычки для ручной установки адреса начала расширения BIOS в ОП.

Рис. 3.20.1. Плата Secret Net Card

В случае использования платы сетевого адаптера или Secret Net Card для идентификации пользователей считыватели Touch Memory и Smart - карт, подключаются к разъему асинхронного последовательного адаптера (СОМ-порта) компьютера.

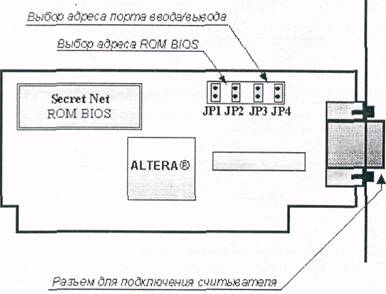

Secret Net Touch Memory Card полностью обеспечивает защиту от загрузки с отчуждаемых носителей и усиленную аутентификацию пользователей "Считыватель Proximity - карт обеспечивает чтение персональных идентификаторов, а в дальнейшем - и запись информации в идентификатор.

Рис. 3.20.2. Плата Secret Net TM Card

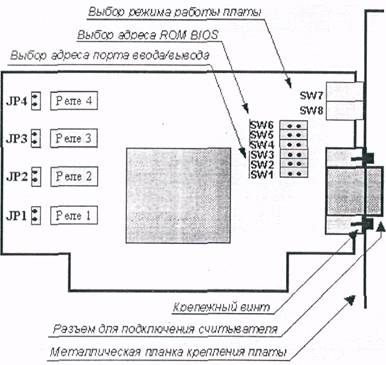

Рис. 3.20.3. Электронный замок «Соболь»

Электронный замок «Соболь» может работать как автономно, так и в составе системы Secret Net 4.0 (режим интеграции). Электронный замок решает те же задачи защиты от загрузки и усиленной аутентификации, что и Secret Net Touch Memory Card Он обеспечивает хранение информации для контроля целостности информации на жестких дисках компьютера до загрузки операционной системы. При автономном режиме работы электронный замок обеспечивает хранение списков зарегистрированных пользователей и информации для аутентификации при помощи персональных идентификаторов.

Электронный замок «Соболь», кроме защиты от несанкционированной загрузки, обеспечивает хранение списков зарегистрированных пользователей для аутентификации, хранение программы и данных для контроля целостности ресурсов компьютера до загрузки операционной системы, как при автономной работе, так и при работе в составе системы Secret Net, а также хранение системного журнала для регистрации событий, имеющих отношение к безопасности защищаемого компьютера.

Кроме того, Электронный замок «Соболь» имеет 2 (4) реле для физического отключения устройств до завершения процессов идентификации, аутентификации и контроля целостности ресурсов компьютера и качественный датчик случайных чисел, с помощью которого могут генерироваться криптографические ключи.

Тема 23: Проблемы обеспечения безопасности в IP-Сетях

Типовая корпоративная сеть

В настоящее время корпоративные компьютерные сети играют важную роль в деятельности многих организаций. Электронная коммерция из абстрактного понятия все более превращается в реальность. Большинство корпоративных сетей подключены к глобальной сети Internet. Если раньше Internet объединяла небольшое число людей, доверявших друг другу, то сейчас количество её пользователей неуклонно растет и уже составляет сотни миллионов. В связи с этим всё серьёзнее становится угроза внешнего вмешательства в процессы нормального функционирования корпоративных сетей и несанкционированного доступа с их ресурсам со стороны злоумышленников - так называемых "хакеров".

В основе функционирования всемирной сети Internet лежат стандарты IP - сетей. Каждое устройство в такой сети, однозначно идентифицируется своим уникальным IP -адресом. Однако при взаимодействии в IP - сети нельзя быть абсолютно уверенным в подлинности узла (абонента с которым осуществляется обмен информацией), имеющего определённый IP - адрес, т. к. средства программирования позволяют манипулировать адресами отправителя и получателя сетевых пакетов, и уже этот факт является частью проблемы обеспечения безопасности современных сетевых информационных технологий.

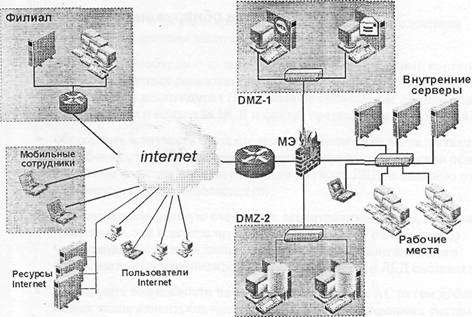

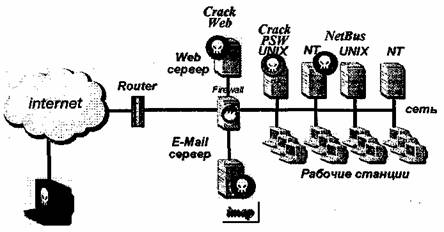

Сеть организации может быть либо изолированной от внешнего мира (что очень условно), либо может иметь соединение с Internet. Типичная конфигурация корпоративной сети представлена на рис. 4.23.1

Рис. 4.23.1 Типичная конфигурация сети организации

Подключаясь к сетям общего пользования, организация преследует определённые цели и пытается эффективно решить следующие задачи:

• обеспечить внутренним пользователям доступ к внешним ресурсам. Это, в первую очередь, WWW - ресурсы, FTP - архивы и т. п.;

• предоставить доступ пользователям из внешней сети к некоторым внутренним ресурсам (корпоративному WEB - серверу, FTP - серверу и т. д.);

• обеспечить взаимодействие с удалёнными филиалами и отделениями;

• организовать доступ к ресурсам внутренней сети мобильных пользователей.

Решая перечисленные задачи, организация сталкивается с рядом проблем, связанных с безопасностью. При взаимодействии с удалёнными филиалами и мобильными пользователями по открытым каналам возникает угроза перехвата передаваемой информации. Предоставление всеобщего доступа к внутренним ресурсам порождает угрозу внешних вторжений, имеющих целью получения конфиденциальной информации или выведение из строя узлов внутренней сети.

Вопросы обеспечения безопасности корпоративных сетей удобно рассматривать, выделив несколько уровней информационной инфраструктуры, а именно:

|

Уровень персонала |

К уровню сети относятся используемые сетевые протоколы (ТСР/ I Р, NetBEUI, IPX / SPX ), каждый из которых имеет свои особенности, уязвимости и связанные с ними возможные атаки.

К уровню операционных систем (ОС) относятся установленные на узлах корпоративной сети операционные системы ( Windows, UNIX и т. д.).

Следует также выделить уровень систем управления базами данных (СУБД), т. к. это, как правило, неотъемлемая часть любой корпоративной сети.

На четвертом уровне находятся всевозможные приложения, используемые в корпоративной сети. Это может быть программное обеспечение Web - серверов, различные офисные приложения, броузеры и т. п.

И, наконец, на верхнем уровне информационной инфраструктуры находятся пользователи и обслуживающий персонал автоматизированной системы, которому присущи свои уязвимости с точки зрения безопасности.

Далее в качестве примера рассматривается наиболее типичная последовательность действий злоумышленника, делающего попытку проникновения в корпоративную сеть.

Примерный сценарий действий нарушителя

Можно с уверенностью сказать, что нет какой-либо отлаженной технологии проникновения во внутреннюю корпоративную сеть. Многое определяется конкретным стечением обстоятельств, интуицией атакующего и другими факторами. Однако можно выделить несколько общих этапов проведения атаки на корпоративную сеть:

• Сбор сведений

• Попытка получения доступа к наименее защищённому узлу (возможно, с минимальными привилегиями)

• Попытка повышения уровня привилегий или (и) использование узла в качестве платформы для исследования других узлов сети

• Получение полного контроля над одним из узлов или несколькими

Этап 1 - сбор сведений

Сбор необходимых сведений обычно начинается с посещения корпоративного Web - сервера. Основная полученная на этом шаге информация - это доменное имя ( FQDN ) узла и его IP -адрес. Однако на Web - страницах может находиться и другая полезная информация: местонахождение, телефонные номера, имена и электронные адреса, ссылки на другие объекты. Кроме того, комментарии оставленные разработчиком и доступные при просмотре в виде HTML - тоже одна из возможностей получить дополнительную информацию.

Следующий шаг - это получение доменных имён и соответствующих им номеров сетей, относящихся к данной организации. Существует множество баз данных, содержащих подобную информацию, например, InterNIC ( www. ). Для получения информации о Российских Интернет-ресурсах можно воспользоваться базой данных www. . Кроме того, имеется масса ресурсов хакерской направленности, типа www. ***** / secure, также предоставляющих подобную информацию. Такие общедоступные базы данных поддерживают различные типы запросов к ним, например:

• Доменный (информация о домене);

• Организационный (информация об организации);

• Сетевой (информация о сети с конкретным номером).

Наиболее популярным запросом является доменный, позволяющий получить следующие сведения:

• Имя домена;

• Организация, зарегистрировавшая домен;

• Серверы доменных имён для данного домена ( DNS - серверы).

Дальнейший сбор информации основан на опросе DNS - серверов, адреса которых были получены на предыдущем этапе. Если DNS - служба сконфигурирована без учёта требований безопасности, может оказаться доступной важная информация о внутренних ресурсах. Для сбора информации, предоставляемой службой DNS, могут использоваться многочисленные инструменты, например, утилита Nslookup, входящая в состав Windows NT или её графические разновидности (например, DNS Workshop).

Результатом этого шага является информация о некоторых узлах внутренней сети (в основном о тех, которые доступны снаружи), например, о почтовых серверах, ftp - серверах, www -серверах. Наиболее популярным объектом из числа названных является почтовый сервер, поскольку очень часто почта обрабатывается на узле, где установлен межсетевой экран (МЭ). Из числа этих объектов обычно и выбирается объект атаки. Допустим, что это почтовый сервер. Ещё одним шагом этапа сбора сведений может быть попытка проследить маршрут до выбранного объекта. Для этого используются утилиты tracert (операционные системы семейства Windows ) и traceroute (для UNIX ). Графический вариант - утилита VisualRoute ( www. ).

Далее более детальному исследованию подвергается выбранный узел. Используемый при этом механизм - сканирование портов. Сканирование портов представляет собой процесс

подключения к TCP и UDP - портам узла с целью выявления работающих на нём служб. Для сбора подобной информации используются разнообразные инструменты - сканеры портов. Лучшим из существующих инструментов сканирования является утилита Nmap. С её помощью можно выполнять сканирование узла различными методами (сканирование с установлением соединения, полусканирование, UD Р-сканирование и т. д., более подробно способы сканирования рассматриваются в рамках курса БТО3).

Основные результаты этого этапа

• Операционная система узла (её версия)

• Работающие службы на узле (их версии)

• Роль узла в корпоративной сети.

Допустим, что на выбранном объекте - почтовом сервере установлена служба I МАР4, а по её приглашению («баннеру») и номеру версии определена версия ОС объекта атаки -допустим, это Linux.

Этап 2 - попытка получения доступа к узлу Поиск необходимых инструментов

При проведении атаки используются уязвимости конкретных служб, ОС и т. д. На основе известной версии службы (в данном случае MAP ) можно найти программу, так называемый «эксплойт», которая позволит осуществить атаку. Главная опасность заключается в том, что необходимые инструменты легко доступны и их применение не требует высокой квалификации. Служба MAP, рассматриваемая в данном примере, имеет несколько уязвимостей, основанных на переполнении буфера. Например, одна из них, позволяющая выполнять команды на узле - объекте атаки, называется imap - authenticate - bo (в базе данных Xforce ), индекс в каталоге CVE для неё CVE . Далее всё зависит от того, была ли устранена на узле данная уязвимость.

На многочисленных ресурсах хакерской направленности (например, www. ) может быть найдена программа, реализующая атаку с использованием обнаруженной уязвимости. Например, программа для использования рассматриваемой уязвимости называется imapd 4 и позволяет перезаписать строку в файле / etc / passwd, соответствующую учётной записи root. Это позволит получить доступ к узлу с правами пользователя root.

Получение доступа к выбранному узлу сети

Итак, злоумышленнику удалось получить доступ к одному из узлов корпоративной сети (почтовому серверу). Что дальше? Этот узел доступен снаружи и в то же время подключён к внутренней (возможно, недоступной снаружи) части сети. Путём анализа файлов, таких как /etc/hosts, злоумышленником может быть получена дополнительная информация о некоторых внутренних узлах. Кроме того, при использовании аутентификации только на основе IP - адреса к некоторым из них может быть осуществлён доступ с использованием r - команд.

Этап 3 - получение доступа к другим узлам внутренней сети

Внутренние узлы корпоративной сети и работающие на них службы также могут иметь уязвимости. Например, слабая политика по отношению к пользовательским паролям может позволить злоумышленнику подобрать пароли учётных записей какого-либо узла сети. Очень часто пароли учётных записей с администраторскими привилегиями совпадают для различных узлов, что также может быть использовано злоумышленником. В целом дальнейшие действия определяются и операционными системами внутренних узлов сети, целями, преследуемыми нарушителем и т. д.

Этап 4 - получение полного контроля над одним из узлов

Обычно последним шагом следует попытка оставить серверную часть какого-либо троянского коня на узле корпоративной сети, к которому был получен доступ с целью получения контроля над этим узлом и (возможно) некоторыми другими.

Основной вывод, который можно сделать из рассмотренного сценария - защищённость системы в целом определяется защищённостью её наиболее слабого звена (в данном примере слабым звеном оказался почтовый сервер). К тому же, ясно, что ключевым механизмом защиты является процесс поиска и устранения уязвимостей. Далее рассматриваются различные варианты классификации уязвимостей и источники оперативной информации об обнаруженных уязвимостях.

Тема 24: Угрозы, уязвимости и атаки в сетях

Основные понятия

Далее будут часто встречаться такие термины, как угрозы, уязвимости и атаки. Поэтому необходимо дать определения этим понятиям.

Угроза - это потенциально возможное событие, явление или процесс, которое посредством воздействия на компоненты информационной системы может привести к нанесению ущерба

Уязвимость - это любая характеристика или свойство информационной системы, использование которой нарушителем может привести к реализации угрозы.

Атака - это любое действие нарушителя, которое приводит к реализации угрозы путём использования уязвимостей информационной системы.

Классификация уязвимостей

Из определений видно, что, производя атаку, нарушитель использует уязвимости информационной системы. Иначе говоря, если нет уязвимости, то невозможна и атака, её использующая. Поэтому одним из важнейших механизмов защиты является процесс поиска и устранения уязвимостей информационной системы. Рассмотрим различные варианты классификации уязвимостей. Такая классификация нужна, например, для создания базы данных уязвимостей, которая может пополняться по мере обнаружения новых уязвимостей.

Источники возникновения уязвимостей

Часть уязвимостей закладывается ещё на этапе проектирования. В качестве примера можно привести сервис TELNET, в котором имя пользователя и пароль передаются по сети в открытом виде. Это явный недостаток, заложенный на этапе проектирования. Некоторые уязвимости подобного рода трудно назвать недостатками, скорее это особенности проектирования. Например, особенность сетей Ethernet - общая среда . передачи.

Другая часть уязвимостей возникает на этапе реализации (программирования). К таким уязвимостям относятся, например, ошибки программирования стека TCP/IP приводящие к отказу в обслуживании. Сюда следует отнести и ошибки при написании приложений, приводящие к переполнению буфера.

И, наконец, уязвимости могут быть следствием ошибок, допущенных в процессе эксплуатации информационной системы. Сюда относятся неверное конфигурирование операционных систем, протоколов и служб, нестойкие пароли пользователей и др.

Классификация уязвимостей по уровню в инфраструктуре АС

Следующий вариант классификации - по уровню информационной структуры организации. Это наиболее наглядный вариант классификации, т. к. он показывает, что конкретно уязвимо.

К уровню сети относятся уязвимости сетевых протоколов - стека TCP/IP, протоколов NetBEUI, IPX / SPX.

Уровень операционной системы охватывает уязвимости Windows, UNIX, Novell и т. д., т. е. конкретной ОС.

На уровне баз данных находятся уязвимости конкретных СУБД - Oracle, MSSQL, Sybase. Этот уровень рассматривается отдельно, потому что базы данных, как правило, являются неотъемлемой частью любой компании.

К уровню приложений относятся уязвимости программного обеспечения WEB, SMTP серверов и т. п.

Классификация уязвимостей по степени риска

Этот вариант классификации достаточно условный, однако, если придерживаться взгляда компании Internet Security Systems, можно выделить три уровня риска:

Высокий уровень риска

Уязвимости, позволяющие атакующему получить непосредственный доступ к узлу с правами суперпользователя, или в обход межсетевых экранов, или иных средств защиты.

Средний уровень риска

Уязвимости, позволяющие атакующему получить информацию, которая с высокой степенью вероятности позволит получить доступ к узлу.

Низкий уровень риска

Уязвимости, позволяющие злоумышленнику осуществлять сбор критической информации о системе.

Информацию об известных обнаруженных уязвимостях можно найти на сайтах, таких как:

www. - компания Internet Security Systems (ISS); www. cert. org - координационный центр CERT;

www. sans. org - институт системного администрирования, сетевых технологий и защиты;

www. ciac. org - группа реагирования на инциденты в области компьютерной безопасности;

www. - информация об обнаруженных уязвимостях с подробными пояснениями и группой новостей.

Примеры уязвимостей (база данных компании ISS ) Название: nt - getadmin - present

Описание: проблема одной из функций ядра ОС Windows NT, позволяющая злоумышленнику получить привилегии администратора

Уровень: ОС

Степень риска: высокая

Источник возникновения: ошибки реализации

Название : ip-fragment-reassembly-dos

Описание: посылка большого числа одинаковых фрагментов IP - датаграммы приводит к недоступности узла на время атаки

Уровень: сеть

Степень риска: средняя

Источник возникновения: ошибки реализации

Что такое CVE?

Common Vulnerabilities and Exposures ( CVE ) - это список стандартных названий для общеизвестных уязвимостей. Основное назначение CVE - это согласование различных баз данных уязвимостей и инструментов, использующих такие базы данных. Например, одна и та же уязвимость может иметь различные названия в базе данных Internet Scanner и CyberCop Scanner. Появление CVE - это результат совместных усилий известных мировых лидеров в области информационной безопасности: институтов, производителей ПО и т. д. Поддержку CVE осуществляет MITRE Corporation ( www. mitre. org ).

|

Из за большого объема эта статья размещена на нескольких страницах:

1 2 3 4 5 6 7 8 9 |