Введение

Под термином Аудит Информационной Системы понимается системный процесс получения и оценки объективных данных о текущем состоянии ИС, действиях и событиях, происходящих в ней, устанавливающий уровень их соответствия определённому критерию и предоставляющий результат заказчику.

Актуальность проведения аудита ИС резко возросла, что напрямую связано с повседневно возрастающей зависимостью организаций от информации и от информационных технологий. Обработка данных с помощью вычислительной техники внесла множество положительных аспектов в функциональную деятельность мелких и крупных компаний – это и увеличение скорости обработки данных, и повышение таких производственных показателей, как производительность, надёжность, качество и т. п. Но вместе с тем появилось множество дополнительных проблем – как обеспечить стабильную работу ИС, как уменьшить количество угроз для данной ИС, как оптимизировать показатели риска потери стратегически важных данных, как контролировать работу персонала, непосредственно работающего с ИС или имеющего к ней непосредственное отношение, и т. д. Эти и другие задачи и призван решить аудит ИС.

Аудит не носит цель разработки новой ИС, а предполагает наличие уже функционирующей системы, которую требуется улучшить или подкорректировать в соответствии с текущими нуждами организации. Результат аудита – адаптация, приближение системы к нуждам пользователей и организации в целом.

Поэтому процесс проведения аудита состоит из двух основных стадий:

- на первой осуществляется планирование и оценка соответствия системы предъявляемым требованиям и стандартам;

- на второй формулируются рекомендации и предложения по поводу мер по повышению безопасности в рамках анализируемой ИС

В рамках данного доклада будет рассмотрен Аудит IP-центра, то есть компании, предоставляющей услуги по IP-телефонии. Но для того, чтобы говорить об аудите IP-центра необходимо рассмотреть технологию работы IP-телефонии.

Для обеспечения услуг по IP-телефонии необходимо иметь следующие ресурсы:

- специальное оборудование (VoIP-рутер)

- электронно-вычислительная техника (компьютеры)

- выход в Internet

- сетевое оборудование (hub или switch)

- средства коммуникации (кабеля – RJ-45)

- выход в PSTN (Telecom)

- PBX-станция, или несколько телефонных аппаратов (обязательно с тоновым режимом).

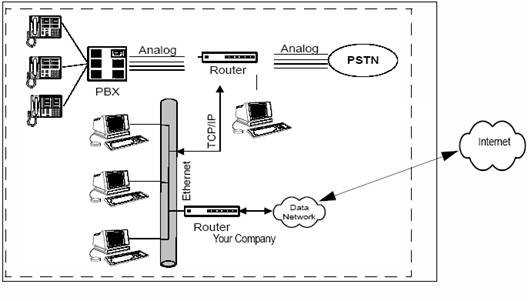

Приведённая ниже схема отображает принцип работы VoIP (Voice over IP) станции:

К PBX-портам VoIP-рутера (маршрутизатора) подключается PBX-станция (мини-АТС), или телефонные аппараты; к PSTN-портам – кабеля ведущие к PSTN (MoldTeleCom); к WAN-порту – Ethernet кабель (RJ-45), который другим концом входит в switch, который в свою очередь имеет выход в Интернет; и к СОМ-порту подсоединяется компьютер для начальной конфигурации и последующего контроля над биллингом и движением звонков.

Звонки совершаются как с PBX, или телефонных аппаратов, напрямую подключённых к VoIP-рутеру, так и с телефонов, подключённых в сеть TeleCom-а – для абонентов компании, которые приобрели у неё перезарядные карточки с предоплатой, или заключили договор о последующей оплате в конце определённого в договоре периода.

Расмотренный в данном докладе аудит IP-центра делится на три раздела:

1. Формирование политики безопасности компании

2. Аудит безопасности операционной системы (ОС) – Windows’2000

3. Аудит системы биллинга

1. Формирование политики безопасности компании

Политика безопасности – это формальное определение правил, которые должны соблюдать лица, имеющие доступ к организационным технологиям и информационным ресурсам компании «Х»(далее - компании).

В данном разделе не будет рассматриваться сама Политика безопасности компании, а её основные цели, задачи, принципы, методологии, а также участники и их обязанности

Политика безопасности информационной системы относится ко всем:

· компонентам информационных технологий, находящимся в компании и за её пределами;

· сотрудникам компании;

· агентам, клиентам, партнерам компании, которые прямо или косвенно используют информационные технологии компании.

Основная цель политики безопасности информационной системы – определение объектов, субъектов, основных положений и обязанностей субъектов по обеспечению безопасности информационных технологий, предотвращение нежеланных действий, которые затронули бы репутацию компании или привели к нарушению:

· Конфиденциальности – получение несанкционированного доступа к информации.

· Целостности – в контексте достоверности информации.

· Доступности – обеспечение непрерывности бизнеса компании и возможность восстановления данных в случае появления проблем – как непредумышленных, так и предумышленных.

Задачи настоящего документа состоит в следующем:

- обеспечение непрерывности бизнес-процессов компании;

- минимизация возможных угроз, которые могут нанести любой ущерб компании, её клиентам или партнерам;

- минимизация возможных потерь в случае реализации угроз;

- уверенность в том, что используются соответствующие ресурсы для эффективной программы безопасности;

- выявление основных направлений действий в области информационной безопасности;

- уточнение обязанностей всего персонала компании, её партнёров и клиентов в случае обеспечения информационной безопасности компании.

Главное предназначение политики безопасности - информирование пользователей, сотрудников и руководства о наложенных на них обязательных требованиях по защите технологии и информационных ресурсов. Политика должна определять механизмы, посредством которых эти требования могут быть выполнены. Другая задача – обеспечить базовый уровень, на котором надлежит приобретать, настраивать и поддерживать компьютерные системы и сети для соответствия политике. Таким образом попытка использования набора средств безопасности в отсутствии хотя бы подразумеваемой политики безопасности является бессмысленной.

Чтобы политика безопасности была подходящей и эффективной ей требуется принятие и поддержка на всех уровнях сотрудников организации. Особенно важно, чтобы руководство полностью поддерживало содержание и внедрение политики безопасности, иначе шанс того, что от нее будет прок чрезвычайно мал. Вот список лиц, которые должны быть вовлечены в создание и рассмотрение документов политики безопасности:

- специалист по безопасности компании(аудитор ИБ) технический IT-персонал (т. е. персонал вычислительного центра) пользователи, деятельность которых описана в политике безопасности ответственный руководитель юрисконсультант (если требуется)

Идея заключается в том, чтобы представлены были все - учредители, руководители, отвечающие за бюджет и подписывающие политику, технический персонал, знающий что может и что не может быть реализовано и юрисконсультант, который знает побочные явления различных концепций политики.

Деятельность компании, предоставляющей услуги по IP-телефонии, в целом и полностью зависят от качественной работы информационных ресурсов и сетей компании. Это порождает ряд проблем, которые относятся к информационной безопасности (ИБ) ресурсов и сетей компании.

К ним необходимо отнести следующие:

- кто и каким образом будет получать доступ к данным, хранящимся и обрабатывающимся в информационной системе; какова процедура предоставления доступа; как будет осуществляться контроль доступа к информационным ресурсам; каковы принципы управления доступом к информационным ресурсам.

На основе вышесказанного, в компании принимается “Политика безопасности информационной системы компании”, в которой определены цель и базовые принципы, в соответствии с которыми осуществляются работы по обеспечению безопасности информационной системы компании.

Защита информации в информационной системе означает сохранение заданного уровня конфиденциальности, целостности и доступности информационных ресурсов в заданном интервале времени и заданных штатных режимах эксплуатации информационной системы.

Полтика безопасности информационной системы осуществляется тремя основными группами методов:

· юридическое обеспечение - совокупность мер и методов обеспечения безопасности информационных технологий будут применяться в соответствии с правовой основой Республики Молдова.

· организационно-административное обеспечение - это набор методов, правил, нормативных документов, принятых руководством компании. Данные документы регламентируют процессы создания, обработки, использования, получения, передачи данных, а также доступа к информационным ресурсам компании. Данная совокупность мер также определяет организационные методы защиты информационных ресурсов компании.

· программно-технические средства и методы - набор методов и средств, которые реализуют функции защиты информационных ресурсов. Программно-технические средства приобретаются или разрабатываются собственными силами компании. Большинство приобретаемых средств содержатся в операционных системах и прикладных приложениях. Для обеспечения специфических функций защиты информации должны быть приобретены специальные средства.

2. Аудит безопасности операционной системы (ОС) – Windows’2000

Был составлен контрольный список вследствие аудита операционной системы Windows 2000. Этот контрольный список отражает технические принципы безопасности. Однако, что очень важно, были рассмотрены и другие принципы безопасности, которые имеют нетехническую натуру, например – физическая защита для участка памяти сервера. Необходимо было учесть следующие элементы безопасности: Функциональная взаимосвязь с другими системами (Interoperability with other systems); Сглаживающие функции (Mitigating controls); Практичность (Practicality); Анализ Риска для полученных данных (Risk evaluation of findings); Установление соответствия операционных сред (Environmental considerations); Обновления (Updating). Невозможно отобразить весь контрольный список аудита в столь коротком докладе, поэтому приводиться только оценка результатов.

Оценка результатов Анализа Безопасности

Появляется отметка рядом с элементом, который компилирует с базой данных, и красный крестик рядом с тем, который не компилирует. Результаты разбиваются на следующие области:

· Политика Эккаунтов:

Присутствуют как минимум следующие параметры настройки:

Ø Политика Паролей

i. Password History = 5 предыдущих паролей.

ii. Максимальный жизненный цикл пароля = 30 дней

iii. Минимальный жизненный цикл пароля = 1 день

iv. Минимальная длина пароля = 8 символов

v. Пароль должен отвечать требованиям сложности = включено

vi. Сохраните пароли, используя обратное кодирование = отключено

Ø Блокировка Эккаунтов

i. Эккаунт заблокирован, пока администратор его не разблокирует

ii. Предел блокировки эккаунта = 3 неправильных пароля

iii. Сброс счетчика блокировки эккаунтов через 30 минут

· Локальные Политики

Ø Политика Аудита (Audit Policy)

i. Контроль над эккаунтами входа в систему - Разрешено и Отказано

ii. Контроль управления эккаунтами - Разрешено и Отказано

iii. Контроль доступа к обслуживанию директорий - Разрешено и Отказано

iv. Контроль событий входа в систему - Разрешено и Отказано

v. Контроль над доступом к объектам - Разрешено и Отказано

vi. Контроль над изменениями политики - Разрешено и Отказано

vii. Контроль использованиz привилегии - Разрешено и Отказано

viii. Контроль отслеживания процессов - Разрешено и Отказано

ix. Контроль над событиями в системе Разрешено и Отказано

Ø Пользовательские Права (User rights)

i. Действовать как часть операционной системы: Отключить

ii. Добавить рабочие станции к домену: Должно быть ограничено системным администратором

iii. Резервное копирование (backup) файлов и директорий: Должно быть ограничено системным администратором

iv. Изменение времени в системе: Отключено, и ограничено системным администратором.

v. Создание эстафетных объектов (token objects): Ограничено системным администратором

vi. Создание объектов с постоянно открытым доступом: Ограничено системным администратором

vii. Программы наладки (debug programs): Ограничено разработчиками и системным администратором

viii. Запрет входа в систему в роли пакетных заданий: Включено

ix. Запрет входа в систему в роли обслуживания: Включено

x. Завершение работы машины из отдаленной системы: Отключено

xi. Генерирование контроля безопасности: Включить

xii. Увеличение распределённых приоритетов: Ограничено системным администратором

xiii. Установление и удаление драйверов устройств: Ограничено системным администратором

xiv. Блокировка страниц в памяти: Ограничено системным администратором

xv. Подключение в качестве пакетных заданий: Отключено

xvi. Подключение в качестве обслуживания: Отключено

xvii. Управление контрольными файлами и файлами защиты: Ограничено системным администратором

xviii. Восстановление файлов и директорий: Ограничено системным администратором

xix. Завершение работы системы: Ограничено системным администратором

xx. Синхронизация данных сервисных директорий: Ограничено системным администратором

xxi. Монопольное использование файлов или других объектов: Ограничено системным администратором

Ø Опции Защиты

i. Разрешение операторам сервера распределять задачи (только контроллеры домена): Ограничено системным администратором

ii. Разрешение завершения работы системы, без авторизации (logon): Отключено

iii. Разрешение вынимать сменные носители файловой системы NTFS: Ограничено системным администратором

iv. Количество времени простоя, позволенного перед прерыванием сеанса работы: Максимум 2 часа

v. Контроль доступа к глобальным системным объектам: Включено

vi. Контроль над использованием резервных копий и привилегий восстановления (backup): Включено

vii. Автоматически выводить из системы пользователи, когда установленное время доступа истекает: Включено

viii. Стирание (pagefile) пэйджфайл виртуальной памяти, когда система завершает работу: Включить

ix. Отключение набора CTRL+ALT+DEL для входа в систему: Отключено, если используются смарт карты

x. Не отображать имя последнего вошедшего в систему пользователя в экране входа в систему: Включено

xi. Уровень идентификации диспетчера локальной сети: Должен быть NTLMv2

xii. Текст сообщения для пользователей, пытающихся войти в систему: Допущенный с легальными примечаниями

xiii. Заголовок сообщения для пользователей, пытающихся войти в систему: Включено, с ПРЕДУПРЕЖДЕНИЕМ (WARNING)

xiv. Число предыдущих входов в систему для кэширования, в случае, если не активизированы контроллеры домена: Только один

xv. Предотвратить системное обслуживание пароля эккаунта: включено

xvi. Препятствовать пользователям устанавливать драйверы для принтера: Включено

xvii. Запрос пользователя сменять пароль до окончания срока: Должен быть приблизительно 14 дней

xviii. Пульт восстановления: Позволить автоматический административный вход (logon) в систему: Отключено

xix. Пульт восстановления: Позволить копирование на дискеты и доступ ко всем дискам и папкам: Ограничено системным администратором

xx. Переименование эккаунта администратора: Включено

xxi. Переименование эккаунта гостя (guest): Включено

xxii. Ограничить доступ к CD ROM-у – только локально вошедшему пользователю: Включено

xxiii. Ограничить доступ к FLOPPY-дисководу – только локально вошедшему пользователю: Включено

xxiv. Канал безопасности: Рекомендуется сильный, надёжный (Windows 2000 или более поздняя версия) ключ: Включено

xxv. Немедленное завершение работы системы, если невозможно запустить параметры контроля безопасности: Включено

xxvi. Усилить заданные по умолчанию разрешения глобальных системных объектов например символьные линки: Включено

· Файл регистрации событий (Event Log)

Ø Максимальный размер лога для приложения, защитного лога и системного лога: 2 МБ

Ø Ограничен доступ гостя (guest) к логу приложения, защитному и системному логам: включено

Ø Лог приложения, защитный и системный логи установленны в соответствии с политикой безопасности

Ø Метод установления для лога приложения, защитного и системного логов – ручной

Ø Завершение работы компьютера, когда контрольный лог полон: включено

· Ограниченные Группы

Ø Администраторы: в данную группу входят только зарегистрированные пользователи

Ø Гости (guests): нет никого, кто бы являлся членом данной группы

Ø Профессиональные пользователи: нет никого, кто бы являлся членом данной группы

Ø Репликатор: нет никого, кто бы являлся членом данной группы

Ø Пользователи: только зарегистрированные пользователи - члены этой группы.

· Системное Обслуживание:

Активизированы (включены) только те функции обслуживания, которые необходимы серверу для выполнения его функций. Все другие функции обслуживания были дизактивированы (выключены). Рассмотрены принципы защиты, касающиеся каждого допущенного элемента защиты и максимально гарантируется, что только администратор имеет полный доступ для обеспечения процесса обслуживания. Следующие функции обслуживания были заблокированы:

Ø Отдаленное Обслуживание Системного реестра (Remote Registry Service)

Ø Alerter

Ø Server

Ø Messenger

Ø SNMP

· Системный реестр: Были соблюдены следующие требования:

Ø Легальное примечание (legal notice) включено

Ø Не отображать имя последнего вошедшего пользователя

Ø Отключить кэширование входов в систему

Ø Отключить драйвы для гибких дискет (floppy drives) и скрыть их названия

Ø Драйверы принтера защищены

Ø Контроль аварийного отказа включён в прямой зависимости с активацией файла регистрации событий, сбросом файлов, нет никакой автозагрузки, и посылается предупреждение, а не осуществляется перезапись

Ø Разрешения на полный доступ к winreg-ключу установлены только системным администраторам и системным эккаунтам

Ø Отключить аварийный отказ при потере контроля

Ø Ограничить анонимный доступ

Ø Активизировать полной контроль привилегий

Ø Полный доступ к разрешениям системного реестра предоставлен только администратору и системным эккаунтам

· Файловая система: На всех партициях/дисках установлена файловая система NTFS.

3. Аудит биллинга

При проведении анализа биллинговой системы «Q-B» был выявлен следующий список предложений по улучшению функционирования данной биллинговой системы.

I. ДОПОЛНИТЕЛЬНАЯ ФУНКЦИОНАЛЬНОСТЬ «Q-B»

1. Поддержка национальной валюты

Для обеспечения возможности учета леевого эквивалента необходимо предусмотреть возможность генерации карты в леях. На момент активизации счета – сделать перерасчет леев в доллары и баланс выставить в долларах.

Пути решения: карточка генерируется с минимальным остатком, например в 10 центов. На момент, когда происходит активизация (первый дозвон), при апдейте поля Activation Date параллельно проводится один фиктивный платеж на необходимую сумму.

Возможная проблема: может быть такое, что апдейт поля даты активизации происходит после того, как IVR (голосовой интерфейс при дозвоне) наговаривает сумму остатка на счете, соответственно выговорит IVR сумму неверно.

Данное предложение необходимо тестировать.

2. Импорт счетов (номеров карточек)

Для обеспечения возможности развития различных консамерских программ (совместно с другими компаниями) по продвижению продуктов целесообразно иметь возможности импортировать счета сгенерированные в других системах с заданной разрядностью карточки.

Надо подумать, как это сделать из отдельного приложения.

Счета генерируются только как препейд коллинг кард.

Comment: При загрузке необходимо проверять отсутствие повторяющихся записей.

3. Вывод остатка на счете на WEB

Клиент должен иметь возможность зайти на сайт и просмотреть остаток денег на счете.

Для этого должна быть создана web-страница на которой при запросе номера счета и последних 3-х цифр пин-а должен быть установлен принцип авторизации.

Использовать для защиты трафика метод SSL.

Comment1: целесообразно использовать такой подход всегда для авторизации пользователя к персонализированным услугам.

Comment2: использовать в качестве WEB сервиса – Apache или IIS. Лучше – и то и другое.

4. Проблемы Q-B

Основная проблема – это отсутствие возможности отключить реселлера при достижении им нуля (или любого заданного значения). К сожалению, сейчас Q-В может отключать звонки только для юзеров, а вот реселлеры, имеющие свое VoIP-оборудование отключены быть не могут. Предлагается следующее:

a) Во-первых, надо авторизовать боксы (рутеры) по стандарту H323ID.

b) Во-вторых, подумать где указать в базе лимит по разговору для отключения

c) В-третьих – в момент когда происходит авторизация – отказать, если лимит меньше чем допустимый

d) Найдена очень неприятный недостаток: При использовании авторизации по АНИ при звонке с одного из номеров клиента все остальные АНИ блокируются!!!! То есть создается ситуация: один юзер – один АНИ. Данное ограничение не дает возможности работать с корпоративным клиентом вообще.

a. Решение может быть следующим: под каждый ANI открывается свой постпейд или препейд счет.

b. Биллинг делается точно также

e) Еще одна проблема Q-В: Он некорректно работает с пик-оффпиковыми тарифами. Когда используется плоский тариф – все направления распознаются и тарифицируются корректно, но вот когда идет попытка использовать «неплоский» тариф, от 30 до 50% звонков не разбираются и не тарифицируются! В CDR (набор характеристик звонков) откладывается только номер, по которому был звонок и длительность разговора.

a. Решение: понаблюдать какие SQL запросы идут. Скорее всего в запросах появляются «багги».

b. Скорее всего надо будет что-то «подправлять»

II. ОПЛАТА КАРТОЧЕК ЧЕРЕЗ АНКОМАТЫ

Пополнение карточек и счетов. Технология работы· пользователь заходит на сайт, откуда получает доступ на специализированную страницу (может быть на сайте банка или банкомате)

· он заполняет все необходимые данные, из которых:

o номер своего счета

o последние 4 цифры пинкода

o пароль доступа полученный у банка (для авторизации транзакции)

o другие данные, которые предусмотрены технологией банка

o сумму на которую он хочет пополнить свой счет

· он получает подтверждение проведения транзакции

· он на е-мэйл получает информацию о транзакции и информацию об остатке на счете

Базовые функции· авторизация

· просмотр остатка на счете

· просмотр информации о звонках за определенный период времени, в т. ч.:

o с генерацией последнего инвойса

o с доступом к старым инвойсам*

· авторизация проведения транзакции

· подтверждение проведения транзакции

· отсылка подтверждения по электронной почте

Дополнительные функции· Logout из системы

· доступ на другие линки, такие как:

o тарифы по направлениям

o коды доступа по странам

o другая полезная информация

Оплата новой карточки Технология работы**· пользователь заходит на сайт банка

· вводит пароль доступа к услуге

· выбирает «получить номер новой карточки»

· указывает сумму

· проводит транзакцию

· по электронной почте получает:

o номер счета

o PIN-код доступа к системе

o Сумму остатка на счете

o Инструкцию как звонить

o Текущие тарифы по направлениям

o Справочник кодов стран и направлений

· вся информация, высылаемая на его адрес будет помещена в. rar архив, защищённая паролем доступа к сайту банка

· получение из платежной системы подтверждения оплаты

· генерация нового счета в Q-B

· формирование справки о проведении транзакции

· отправка информации по электронной почте

-----------------------------------------------------------------------------

* инвойсы генерируются Q-Bill-ом. Они лежат в формате. xml и их надо отображать соответствующим образом

** работает только для тех клиентов BEM, которые имеют заведенным в системе адрес электронной почты

III. ВЫВОД НА WEB ТАРИФОВ И КОДОВ НА ПЕРЕГОВОРЫ ПО НАПРАВЛЕНИЯМ

1. вывод всех тарифов и кодов на звонки по направлениям в алфавитном порядке

2. вывод тарифов и кодов стран начинающихся с определенной буквы (всех стран начинающихся на А или В, и т. д.)

3. поиск тарифов и кодов по названию страны

4. поиск тарифов по коду страны

comment. целесообразно добавить название страны на еще одном или двух языках – чтобы можно было поиск вести как на английском языке, так и на русском, румынском.

IV. ОРГАНИЗАЦИЯ CALL-SHOP

5.1. Общее описание технологии работы

Схема работы колл-шопа такова:

a) клиент приходит к оператору

b) дает задаток

c) получает жетон с номером кабинки

d) оператор снимает блокировку с кабинки (unlock account)

e) клиент подходит к телефону, набирает номер и звонит

f) после окончания разговора подходит к оператору

g) оператор через WEB интерфейс получает инвойс

h) оператор при необходимости печатает инвойс

i) оператор осуществляет окончательный расчет

j) оператор блокирует кабинку (lock account)

Comment. Условием успешной реализации является следующее: на рутере все линии разделяются на отдельные транки. Аутентификация идет через trunkid. (Ivrtype – 5)

На момент, когда человек поднимает трубку, аутентификация происходит по trunkid. Суть в том, чтобы в качестве trunkID был номер счета (точнее - пинкод). Тогда клиент слышит просто диалтон и звонит.

5.2. Основная функциональность колл-шопа

1. Открытие дня (смены)

Происходит следующим образом:

· оператор приступающий к работе набирает свой пароль

· печатает ведомость входных остатков на счетах каждой кабинки

· получает, если есть необходимость кассу

2. Закрытие дня (смены)

Происходит следующим образом:

· Оператор закрывает все сеансы связи.

· Печатает ведомость остатков на счетах кабинок и подписывает ее (см. описание функции ниже)

· Печатается сводная оборотно-сальдовая ведомость (см. описание функции ниже)

· Сдает наличность инкассатору.

3. Заведение аванса

Оператор заводит в нужном поле полученный аванс и осуществляет разблокировку кабины (см. описание функции ниже)

4. Генерация инвойса

В Q-B есть функция генерации инвойса. Процесс пойдет в двух этапах:

· вызывается запрос генерации инвойса. Сгенерированный инвойс в формате. xml откладывается в папке Q-B.

· Полученный инвойс надо высветить на веб

5. Передача кассы другому продавцу

i. То же самое, что и получение кассы, только операция осуществляется по отношению к другому продавцу.

6. Получение кассы

i. в Q-B есть функция генерации инвойса, который потом кидается в. xml файл. Необходимо этот файл высветить на веб.

ii. Оператор печатает 2 экземпляра оборотно-сальдовой ведомости (ОСВ)

iii. Инкассатор принимает деньги, подписывает ОСВ

7. Блокирование кабинки

Оператор выбирает (может быть или дрилл-даун или чек-бокс напротив кабины) нужную кабину и нажимает на кнопку «Start Service». Перед этим проверяется, что поле ввода аванса имеет не нулевое значение.

8. Разблокирование кабинки

Оператор выбирает (может быть или дрилл-даун или чек-бокс напротив кабины) нужную кабину и нажимает на кнопку «Stop Service».

9. Окончательный расчет

· После окончания предоставления сервиса, Оператор выбирает (может быть или дрилл-даун или чек-бокс напротив кабины) нужную кабину и нажимает на кнопку «Invoice».

· Генерируется инвойс. При необходимости оператор печатает инвойс.

· На экране высвечивается разница между авансом и реальной суммой, а также разницу, которую надо доплатить. Если разница со знаком «+», то тогда клиент должен доплатить, а если со знаком «-», то тогда клиенту надо возвращать деньги

10. Оборотно-сальдовая ведомость (ОСВ) за день в разрезе кабинок, которая включает:

1. Остатки на начало дня по каждой кабинке

2. Движения наличности по каждой кабинке

3. Остатки на конец дня по каждой кабинке

5.3. Дополнительная функциональность колл-шопа

11. поиск тарифов

i. вывод всех тарифов на звонки по направлениям стран в алфавитном порядке

ii. вывод тарифов стран начинающихся с определенной буквы (всех стран начинающихся на А или В, и т. д.)

iii. поиск тарифов по названию страны

iv. поиск тарифов по коду страны

12. Поиск кодов стран

i. вывод всех кодов стран в алфавитном порядке

ii. вывод стран начинающихся с определенной буквы (всех стран начинающихся на А или В, и т. д.)

iii. поиск по названию страны

iv. поиск по коду страны

13. другие

5.4. Административные функции

14. Разделение прав – для каждого колл-шопа заведение администратора, и операторов. Аутентификация через пароль.

15. Смена паролей доступа. Возможность принудительной смены пароля доступа продавца каждые 30 дней.

16. Добавление кабинок в колл-шоп

17. удаление кабинок их колл-шопа

18. Блокирование кабинок (не работающие)

19. Администратор – это человек, который может все, кроме как продавать минуты.

Заключение

В докладе был рассмотрен процесс проведения аудита безопасности для компании, занимающейся предоставлением услуг по IP-телефонии. В результате была создана Политика безопасности для компании; на основе проведённого анализа операционной системы, которая обеспечивает работу оборудования по передачи VoIP сигналов, были предложены методы стабилизации её функционирования; на основе анализа системы биллинга – предложены варианты внедрения ключевых поправок, а также сглаживания недостатков биллинга.

Нельзя не отметить тот факт, что на сегодняшний день одной из главных проблем в данной области Информационных технологий – Аудита Информационных Систем – является нехватка специалистов. На рынке нашей страны огромное множество организаций – как мелких компаний, так и крупных корпораций – прямо или косвенно зависят от информационных технологий (ИТ). Точная, наженная работа ИТ обеспечивает стабильную производительность ресурсов компании, повышение эффективности, качества, надёжности и конкурентоспособности производимых товаров и услуг. Поэтому аудиторские службы должны присутствовать в таких организациях, или привлекаться извне.