Семейство коммутаторов Catalyst включает ряд моделей. Catalyst-1200 поддерживает до 4096 МАС-адресов в своих маршрутных таблицах и используется в сетях 10Base-T, 10Base-F, FDDI. В этом семействе реализованы возможности создания виртуальных ЛВС и удаленного мониторинга по стандарту RMON (Remote Nonitoring). Catalyst-3000 работает в сетях Ethernet, 100VG-AnyLAN, ATM, ISL (Interswitch Link - связь с другими коммутаторами). Можно создать стек (матрицу) из Catalyst-3000, получая при этом пропускную способность 3,84 Гбит/с. Catalyst-5000 предназначен для центральных узлов больших неоднородных сетей и для опорных сетей, объединяющих сети TR, Ethernet, FDDI, ATM. Пропускная способность коммутатора 1,2 Гбит/с, что соответствует миллиону пакетов в секунду. Коммутатор LightStream предназначен для сетей АТМ, построен на основе высокопроизводительной коммутирующей матрицы (5 Гбит/с) и несущих модулей, у которых имеются порты SONET, STM-1, T1/E1, T3/E3, ATM.

В семействе маршрутизаторов Cisco также имеется ряд изделий, перекрывающих потребности сетей различного масштаба. Маршрутизатор Cisco-1600 предназначен для подключения малых офисов к корпоративной сети или к Internet. Маршрутизатор Cisco-2500 имеет порт Ethernet, два синхронных порта Т1/Е1, 8...16 асинхронных портов для подключения модемов и других устройств по интерфейсам типа RS-232C. Асинхронные порты позволяют подключаться к сетям Х.25, TCP/IP, выполнять функции PAD (Packet Assemly/Disassembly). Маршрутизатор Cisco-7206 предназначен для региональных центров коммутации пакетов, имеет 6 слотов с RISC-процессорами, 48 портов Ethernet, 24 порта TR, 7 - Fast Ethernet, 6 - FDDI, 3 - ATM. Пропускная способность 1,6 Гбит/с. Промежуточное положение занимают модели Cosco-4000 и Cisco-3600, используемые в качестве центральных маршрутизаторов корпоративных сетей.

На рынке имеется много разнообразных конверторов и серверов доступа к сетям. Это, в частности: 1) АТМ-конверторы, преобразующие АТМ-поток в пакеты промежуточных сетей (напнример, Е3/Т3); 2) многопротокольные переключатели (например, из Х.25 в Frame Relay и обратно или инкапсуляция для передачи через FDDI); 3) серверы доступа к корпоративной сети по каналам ISDN или по аналоговым каналам, в последнем случае сервер включает модемный пул или блок обслуживания канала CSU (Channel Service Unit), в котором аналоговый поток становится цифровым.

Важную группу оборудования представляют мультиплексоры, служащие для преобразования нескольких низкоскоростных потоков в один высокоскоростной или для образования потоков, интегрирующих голос, видео, данные. Приером первых из них является мультиплексор Megaplex-2000, создающий 1 или 2 выходных TDM-потока из нескольких десятков входных, а примером вторых - Kilomax-2000 (оба изделия от фирмы RAD Data Communications). Имеются также устройства для коммутации слотов внутри потока Е1, для преобразования Т1 в Е1 или в ISDN и обратно, для распаковки потоков Е1 и Т1 и т. п.

Фирма 3СОМ предлагает коммутаторы семейства SuperStack 2 для коммутации в сетях Ethernet 10/100/1000 Мбит/с, ATM, FDDI и др. Семейство включает около десятка моделей. Например, коммутаторы базовой линии SuperStack 2 Baseline Switch предназначены для Ethernet, имеют 12-24 порта, количество МАС-адресов .

16. Интеллектуальные сети связи. Интеллектуальной сетью связи называют сеть, обеспечивающую доступ пользователей телефонной сети к расширенной совокупности услуг. Примерами услуг служат переадресация вызова, определение номера вызывающего абонента, получение информации о стоимости услуги и т. п. Доступ обеспечивается серверами коммутации SSP и управления услугами SCP. SSP устанавливает соединения между абонентом и банком данных услуг в соответствии с набранным номером. SCP выполняет функции обработки вызовов по предоставлению той или иной услуги.

17. Функциональные серверы. Функциональные серверы в сетях "клиент/сервер" выделяют для сосредоточения некоторых функций, требующихся многим узлам, в одном узле, что устраняет дублирование тех или иных программно-аппаратных средств во многих узлах.

В зависимости от потребностей в таких функциях и стоимости серверных средств в сетях могут быть выделены серверы следующего назначения:

- серверы, управляющие разделяемыми периферийными устройствами (например, принтером);

- файл-серверы с общими данными, представленными в виде файловой системы;

- серверы баз данных с общими данными, представленными в виде банка данных;

- почтовые серверы для обмена сообщениями (в режимах электронной почты, телеконференций и т. п.);

- серверы приложений, специализирующиеся на выполнении определенных процедур.

Последний из указанных типов серверов лежит в основе сетей распределенных вычислений (сетей DCE - Distributed Computing Environment).

18. Функции и характеристики сетевых операционных систем (ОС). Различают ОС со встроенными сетевыми функциями и оболочки над локальными ОС. По другому признаку классификации различают сетевые ОС одноранговые и функционально несимметричные (для систем "клиент/сервер").

Основные функции сетевой ОС:

управление каталогами и файлами;

управление ресурсами;

коммуникационные функции;

защита от несанкционированного доступа;

обеспечение отказоустойчивости;

управление сетью.

Управление каталогами и файлами является одной из первоочередных функций сетевой операционной системы, обслуживаемых специальной сетевой файловой подсистемой. Пользователь получает от этой подсистемы возможность обращаться к файлам, физически расположенным в сервере или в другой станции данных, применяя привычные для локальной работы языковые средства. При обмене файлами должен быть обеспечен необходимый уровень конфиденциальности обмена (секретности данных).

Управление ресурсами включает запросы и предоставление ресурсов.

Коммуникационные функции обеспечивают адресацию, буферизацию, маршрутизацию.

Защита от несанкционированного доступа возможна на любом из следующих уровней: ограничение доступа в определенное время, и (или) для определенных станций, и (или) определенное число раз; ограничение совокупности доступных конкретному пользователю директорий; ограничение для конкретного пользователя списка возможных действий (например, только чтение файлов); пометка файлов символами типа "только чтение", "скрытность при просмотре списка файлов".

Отказоустойчивость определяется наличием в сети автономного источника питания, отображением или дублированием информации в дисковых накопителях. Отображение заключается в хранении двух копий данных на двух дисках, подключенных к одному контроллеру, а дублирование означает подключение каждого из этих двух дисков к разным контроллерам. Сетевая ОС, реализующая дублирование дисков, обеспечивает более высокий уровень отказоустойчивости.

Дальнейшее повышение отказоустойчивости связано с дублированием серверов.

Чем сложнее сеть, тем острее встают вопросы управления сетью. Основные функции управления сетью реализуются в ПО, поддерживающем протоколы управления такие, как ICMP и SNMP или протокол ISO для семиуровневой модели CMIP (Common Management Information Protocol). Как рассмотрено выше, это ПО представлено менеджерами и агентами. Менеджер - прикладная программа, выдающая сетевые команды. Агенты доводят эти команды до исполнительных устройств и сигнализируют о событиях в состоянии устройств, они следят за трафиком и фиксируют аномалии, помогают восстановлению информации после сбоев, борются с вирусами и т. п.

В сетевых ОС обычно выделяют ядро, реализующее большинство из перечисленных функций и ряд дополнительных программ (служб), ориентированных на реализацию протоколов верхних уровней, организацию распределенных вычислений и т. п. К сетевому программному обеспечению относятся также драйверы сетевых плат, различные для разных типов ЛВС (Ethernet, TR, AppleTalk и др.). Но и внутри одного типа ЛВС имеется много плат с разными характеристиками интеллектуальности, скорости, объема буферной памяти.

В настоящее время (1998 г.) выбор среди ОС происходит преимущественно между тремя основными системами - UNIX, Windows NT, Novell Netware.

Областью применения ОС UNIX остаются крупные TCP/IP корпоративные сети. Отличительные свойства UNIX - высокая надежность, возможность легкого масштабирования сети.

Windows NT предназначена для работы в сетях "клиент/сервер", ориентируется преимущественно на рабочие группы и средние по своим масштабам сети, популярность этой ОС быстро растет. ОС асимметрична - включает серверную (Windows NT Server) и клиентскую (Windows NT Workstation) части.

Novell Netware пока сохраняет свои позиции в небольших сетях. Состоит из серверной части и оболочек Shell, размещаемых в клиентских узлах.

19. Информационная безопасность в сетях. Проблема информационной безопасности (ИБ) выходит за рамки сетевой ОС. Назначение систем ИБ сводится к защите от несанкционированных доступа и модификации информации, восстановлению после разрушений информации. Функции систем ИБ: аутентификация, разграничение доступа, защита на сетевом уровне.

Аутентификация чаще всего выполняется через пароли. Разработан сервер Kerberos, предназначенный для аутентификации пользователя, выходящего в сеть с любого узла. Целесообразна периодическая смена паролей, доступ к файлам пароля должен быть только у администратора и т. п.

Разграничение доступа должно обеспечиваться на нескольких уровнях. Так, есть четырехуровневая модель. На внешнем уровне устанавливаются права доступа извне и выхода изнутри корпоративной сети. На сетевом, системном и прикладном уровнях регламентируются права доступа к сетевым информационным ресурсам, ресурсам ОС и к пользовательским данным соответственно. Другая модель устанавливает уровни входа в систему, доступа к БД, доступа к приложениям. Права доступа часто выражаются трехразрядным восьмеричным кодом ABC, в котором A - права владельца, B - членов группы, C - остальных пользователей, а три бита выражают право чтения, записи и исполнения соответственно.

Между общедоступными и секретными объектами в сети (между общедоступными и частными сетями) можно установить специальное программное обеспечение, называемое брандмауэром (или firewall), которое либо запрещает выполнение определенных действий на сервере, либо фильтрует пакеты, разрешая проход только от оговоренных узлов.

Борьба с перехватом сообщений на сетевом уровне - шифрование при передаче через канал (криптография). Разработан стандарт шифрования DES (Data Encryption Standard).

Различают симметричную и асимметричную схемы шифрования.

В симметричных схемах секретный ключ должен быть известен как отправителю, так и получателю. Это затрудняет смену ключей, полезность которой очевидна.

В асимметричных схемах шифрование производится открытым ключом, а дешифрование - секретным ключом, известным только получателю. Случайно подобрать секретный ключ злоумышленник не может, так как это требует громадного перебора вариантов.

В настоящее время все большее распространение получает комбинация симметричных и асимметричных схем. При этом сообщение кодируется закрытым ключом А по симметричной схеме, но сам ключ А для каждого сообщения новый и передается в закодированном по асимметричной схеме виде вместе с сообщением. Получатель декодирует сначала ключ А своим закрытым ключом В, а затем и все сообщение ключом А. Такая комбинация выгодна, во-первых, тем, что труднее взломать защиту, во-вторых, получатель быстрее дешифрирует сообщения, так как алгоритмы симметричного дешифрирования заметно более экономичны.

Одним из применений шифрования является электронная подпись, предназначенная для удостоверения подлинности документа, пересылаемого по сети. Документ (чаще его аннотация) перед отправкой шифруется секретным ключом отправителя, а дешифруется открытым ключом получателя.

В качестве примера рассмотрим механизмы защиты, используемые в системах сотовой связи по стандарту GSM.

Для аутентификации абонента используется симметричная схема с секретным ключом Кi. По сети от абонента к коммутационному центру MSC передается некоторое случайное число Ч. В MSC и в станции абонента над Кi и Ч выполняется алгоритм шифрования А3, результат которого - 32-битный код SRES. Совпадение двух вычисленных значений SRES есть положительный результат аутентификации. Отметим, что определение Кi по известным SRES и Ч - задача, не имеющая эффективного алгоритма, что и обеспечивает надежность аутентификации.

При передаче сообщений по радиоканалу между базовой станцией BTS и абонентом шифрование выполняется по ключу Кс, значение которого меняется при каждой новом сеансе связи, что также способствует надежности защиты. Передавать по сети Кс не требуется, так как согласованные значения Кс в BTS и мобильной станции получаются по алгоритму А8 аналогично тому, как определяется SRES.

20. Распределенные вычисления (РВ). Различают режимы удаленного узла и дистанционного управления (рис. 5.7).

Рис. 5.7. Удаленный узел и дистанционное управление

В режиме удаленного узла основные процедуры приложения исполняются на терминальном узле (local node), а с удаленным узлом (remote node) связь используется для пересылки файлов. В большинстве случаев режим удаленного узла приводит к более заметной инерционности связи через телефонные каналы. Дистанционное управление обеспечивает передачу клавишных команд в прямом направлении и экранных изображений (обычно лишь изменений в них) в сжатом виде в обратном направлении, поэтому задержки меньше.

Системы распределенных вычислений основаны на режиме диcтанционного управления, при котором терминальный узел используется только для интерфейса с пользователем и передачи команд управления, а основные процедуры приложения исполняются на удаленном узле (сервере). Поэтому в сетях распределенных вычислений должны быть выделены серверы приложений.

Рис. 5.8. Варианты распределенных вычислений

При организации РВ решаются вопросы размещения функций по узлам сети. В зависимости от того, между какими взаимодействующими частями РВ имеется длинная связь, различают четыре модели распределенных вычислений (см. рис. 5.8):

файловый сервер (FS - File Server);

доступ к удаленным данным (RDA - Remote Data Access);

сервер баз данных (DBS - Data Base Server);

сервер приложений (ApS - Application Server).

FS - основная модель для ЛВС на персональных ЭВМ. В случае ее использования возникает проблема корректного обновления файлов. Все процессы клиентов и серверов имеют маркеры, содержащие имя файла и маску, в которой указаны права: только чтение атрибутов файла, только чтение самого файла, открытие файла, модификация файла, стирание. Все обращения идут через менеджер маркеров, который отслеживает соблюдение ограничений и разрешает конфликты одновременного обращения для чтения и обновления файлов. Недостаток FS - перегрузка сети из-за необходимости пересылать файлы полностью.

Положительные стороны RDA - уменьшение трафика, унификация интерфейса с сервером на базе языка SQL.

Дальнейший переход к системе распределенных вычислений приводит к перемещению прикладного программного обеспечения (ПО) или его части на специальный сервер или сервер БД, т. е. реализуются двух - и трехзвенные схемы. DBS - двухзвенная структура дистанционного управления, основана на разделении прикладных процедур на две части: индивидуальные для каждого пользователя и общие для многих задач. В этой структуре под приложением понимают совокупность именно общих процедур. Эта совокупность обычно представляется на процедурных расширениях SQL и сохраняется в специальном словаре БД. В альтернативных вариантах (например, в RDA ) все прикладные процедуры включаются в прикладные программы, и, следовательно, при необходимости их изменения приходится модифицировать практически все прикладное ПО. Показательный пример - изменение законодательства, влияющее на многие процедуры в управлении финансами, подготовке отчетности и т. п. Выделение таких процедур в отдельное приложение облегчает их модификацию, Кроме того, в DBS снижается трафик, так как обмены по сети происходят не для каждой операции с БД, а для каждой транзакции, состоящей из нескольких операций.

ApS - модель, известная также под названием "трехзвенная схема", или "монитор транзакций". В ней длинные связи имеют место как между терминалом пользователя и приложением, так и между приложением и СУБД (рис. 5.9).

Помимо проблемы распределения серверных функций между узлами сети имеется проблема разделения этих функций между многими пользователями автоматизированных информационных систем. Эта проблема решается либо по схеме "один к одному", либо по многопотоковой схеме. В первой из них для каждого активного пользователя создается своя копия СУБД. Во второй СУБД должна обслуживать одновременно многих пользователей. Чтобы эффективно использовать многопотоковую схему в многопроцессорных вычислительных системах, можно иметь СУБД на нескольких процессорах, транзакции между СУБД распределяются программой-диспетчером.

Рис. 5.9. Трехзвенная схема распределенных вычислений

Особенности СУБД в таких сложных системах, как САПР, делают правомочным их квалификацию как интеллектуальных (их еще называют СУБД третьего поколения). К числу признаков интеллектуальной СУБД относятся реализация в СУБД части прикладных процедур, что характерно для структуры DBS, оповещение пользователей (прикладных программ) об интересующих их изменениях состояния БД, синхронизация событий в БД, способность обслуживать прикладные программы, первоначально ориентированные на разные типы СУБД (это свойство называют интероперабельностью, или многопротокольностью).

Оповещение заключается в информировании программы А о совершении события, вызванного программой В и влияющего на работу программы А ( рис. 5.10). Примером события может быть выход значения некоторого параметра в БД за допустимые пределы. Наиболее просто информирование можно организовать периодическим опросом со стороны А состояния БД. Однако это усложняет ПО и не эффективно по затратам времени и загрузке сети. Лучше возложить функцию оповещения на СУБД, что и делается в интеллектуальных СУБД. Но для этого нужно иметь обратные ссылки на программы, обращающиеся к БД, правила (иначе называемые триггерами), фиксирующие наступления событий, и процедуры обработки событий. Удобный вариант оповещения - информирование программы А о происшедших событиях во время ее активизации.

Рис. 5.10. Оповещение прикладных программ о событиях в БД

Для реализации многопротокольности разрабатываются специальные технологии. Наиболее известной среди них является технология ODBC (Open Data Base Connectivity) фирмы Microsoft. Фактически ODBC представляет собой библиотеку функций для обращений прикладных программ (ПП) к различным СУБД на основе языка SQL. Из ПП обращение происходит к виртуальной СУБД, в которой с помощью драйверов осуществляется переход к реальной СУБД.

Монитор транзакций организует выполнение также сложных транзакций, требующих более одного сервера приложений. В свою очередь, разделение функций приложения между несколькими серверами упрощает модификацию ПО приложения.

Ряд фирм разрабатывает инструментальные средства для создания трехуровневых приложений. Здесь фигурируют и известные средства: Visial Basic (MS), Delphi (Borland) и др.

21. Технологии распределенных вычислений. ПО организации распределенных вычислений называют ПО промежуточного слоя (Middleware). Новое направление организации распределенных вычислений в сетях Internet-Intranet основано на создании и использовании программных средств, которые могут работать в различных аппаратно-программных средах. Совокупность таких средств называют многоплатформенной распределенной средой - МРС (сrossware).

Находят применение технологии распределенных вычислений RPC (Remote Procedure Call), ORB (Object Request Broker), MOM (Message-oriented Middleware), DCE (Distributed Computing Environment), мониторы транзакций, ODBC.

RPC - процедурная блокирующая синхронная технология, предложенная фирмой Sun Microsystems. Вызов удаленных программ подобен вызову функций в языке С. При пересылках на основе транспортных протоколов TCP или UDP данные представляются в едином формате обмена XDR. Синхронность и блокирование означают, что клиент, обратившись к серверу, для продолжения работы ждет ответа от сервера.

Для систем распределенных вычислений разработаны специальные языки программирования, для RPC это язык IDL (Interface Definition Language), который дает пользователю возможность оперировать различными объектами безотносительно к их расположению в сети. На этом языке можно записывать обращения к серверам приложений. Другой пример языка для систем распределенных вычислений - NewEra в среде Informix.

Рассмотрим типичную схему реализации RPC.

Удаленная программа характеризуется атрибутами: имя узла, номер программы (часто это совокупность программ определенного назначения), версия программы (версия - это копия программы, копии создаются для использования в многопользовательском режиме), имя процедуры в программе.

Процедуры, которые пользователь собирается применять, должны быть зарегистрированы в узле-клиенте, т. е. указаны имена узла, программы, процедуры.

Обращение по RPC - это обращение к демону Postmapper, находящемуся в узле-клиенте. При обращении в запросе указываются процедура, аргумент, память под результат. Аргумент должен быть единственный, поэтому если аргументов много, то программист должен создать агрегат данных. Демон находит регистрационные данные и с помощью средств транспортного уровня устанавливает соединение и передает запрос серверу. В сервере имеется диспетчер, который находит исполнителя запроса. В ответе сервера содержатся результаты выполнения процедуры.

RPC входит во многие системы сетевого ПО. RPC базируется на сетевой файловой системе NFS (для Unix-платформ) и информационной службе NIS - базе данных о конфигурациях всех машин в сети.

ОRB - технология объектно-ориентированного подхода, базирующаяся на спецификациях CORBA консорциума OMG. CORBA включает 13 пунктов (служб). Основные службы:

- служба именования, присваивает объектам уникальные имена, в результате пользователь может искать объект в сети;

- служба обработки транзакций, осуществляет управление транзакциями из приложений или из ОС (фиксация и откат транзакций);

- служба событий, обеспечивает асинхронное распространение и обработку сообщений о событиях;

- служба обеспечения безопасности - поддержки целостности данных.

При применении ORB (в отличие от RPC) в узле-клиенте хранить сведения о расположении серверных объектов не нужно, достаточно знать расположение в сети программы-посредника ORB. Поэтому доступ пользователя к различным объектам (программам, данным, принтерам и т. п.) существенно упрощен. Посредник должен определять, в каком месте сети находится запрашиваемый ресурс, направлять запрос пользователя в соответствующий узел, а после выполнения запроса возвращать результаты пользователю. Для представления запросов используется язык IDL, предложенный в CORBA. Этот язык отличается от языка IDL технологии RPC, в нем нет средств описания операций, описываются только интерфейсы.

Применение ORB может увеличить нагрузку на сеть, однако имеет и ряд преимуществ: обеспечивается взаимодействие разных платформ, не требуется дублирования прикладных программ во многих узлах, упрощается программирование сетевых приложений и поддержка мультимедиа.

В CORBA создан протокол IIOP (Internet Inter-ORB Protocol), который обеспечивает взаимодействие между брокерами разных производителей.

Примеры программ ORB: Orbix, OPBplus, Chorus, Joe.

Взаимодействие клиента с сервером как в ORB, так и в RPC происходит через создаваемые для такого взаимодействия специальные программы, называемые стабами. Клиентский стаб вместо обычных для локального случая операций обращения к процедуре выполняет операции обращения к сетевым средствам создания соединения (например, TCP/IP). В случае ORB из клиентского стаба происходит обращение к ORB, который и создает соединение, обмен данными выполняется через стабы.

MOM - также объектная технология. Связь с серверами асинхронная. Это одна из наиболее простых технологий, включает команды "послать" и "получить", осуществляющие обмен сообщениями. Отличается от E-mail реальным масштабом времени. Однако могут быть варианты МОМ с очередями, тогда режим on-line необязателен и при передаче не требуется подтверждений, т. е. опора на протокол IP без установления соединения.

Мониторы транзакций отличает от RPC наличие готовых процедур обработки транзакций (в том числе отката транзакций), что упрощает работу программистов. Примеры серверов приложений (для банковской системы): 1) финансовая отчетность; 2) электронная почта; 3) контрольно-статистическая подсистема; 4) подсистема документооборота.

DCE разработана консорциумом OSF (Open Software Foundation). Она не противопоставляется другим технологиям (RPC, ORB), а является средой для их использования, например, в одной из реализаций DCE пакет Encina есть монитор транзакций, пакет Orbix ORB представляет технологию ORB.

В DCE возможны одно - или многоячеечная структуры сети. Выделение ячеек производится по функциональным, а не по территориальным признакам. В каждой ячейке должен быть главный сервер данных и возможно несколько дополнительных серверов с копиями содержимого главного сервера, причем доступ к дополнительным серверам разрешен только для чтения. Обновление данных - только через главный сервер. Ячейка может занимать значительную территорию, главный сервер размещается вблизи от центра ячейки, дополнительные серверы - по периферии.

Функции DCE: распределение вычислений по технологии RPC; распараллеливание вычислений (но программист сам проектирует параллельный процесс); защита данных; синхронизация (согласование времени); поддержка распределенной файловой системы.

Работа в DCE: 1) пользователь дополнительно к своей прикладной программе пишет IDL файл, в котором указывает свое имя, требуемые операции и типы данных, подобно header на языке С; 2) IDL-компилятор создает три модуля: клиентский stub (Сl), серверный stub (Sr), header файл (Hd). Cl содержит вызовы процедур, Sr - обращения к базе процедур, Hd устанавливает связь между Stubs.

Определение нужного сервера в DCE либо происходит автоматически через, ORB, либо возлагается на программиста, как в RPC.

Технологии сrossware поддерживают такие крупные фирмы, как Netscape Communications и Oracle. Так, в сrossware фирмы Oracle включаемые в МРС прикладные программы называют картриджами, а унифицированные межпрограммные интерфейсы - средствами межкартриджного обмена (ICX - Inter-Cartridge-eXchange). Унификация обеспечивается применением языка описания интерфейсов IDL, спецификаций CORBA и др. Сами картриджи могут создаваться на язках С, С++, SQL, Java и др.

22. Распределенные базы данных (РБД). Системы распределенных вычислений появляются прежде всего по той причине, что в крупных автоматизированных информационных системах, построенных на основе корпоративных сетей, не всегда удается организовать централизованное размещение всех баз данных и СУБД на одном узле сети. Поэтому системы распределенных вычислений тесно связаны с системами управления распределенными базами данных.

При построении РБД приходится решать ряд сложных проблем, связанных с минимизацией трафика, обеспечением интероперабельности обработки данных и целостности данных.

Минимизация трафика нужна в связи с тем, что обслуживание запроса может потребовать использования данных из многих узлов, пересылаемых по сети. Возможности минимизации видны из примера обработки данных нескольких таблиц из разных узлов. Очевидно, что целесообразна однократная пересылка таблиц, причем таблиц именно меньшего размера, на один узел, на котором и будет обрабатываться запрос.

Интероперабельность, как об этом сказано выше, выражает способность взаимодействия программ, работающих в гетерогенных сетях (в разных операционных средах или с разными СУБД). Интероперабельность обеспечивается или с помощью программ-шлюзов (конверторов или драйверов, см. рис. 5.11) для каждой пары взаимодействующих сред, или с помощью единого унифицированного языка взаимодействия. Таким языком является язык SQL, подход реализуется в известной системе ODBC.

Рис. 5.11. Обеспечение интероперабельности с помощью драйверов СУБД

Обеспечение целостности в РБД намного сложнее, чем в одноузловых БД. Поэтому вместо классических РБД чаще применяют БД, основанные на тиражировании БД. Тиражирование - асинхронный процесс переноса изменений данных на все локальные БД, размещаемые в серверах ячейки DCE. Перенос осуществляет сервер тиражирования - репликатор. Он реагирует на события, фиксируемые триггерами, и периодически пересылает обновленные данные в копии БД.

Тиражирование вносит избыточность в хранимые данные, появляются трудности с разрешением конфликтов из-за возможных несогласованных изменений в локальных БД. Однако по сравнению с классическими РБД, в которых данные не дублируются, заметно уменьшается трафик, надежнее и проще работа с локальными БД. Обеспечение надежности и удобства работы особенно актуально в случае ненадежных и медленных каналов связи, что имеет место во многих сетях в России.

Тиражирование может быть реализовано также следующим образом. В периферийных узлах имеются копии БД или некоторых частей БД, в которых возможны не только чтение, но и запись. Тиражирование (перепись обновленных частей БД) происходит периодически. Если обновление одной и той же части было более чем в одном месте, т. е. фиксируется конфликт, то выдается сигнализация о конфликте, а его разрешение осуществляется в соответствии с приоритетами, устанавливаемыми администратором БД.

В распределенных СУБД (РСУБД) необходимо управление одновременным доступом, которое должно гарантировать целостность (сериализуемость) БД. Наиболее широко используются алгоритмы управления, основанные на механизме блокировки. При этом блокировкой называют ситуацию, когда некоторая транзакция объявила о желании получить полномочия на доступ к странице памяти и, следовательно, другие транзакции не имеют права занимать этот ресурс.

Одним из способов управления является централизованное блокирование, при котором на одном из узлов поддерживается единая таблица блокировок. Такой узел устанавливает очередность выполнения транзакций, что исключает конфликты. Однако при централизованном управлении невысока надежность и требуется мощный сервер.

В РСУБД с репликацией имеется единственный узел, в котором возможно обновление данных, - это узел, хранящий первичную копию. Поэтому здесь нет проблемы согласования при записи действий многих узлов. Собственно тиражирование чаще всего выполняется по правилу полной эквивалентности: обновленные данные сразу же после изменившей их транзакции рассылаются по всем локальным БД. Чтение же выполняется из БД одного конкретного узла, наиболее близкого к пользователю в функциональном или географическом смысле.

Сложнее решать проблемы распределенного управления, что требуется в РСУБД без тиражирования. Одним из распространенных протоколов распределенного управления является протокол двухфазной фиксации транзакций (2РС). На первой фазе инициатор транзакции (координатор) рассылает участникам выполнения транзакции оповещения о блокировке. В ответ узлы сообщают о своей готовности или неготовности. На второй фазе координатор сообщает либо о "глобальной фиксации", т. е. о выполнении транзакции, либо об откате транзакции. Неприятности возможны при сбоях, которые могут оставить некоторый узел в заблокированном состоянии: он не может ни выполнять транзакцию, ни отменять ее в одностороннем порядке.

23. Рекомендации по проектированию корпоративных сетей. Основные сетевые протоколы и технологии реализованы в программных и аппаратных средствах ряда фирм, и задача проектировщика сети (системного интегратора) - правильно выбрать эти средства для заданных условий конкретного предприятия, обеспечив требуемый уровень производительности и надежности при минимизации затрат. После определения основных программно-аппаратных средств выполняются этапы:

· согласование проекта и состава оборудования;

· тестирование сети;

· конфигурирование портов коммутаторов;

· сдача в эксплуатацию.

Среди основных рекомендаций следует упомянуть следующие.

1. Информатизация и автоматизация деятельности предприятия должны начинаться с анализа процессов функционирования его подразделений. Необходимо выявить информационные потребности подразделений, решаемые задачи, информационные потоки между подразделениями, установить, какие процессы требуют автоматизации и компьютеризации и в какую очередь. Целесообразно проводить эту работу совместно с работниками самих подразделений, с самого начала выделить сотрудников предприятия, которые будут поддерживать и развивать информационную структуру, вычислительные и сетевые средства.

2. Если сеть создается заново (особенно в новых зданиях), целесообразен комплексный подход к проектированию кабельной системы сети. При этом в проекте нужно учитывать прокладку не только коммуникаций для передачи данных, но и одновременно соединений телефонной связи, проводов пожарной и охранной сигнализации, кабельного телевидения и т. п., а возможно, и использование для этих целей некоторых общих кабельных соединений.

3. При выборе типа линий связи между отдельно стоящими зданиями необходимо провести сравнительный анализ проводных линий и радиоканалов.

4. Кабельная система проектируется как независимая. В наиболее популярной схеме кабельной системы и размещения коммутационного оборудования внутри здания рекомендуется под коммутационное оборудование отводить помещение на этаже с максимальным числом рабочих мест или с ограниченным доступом посторонних лиц, горизонтальную (этажную) проводку выполнять витой парой категории 5 (длина до 90 м) или коаксиальным кабелем, вертикальную проводку (межэтажную) - ВОЛС или коаксиальным кабелем.

5. Относительно выбора одного из двух наиболее популярных вариантов построения подсетей (ЛВС) - Ethernet или Token Ring однозначные выводы отсутствуют. Если нагрузка подсети может превышать 35 % (т. е. без учета конфликтов передача данных в сети занимает 35 % времени), то лучше использовать Token Ring. При меньшей загрузке предпочтительнее Ethernet, так как обеспечиваются меньшие задержки. Вариант Ethernet можно применять и при большем трафике, но тогда нужно предусмотреть разделение ЛВС на подсети с мостовым соединением между ними. Число подсетей и распределение рабочих мест по подсетям рекомендуется определять по правилу 80/20, по которому 80 % трафика должно сосредоточиваться внутри подсети и только 20 % следует отводить во вне, иначе эффективность Ethernet будет невысокой. Следует также рассмотреть целесообразность использования виртуальных ЛВС.

6. При выборе типов коммутационного оборудования полезно ориентироваться на средства, предоставляемые одной фирмой, иначе возможны нестыковки, несмотря на общность используемых стандартов, могут возникнуть затруднения при последующей эксплуатации и развитии сети.

7. Если сеть связывает удаленные друг от друга здания, в частности, расположенные в разных городах, то возможны варианты использования выделенных каналов связи или сетей общего пользования (прежде всего Internet). Второй вариант обходится значительно дешевле, но в этом случае нужно обратить особое внимание на обеспечение информационной безопасности (разграничение доступа, установка защитных экранов - брандмауэров и т. п.).

8. Для корректировки и верификации проекта сети нужно использовать имеющиеся средства имитационного моделирования.

Примерами программ анализа и моделирования вычислительных сетей могут служить COMNET III и OPNET. Ниже приведены краткие характеристики этих программ.

COMNET III; (фирма CACI Products Company; http://www. ). Интерактивное моделирование работы локальных и территориальных вычислительных сетей. Исходные данные задаются на проблемно-ориентированных языках моделирования MODSIM или SIMSCRIPT с графическими расширениями. На экране ЭВМ изображается топология сети с указанием узлов, линий связи, источников данных (трафика). В результате моделирования определяются "узкие" места, задержки в передаче данных, загрузка линий, буферов, процессоров, длины очередей, пиковые нагрузки. Имеется библиотека моделей протоколов и аппаратных средств: маршрутизаторов (3COM, Cisco, DEC, HP и др.), алгоритмов протоколов (TCP/IP, SNA, RIP, OSPF, IGRP и др.) и ряда методов доступа (CSMA/CD, FDDI, ALOHA).

OPNET (Planner and Modeler); (фирма OPNET; http://www. mil3.com). Анализ работы различных локальных и территориальных гетерогенных вычислительных сетей, в том числе высокоскоростных сетей FDDI и ATM, радиоканалов с временным мультиплексированием и др. На входном графическом языке задается структура сетей с указанием процессоров, источников потоков данных, очередей, трансмиттеров и т. п. Система позволяет сравнивать различные архитектуры построения сетей, определять размещение серверов, рассчитывать трафик. В библиотеке системы имеются модели различных протоколов (Ethernet, FDDI, TCP/IP, ATM, PSTN, Frame Relay и др.).

Рис. 5.12. Условные изображения единиц сетевого оборудования

Математическое обеспечение для моделирования сетей и сетевых протоколов - системы массового обслуживания и/или сети Петри. Для структурного синтеза сетей используют дискретное математическое программирование и экспертные системы, перспективно применение генетических алгоритмов синтеза. Существуют пакеты интерактивного проектирования сетей. С их помощью можно изобразить поэтажную схему здания, разместить на ней обозначения компьютеров и сетевого оборудования, выбрать из базы данных типы оборудования и каналов связи, проверить допустимость их совместного использовния и другие ограничения. Пример такого пакета - NetSuit Advanced Professional Design фирмы NetSuit Development.

На схемах сетей и во входных языках программ их проектирования принято использовать обозначения единиц сетевого оборудования, показанные на рис. 5.12.

9. Разрабатывается конфигурация сети. Все узлы сети распределяются по рабочим группам, а затем рабочие группы - по подсетям. Исходя из оценок прогнозируемого трафика и его характера, числа узлов и подсетей выбирается структура сети и типы сетевого оборудования. Если нет уверенности в том, что состав пользователей в рабочих группах будет стабильным, то целесообразно использовать виртуальные ЛВС. Необходимо учесть возможности масштабирования сети, если ожидается ее расширение в процессе эксплуатации.

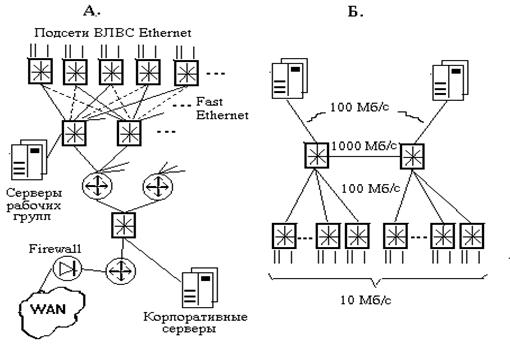

Примеры структур корпоративных сетей показаны на рис. 5.13.

Рис. 5.13. Примеры структур корпоративных сетей: а) от Cisco Systems; б) от Bay Networks.

Глава 6 Структура и функции территориальных сетей

Структура территориальных сетей

Типичные услуги телекоммуникаций

Протоколы теледоступа

Электронная почта

Файловый обмен

Вспомогательные системы Archie и Whois в Internet

Протокол эмуляции терминала Telnet

Сетевые средства ОС Unix

Телеконференции и "доски объявлений"

Видеоконференции

Стандарты конференц-связи

Доступ к распределенным базам данных

Информационная система Gopher

Информационная система WWW

Язык HTML

Языки и средства создания Web-приложений

Разделяемые виртуальные миры

Примеры телекоммуникационных сетей

Способы доступа к Internet

1. Структура территориальных сетей. Глобальная сеть Internet - самая крупная и единственная в своем роде сеть в мире. Среди глобальных сетей она занимает уникальное положение. Правильнее ее рассматривать как некоторую надсеть - объединение многих сетей, сохраняющих самостоятельное значение. Действительно, Internet не имеет ни четко выраженного владельца, ни национальной принадлежности. Любая сеть может иметь связь с Internet и, следовательно, рассматриваться как ее часть, если в ней используются принятые для Internet протоколы TCP/IP или имеются конверторы в протоколы TCP/IP. Практически все сети национального и регионального масштабов имеют выход в Internet.

Типичная территориальная (национальная) сеть имеет иерархическую структуру.

Верхний уровень - федеральные узлы, связанные между собой магистральными каналами связи. Магистральные каналы физически организуются на ВОЛС или на спутниковых каналах связи. Средний уровень - региональные узлы, образующие региональные сети. Они связаны с федеральными узлами и, возможно, между собой выделенными высоко- или среднескоростными каналами, такими, как каналы Т1, Е1, B-ISDN или радиорелейные линии. Нижний уровень - местные узлы (серверы доступа), связанные с региональными узлами преимущественно коммутируемыми или выделенными телефонными каналами связи, хотя заметна тенденция к переходу к высоко - и среднескоростным каналам. Именно к местным узлам подключаются локальные сети малых и средних предприятий, а также компьютеры отдельных пользователей. Корпоративные сети крупных предприятий соединяются с региональными узлами выделенными высоко - или среднескоростными каналами.

Иерархическая архитектура Internet может быть представлена так, как на рис. 6.1.

· Рис. 6.1. Иерархическая структура территориальной сети

Внутри каждой автономной системы (AS) используется некоторый единый внутренний протокол маршрутизации, например IGP. Между AS маршрутизация подчиняется внешним протоколам, например EGP.

2. Типичные услуги телекоммуникаций. Основные услуги телеком-муникационных технологий - электронная почта, передача файлов, телеконференции, справочные службы (доски объявлений), видеоконференции, доступ к информационным ресурсам (информационным базам) сетевых серверов, мобильная сотовая связь, компьютерная телефония.

3. Протоколы теледоступа. Специфика телекоммуникаций проявляется прежде всего в прикладных протоколах. Среди них наиболее известны протоколы, связанные с Internet, и протоколы ISO-IP (ISO 8473), относящиеся к семиуровневой модели открытых систем. К прикладным протоколам Internet относятся следующие:

Telnet - протокол эмуляции терминала, или, другими словами, протокол реализации дистанционного управления используется для подключения клиента к серверу при их размещении на разных компьютерах, пользователь через свой терминал имеет доступ к компьютеру-серверу;

FTP - протокол файлового обмена (реализуется режим удаленного узла), клиент может запрашивать и получать файлы с сервера, адрес которого указан в запросе;

HTTP (Hypertext Transmission Protocol) - протокол для связи WWW-серверов и WWW-клиентов;

NFS - сетевая файловая система, обеспечивающая доступ к файлам всех UNIX-машин локальной сети, т. е. файловые системы узлов выглядят для пользователя, как единая файловая система;

SMTP, IMAP, POP3 - протоколы электронной почты.

Указанные протоколы реализуются с помощью соответствующего программного обеспечения. Для Telnet, FTP, SMTP на серверной стороне выделены фиксированные номера протокольных портов.

В семиуровневой модели ISO используются аналогичные протоколы. Так, протокол VT соответствует протоколу Telnet, FTAM - FTP, MOTIS - SMTP, CMIP - SNMP, протокол RDA (Remote Database Access) предназначен для доступа к удаленным базам данных.

4. Электронная почта. Электронная почта (E-mail) - средство обмена сообщениями по электронным коммуникациям (в режиме off-line). Можно пересылать текстовые сообщения и архивированные файлы. В последних могут содержаться данные (например, тексты программ, графические данные) в различных форматах. В случае архивирования изображений возникает проблема выбора форматов кодирования. Функции клиента - составление, отправление, архивирование сообщений.

Разработан ряд альтернативных протоколов электронной почты для прикладного уровня. Наиболее популярны среди них протоколы SMTP в стеке протоколов TCP/IP и Х.400 в модели ISO. Расширение числа возможных кодировок и форматов данных по сравнению с SMTP сделано в MIME (Multipurpose Internet Mail Extensions). На их базе разработано программное обеспечение E-mail, способное работать в обоих протоколах. Оно включает программы почтовых серверов и клиентов. Применение MIME упрощает пересылку графических и звуковых файлов, реализацию шифрования и электронной подписи.

На ЭВМ пользователя должна быть установлена программа-клиент, поддерживающая названные выше функции создания, передачи и приема сообщений. На почтовом сервере, выделяемом в корпоративной или локальной сети, организуется промежуточное хранение поступающих сообщений. Связь индивидуальных пользователей с почтовым сервером осуществляется по протоколам IMAP или POP3. Для индивидуального пользователя, общающегося с другими абонентами по телефонной сети общего пользования, такое промежуточное хранение возможно в собственном компьютере, но тогда требуется либо круглосуточное включение компьютера, либо предварительная договоренность о времени связи.

В территориальных сетях почтовые сообщения проходят через ряд промежуточных федеральных или региональных узлов. В таких узлах устанавливается программное обеспечение (так называемый агент передачи сообщений), выполняющее функции сортировки и маршрутизации сообщений.

Примерами программных систем электронной почты, выполняющих все отмеченные функции E-mail, могут служить Lotus cc: mail, Microsoft Mail или Outlook Express. Они позволяют адресовать сообщения индивидуальному пользователю; на доску объявлений; на последовательный просмотр несколькими исполнителями с возможностями коррекции сообщения; поиск сообщений, пришедших в почтовый сервер, по контексту, по адресу, по времени отправки.

В сетях Netware на почтовом сервере можно использовать программное обеспечение MHS фирмы Novell, а клиентскими программами могут быть Mapi или Vim.

Комплекс программ UUCP (UNIX-to-UNIX Copy Program), поддерживающих модемную связь между UNIX-машинами, включает средства электронной почты (программа Mail) и телеконференций. Комплекс UUPC - эмуляция UUCP для операционной системы MS DOS. В этих комплексах имеется удобный графический пользовательский интерфейс, но можно работать и непосредственно с командами Mail.

В настоящее время при разработке многих программных систем предусматривается интерфейс со средствами электронной почты, клиентские программы E-mail стараются включать в Web-браузеры сети Internet, а также в такие прикладные программные системы, как АСУ, САПР, системы документооборота.

Письма в E-mail состоят из заголовка и тела (текста). В заголовке указывается кому предназначено письмо, от кого оно поступило, кому посланы копии, дата отправки, указатель ключа, по которому пользователь может определить ключ для декодирования текста. В протоколе IMAP (Internet Message Access Protocol) сначала клиенту передается заголовок, а текст остается на сервере, затем пользователь при желании может получить и весь текст. В протоколе POP3 при обращении к почтовому серверу на клиентский узел переписывается все сообщение.

Основные команды программ электронной почты (на примере программы Mail).

$ write <имя пользователя> - посылка сообщения на экран указанного пользователя в данной ЛВС;

$ mesg n - закрытие экрана для сообщений по E-mail;

$ mesg y - открытие экрана;

$ mail - чтение из почтового ящика (выделенного файла в почтовом сервере) сведений о количестве пришедших сообщений и переход в командный режим.

В командном режиме субкоманды начинаются с символа "?".

? p - вывод текущего сообщения;

? * - вывод всех пришедших сообщений;

? x - выход из Mail;

? q - выход с удалением прочитанных сообщений из почтового ящика (но предусмотрено сохранение этих сообщений в другом специальном файле с именем mbox);

? save <номер сообщения><имя файла> - сохранение сообщения в указанном пользователем файле;

? delete - удаление текущего сообщения из почтового ящика;

? mail - переход в режим подготовки сообщений внутри командного режима;

? edit - вызов редактора для работы с сообщениями;

~ <имя команды> - команда, помещаемая внутри текста сообщения при его наборе.

На рис. 6.2 в качестве примера приведена структура почтовой системы UUPC.

· Рис. 6.2. Структура программного обеспечения в системе электронной почты UUPC

5. Файловый обмен. Файловый обмен - доступ к файлам, распределенным по различным компьютерам. В сети Internet на прикладном уровне используется протокол FTP. Доступ возможен в режимах off-line и on-line. В режиме off-line посылается запрос к FTP-серверу, сервер формирует и посылает ответ на запрос. В режиме on-line осуществляется интерактивный просмотр каталогов FTP-cервера, выбор и передача нужных файлов. На ЭВМ пользователя нужен FTP-клиент.

|

Из за большого объема эта статья размещена на нескольких страницах:

1 2 3 4 5 6 |