Регламент подключения к защищенной сети передачи данных автоматизированной системы «Системы электронных паспортов транспортных средств (паспортов шасси транспортных средств) и электронных паспортов самоходных машин и других видов техники»

Москва 2017

СОДЕРЖАНИЕ

Обозначения и сокращения. 3

Общие положения. 4

Требования к подключению к ЗСПД АС СЭП.. 5

Порядок подключения к ЗСПД АС СЭП.. 6

Организационные требования. 7

Приложение к Регламенту подключения. 8

Обозначения и сокращения

Аббревиатура | Наименование |

NAT | Преобразование сетевых адресов (Network Address Translation) |

АРМ | Автоматизированное рабочее место |

АС СЭП | Автоматизированная система «Системы электронных паспортов транспортных средств (паспортов шасси транспортных средств) и электронных паспортов самоходных машин и других видов техники» |

ЗСПД | Защищенная сеть передачи данных |

ИС организации | Информационная система Участника СЭП, используемая для взаимодействия с СЭП |

ПАК | Программно-аппаратный комплекс |

ПК | Программный комплекс |

СКЗИ | Средства криптографической защиты информации |

СЭП | Системы электронных паспортов транспортных средств (паспортов шасси транспортных средств) и электронных паспортов самоходных машин и других видов техники |

ТЗ | Техническое задание |

ТП | Технический проект |

ФСБ | Федеральная служба безопасности |

ФСТЭК | Федеральная служба по техническому и экспортному контролю |

ЦУС | Центр управления сетью |

Участник СЭП | Организации-изготовители, включенные в Единый реестр[1], уполномоченные органы (организации), включенные в Единый реестр, администратор Систем электронных паспортов, владельцы транспортных средств (шасси транспортных средств), самоходных машин и других видов техники, органы государств-членов, уполномоченные на регистрацию транспортных средств, самоходных машин и других видов техники, органы государств-членов, осуществляющие в соответствии с национальным законодательством регистрационные действия подлежащих воинскому учету транспортных средств (шасси транспортных средств), самоходных машин и других видов техники, таможенные органы государств-членов, налоговые органы государств-членов, миграционные службы государств-членов, получатели и поставщики информации, в том числе органы (организации) государств-членов. |

Общие положения

Во исполнение требований нормативных правовых актов Российской Федерации в области обеспечения информационной безопасности для организации защищенного информационного обмена следует обеспечивать криптографическую защиту каналов связи, проходящих через неконтролируемую зону, в том числе по открытым общедоступным сетям.

Защищенная сеть передачи данных АС СЭП предназначена для безопасного взаимодействия Участников СЭП с АС СЭП.

Данный документ определяет требования, соответствие которым необходимо обеспечить Участникам СЭП, подключаемым к ЗСПД АС СЭП.

Требования к подключению к ЗСПД АС СЭП

Взаимодействие Участников СЭП с АС СЭП осуществляется посредством ЗСПД, обеспечивающей криптографическую защиту данных при взаимодействии по открытым общедоступным сетям.

На объектах информатизации Участника СЭП, подключаемых к ЗСПД АС СЭП, должны быть реализованы требования по обеспечению информационной безопасности, регламентируемые действующим законодательством.

В части организации криптографической защиты передаваемых данных существует ряд требований к подключению, зависящих от ряда таких факторов, как количество подключаемых АРМ/серверов, необходимость резервирования, тип передаваемой информации (наличие в передаваемых сведениях персональных данных), необходимость программной реализации, уже имеющихся в наличии у Участника СЭП решений этого же изготовителя криптографической продукции.

Уровень безопасности используемых СКЗИ определяется нормативными правовыми актами Российской Федерации в зависимости от типа передаваемой информации.

Для подключения Участника СЭП с ЗСПД АС СЭП может быть использована продукция следующих изготовителей криптографической продукции:

1. Технологии и Коммуникационные Системы»;

2. Безопасности»;

3. -Терра СиЭсПи».

Осуществляется централизованное управление и мониторинг СКЗИ силами АО «Электронный паспорт» (или организацией, уполномоченной АО «Электронный паспорт» на организацию подключения к ЗСПД АС СЭП)[2]. Подключаемый Участник СЭП на период действия технической поддержки передает полное управление СКЗИ специалистам АО «Электронный паспорт» (или организацией, уполномоченной АО «Электронный паспорт» на организацию подключения к ЗСПД АС СЭП).

Порядок подключения к ЗСПД АС СЭП

Порядок подключения Участников СЭП к ЗСПД АС СЭП, включает в себя следующие этапы:

· наличие у Участника СЭП ПК либо ПАК, необходимого для подключения к ЗСПД;

· направление запроса на подключение к ЗСПД АС СЭП;

· формирование поставщиком СКЗИ ключевого дистрибутива и передача его Участнику СЭП;

· настройка и подключение ПК или ПАК Участника СЭП к ЗСПД АС СЭП.

Для подключения к ЗСПД АС СЭП Участнику СЭП необходимо от имени уполномоченного лица организации Участника СЭП в АО «Электронный паспорт» на адрес электронной почты направить Заявка на подключение Участника СЭП к ЗСПД АС СЭП по форме Приложения №1.

После получения запроса АО «Электронный паспорт» принимает решение о необходимости предоставления дополнительных документов или уточнении предоставленной информации либо о подключении Участника СЭП к ЗСПД АС СЭП, о чем уведомляет его по электронной почте, указанной в заявке.

После принятия решения о подключении Участника СЭП (в зависимости от выбранного вида подключения) АО «Электронный паспорт» пересылает заявку в адрес организации, уполномоченной АО «Электронный паспорт» на организацию подключения к ЗСПД АС СЭП с уведомлением Участника СЭП.

Дальнейшее взаимодействие по подключению к ЗСПД АС СЭП (получению ключевого дистрибутива) осуществляется между Участником СЭП и организацией, уполномоченной АО «Электронный паспорт» на подключение к ЗСПД АС СЭП.

Для подключения к АС СЭП Участник СЭП самостоятельно или с привлечением Поставщика СКЗИ осуществляет настройку приобретённых СКЗИ в соответствии с эксплуатационной документацией.

АО «Электронный паспорт» имеет право отключения Участника СЭП от ЗСПД АС СЭП в случае прекращения доступа Участника СЭП к АС (исключение из Единого реестра, нарушение Участником СЭП условий Договора или положений настоящего Регламента).

Организационные требования к Участнику СЭП

Подключенный к АС СЭП Участник СЭП обязуется:

1) Не позднее чем за 2 (два) рабочих дня до проведения внутренних работ на стороне Участника СЭП, которые могут привести к недоступности криптооборудования, используемого для подключения к ЗСПД АС СЭП, оповещать АО «Электронный паспорт» (*****@***ru) о сроках проведения данных работ.

2) Своевременно, не позднее 2 (двух) рабочих дней после изменения, направлять в АО «Электронный паспорт» (*****@***ru) актуальную контактную информацию по ответственным за криптооборудование работникам Участника СЭП.

Приложение

к Регламенту подключения

Заявка на подключение Участника СЭП к ЗСПД АС СЭП

Наименование Участника СЭП | |||

Почтовый адрес | |||

Юридический адрес | |||

Контактные данные | Рабочий телефон | Мобильный телефон | Е-mail |

Адм. лицо, ответственное за подключение | |||

ФИО | |||

Сетевой инженер | |||

ФИО | |||

Лицо, ответственное за ИБ | |||

ФИО | |||

Объект подключения | Адрес | Этаж | Помещение |

Предпочтительная типовая схема подключения согласно рисунку 1, 2 или 3 | 1 | 2 | 3 |

Наличие и тип имеющегося для подключения ПАК или ПК (ViPNet, АПКШ Континент, | |||

Лицензионные номера | |||

Заводской номер | |||

Потребность в закупке ПАК или ПК (ViPNet, АПКШ Континент, С-Терра) | |||

Сетевые параметры подключения | Наименование параметра | IP адрес/маска | |

Ip-адрес внешнего интерфейса криптошлюза. Может быть как из частного, так и из публичного адресного пространства. В случае отказоустойчивого кластера должны быть выделены 3 адреса одной подсети. | ip_1 | ||

ip_2 | |||

ip_3 | |||

Ip-адрес криптошлюза по умолчанию в сети, в которую включается внешний интерфейс криптошлюза. | ip_gateway_external | ||

Публичный ip-адрес NAT-трансляции в сети Интернет, через который осуществляется доступ к внешнему интерфейсу криптошлюза. Указывается в случае использования частного ip-адреса на внешнем интерфейсе криптошлюза при подключении через сеть Интернет. | ip_firewall_nat | ||

Ip-адрес внутреннего интерфейса криптошлюза. В случае отказоустойчивого кластера должны быть выделены 3 ip-адреса одной подсети. Ip_external и ip_internal обязательно должны принадлежать разным подсетям. | ip_internal_1 | ||

ip_internal_2 | |||

ip_internal_3 | |||

Ip-адрес криптошлюза для доступа к внутренним ресурсам. Указывается в случае нахождения АРМ и (или) ИС Участника СЭП и внутреннего интерфейса криптошлюза в разных сетях. | ip_gateway_internal | ||

Ip-адрес ИС Участника СЭП, которая будет взаимодействовать через ЗСПД, либо ip-адрес устройства NAT-трансляции, через который осуществляется взаимодействие АРМ и (или) ИС Участника СЭП. | ip_nat | ||

Прошу подключить к ЗСПД АС СЭП.

Типовые варианты подключения Участника СЭП:

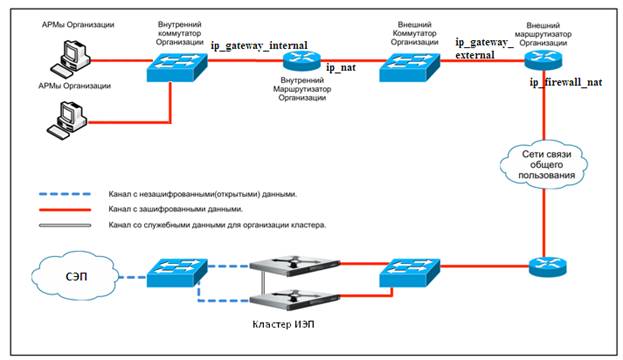

Рисунок 1 – Взаимодействие Участника СЭП с СЭП с использованием ПК при условии работы в защищаемом сегменте от 1 до 5 АРМ.

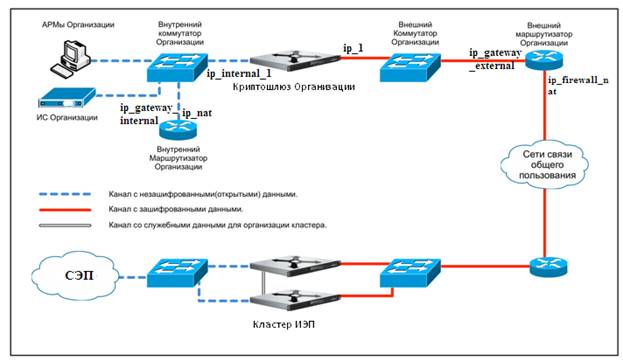

Рисунок 2 - Взаимодействие Участника СЭП с СЭП с использованием ПАК при условии работы в защищаемом сегменте от 6 и более АРМ и (или) ИС Участника СЭП.

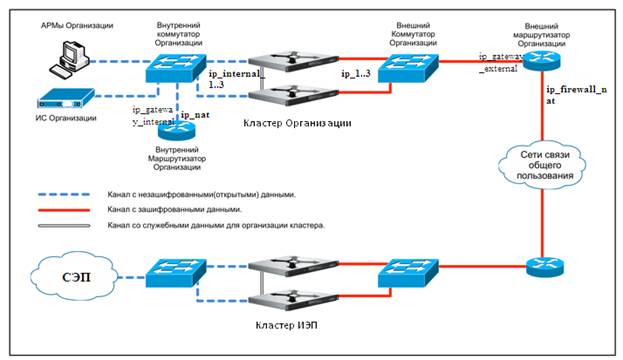

Рисунок 3 - Взаимодействие Участника СЭП с СЭП с использованием ПАК при условии работы в защищаемом сегменте от 6 и более АРМ и (или) ИС Участника СЭП с обеспечением отказоустойчивости.

Лист регистрации изменений

Изм. | Номера листов (страниц) | Всего листов (страниц) в докум. | № докум. | Входящий № сопрово- дительного документа и дата | Подпись | Дата | |||

изменён-ных | заменен-ных | новых | изъятых | ||||||

[1] Единый реестр уполномоченных органов (организаций) государств-членов ЕАЭС и организаций-изготовителей транспортных средств (шасси транспортных средств), самоходных машин и других видов техники, осуществляющих оформление паспортов транспортных средств (паспортов шасси транспортных средств) и паспортов самоходных машин и других видов техники, в том числе оформление электронных паспортов транспортных средств (паспортов шасси транспортных средств) и электронных паспортов самоходных машин и других видов техники.

[2] Только для оборудования изготовителей криптографической продукции Технологии и Коммуникационные Системы» и безопасности».