5 ЭФФЕКТИВНОСТЬ ЗАЩИТЫ ИНФОРМАЦИИ И МЕТОДОЛОГИЯ ЕЕ

РАСЧЕТА

Первым шагом в создании системы информационной безопасности должен стать анализ угроз как реальных (действующих в данный момент), так и потенциальных (способных к проявлению в будущем). По результатам анализа рисков с использованием критериев оптимизации формируются требования к системе безопасности конкретного предприятия и объекта в конкретной обстановке. Завышение требований неизменно ведет к неоправданным расходам, занижение - к возрастанию вероятности реализации угроз. При построении системы защиты разработчик выбирает и объединяет объекты защиты и средства противодействия из возможных.

Различают следующие модели защиты технических средств и объектов от утечки информации и НСД: модель элементарной защиты, модель многозвенной защиты, модель многоуровневой защиты.

Модель элементарной защиты. В общем случае простейшая модель элементарной защиты любого предмета может иметь вид, представленный на рисунке 2.

|

Рисунок 2 - Модель элементарной защиты: 1 - предмет защиты; 2 - преграда

Данная модель предполагает, что предмет защиты помещен в замкнутую и однородную защитную оболочку, называемую преградой. Прочность защиты зависит от свойств преграды. Принципиальную роль играет способность преграды противостоять попыткам преодоления ее нарушителем. Свойство предмета защиты 1 - способность привлекать его владельца и потенциального нарушителя. Привлекательность предмета защиты заключается в его цене. Это свойство предмета защиты широко используется при оценке защищенности информации в вычислительных системах. При этом считается, что прочность созданной преграды достаточна, если стоимость ожидаемых затрат на ее преодоление потенциальным нарушителем превышает стоимость защищаемой информации.

При количественной оценке параметров защиты существует два подхода. Первый подход, как уже было отмечено выше, предполагает, что прочность созданной преграды достаточна, если стоимость ожидаемых затрат на ее преодоление потенциальным нарушителем превышает стоимость защищаемой информации.

Другой подход к оценке прочности преграды основан на свойстве информации со временем терять свою ценность или устаревать, тогда за условие достаточности защиты принимается превышение времени на преодоление

преграды нарушителем над временем защиты информации.

Введем следующие обозначения:

Рзи - вероятность непреодоления преграды нарушителем (прочность преграды);

Тж - время жизни информации;

Тп - ожидаемое время преодоления преграды нарушителем;

Рпр - вероятность преодоления преграды нарушителем за время меньшее, чем время жизни (Тж);

Робх - вероятность обхода преграды нарушителем.

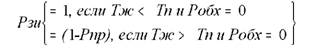

Тогда

(1)

Для реального случая, когда Тж > Тп и Робх > 0, прочность защиты можно представить в следующем виде:

Рзи = (1 - Рпр ) (1 - Робх )

Однако эта формула справедлива для случая, когда нарушителей двое, т. е. когда один преодолевает преграду, а второй ее обходит. Но в исходной модели поведения потенциального нарушителя принято, что нарушитель будет в единственном числе и ему известны прочность преграды и сложность пути ее обхода. Поскольку одновременно по двум путям он идти не сможет, он выберет один из них - наиболее простой, т. е. по логической формуле «ИЛИ», следовательно, прочность преграды после определения и сравнения величин (1- Рпр) и (1 - Робх) будет равна наименьшему значению одной из них, т. е.

Рзи = mi n{ ( 1 - Рпр ) , ( 1 - Ро&) } (2)

В качестве примера прочности элементарной защиты, рассчитываемой по формуле (2), может быть названа криптографическая защита информации, где изменение Рпр может определяться путем оценки вероятности подбора кода ключа, с помощью которого можно дешифровать закрытую данным способом информацию. Эту величину можно определить по формуле

|

где п - число попыток подбора кода;

А - число символов в выбранном алфавите кода ключа;

S - длина кода ключа в количестве символов.

Величина Робх будет зависеть от выбранного метода шифрования, способа применения, полноты перекрытия текста информации, существующих методов криптоанализа, а также от способа хранения действительного значения кода ключа и периодичности его замены на новое значение. Возможны и другие обстоятельства, влияющие на вероятность обхода криптографической защиты. Выбор и определение Робх сначала можно проводить экспертным путем на основе опыта специалистов. При Робх = 1 защита теряет всякий смысл.

|

Если у одной преграды может быть несколько путей обхода, то выражение (2) примет следующий вид:

|

где к - число путей обхода преграды.

В том случае, когда информация, подлежащая защите, не устаревает, или периодически обновляется, обычно применяется постоянно действующая преграда, обладающая свойствами обнаружения и блокировки доступа нарушителя к объекту защиты. В качестве такой защиты могут быть применены человек или специальная автоматизированная система обнаружения под управлением человека.

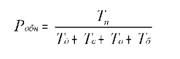

Принцип работы автоматизированной преграды основан на том, что в ней блоком управления производится периодический контроль датчиков обнаружения нарушителя. Далее необходимо время на выработку сигнала тревожной сигнализации, определение охраной места доступа и организации блокировки доступа нарушителя. Таким образом, вероятность обнаружения и блокировки несанкционированных действий нарушителя можно представить в виде

(4)

где Тд - период просмотра датчиков;

|

Тс - время срабатывания сигнализации; То - время определения места доступа; Тб - время блокировки доступа.

Если обозначить сумму Тд + Тс + То + Тб через величину Тобн - т. е. время обнаружения и блокировки НСД, тогда

|

(5)

Таким образом, расчет прочности преграды со свойствами обнаружения и блокировки производится следующим образом:

(6)

|

|

(7)

где X - интенсивность отказов группы технических средств, составляющих систему обнаружения и блокировки НСД;

t - рассматриваемый интервал времени функционирования системы. С учетом возможного отказа системы контроля прочность преграды определяется по формуле

|

Одним из возможных путей обхода системы обнаружения и блокировки НСД может быть возможность скрытного отключения нарушителем системы обнаружения и блокировки (например, путем обрыва или замыкания контрольных цепей, подключения имитатора контрольного сигнала, изменения диаграммы сбора сигналов и т. д.). Вероятность такого рода событий определяется в пределах от 0 до 1 методом экспертных оценок на основе анализа принципов построения и работы системы.

Таким образом, прочность преграды является достаточной, если ожидаемое время преодоления ее нарушителем больше времени жизни предмета защиты или больше времени обнаружения и блокировки его доступа при отсутствии путей скрытого обхода этой преграды.

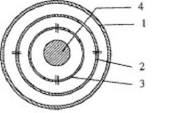

Модель многозвенной защиты. На практике в большинстве случаях защитный контур состоит из нескольких, соединенных между собой преград с различной прочностью. Такая модель называется многозвенной, она представлена на рисунке 3.

|

Рисунок 3 - Модель многозвенной защиты: 1, 2, 3 - преграды; 4 - предмет

защиты

Примером такого предмета защиты может служить помещение, в котором хранится аппаратура. В качестве преград с различной прочностью могут служить стены, потолок, пол, окна и замок на двери. Кроме того, в контур защиты в качестве его звеньев войдут еще система контроля доступа в помещение, средства защиты от побочного электромагнитного излучения, шифрование и. т.д.

Выражение прочности многозвенной защиты имеет следующий вид:

|

(9)

где Рзш - прочность i-ой преграды.

Если прочность слабейшего звена удовлетворяет предъявленным требованиям контура защиты в целом, то возникает вопрос об избыточности прочности на остальных звеньях данного контура.

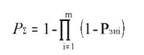

Модель многоуровневой защиты. В ответственных случаях при повышенных требованиях к защите применяется многоуровневая защита, когда преграда дублируется еще одной и более преградами. Причем все дополнительные преграды должны перекрывать то же количество или более возможных каналов НСД. Модель такой преграды представлены на рисунке 4.

|

Рисунок 4 - Модель многоуровневой защиты: 1, 2, 3 - 1-й, 2-й, 3-й контуры

защиты; 4 - предмет защиты

Тогда суммарная прочность дублированных преград будет определяться по формуле

|

где i = 1, ..., т - порядковый номер преграды; т - число дублированных преград;

Рзш - прочность i-ой преграды.

Таким образом, задачей защиты является создание единой системы взаимосвязанных преград, перекрывающих с гарантированной прочностью в соответствии с моделью потенциального нарушителя количество возможных каналов НСД и взаимодействий, представляющих угрозу безопасности информации.