Организация самостоятельной работы студентов по дисциплине «Информационная безопасность»

МИНИСТЕРСТВО ОБРАЗОВАНИЯ И НАУКИ РФ

ФЕДЕРАЛЬНОЕ ГОСУДАРСТВЕННОЕ

ОБРАЗОВАТЕЛЬНОЕ УЧРЕЖДЕНИЕ

СРЕДНЕГО ПРОФЕССИОНАЛЬНОГО ОБРАЗОВАНИЯ

«Красногорский государственный колледж»

|

Организация самостоятельной

работы студентов

по дисциплине

«Информационная безопасность»

Красногорск

2011

Министерство образования и науки рф

Федеральное ГОСУДАРСТВЕННОЕ ОБРАЗОВАТЕЛЬНОЕ УЧРЕЖДЕНИЕ

СРЕДНЕГО ПРОФЕССИОНАЛЬНОГО ОБРАЗОВАНИЯ

КРАСНОГОРСКИЙ ГОСУДАРСТВЕНННЫЙ КОЛЛЕДЖ

УЧЕБНО – МЕТОДИЧЕСКИЙ КОМПЛЕКТ

Организация самостоятельной

работы студентов

по дисциплине ИНФОРМАЦИОННАЯ БЕЗОПАСНОСТЬ

для специальности: 230105 Программное обеспечение вычислительной техники и автоматизированных систем

2011

СОДЕРЖАНИЕ

ВВЕДЕНИЕ. 4

Раздел 1. Перечень теоретических вопросов по дисциплине Информационная безопасность. 6

1.1 Основные понятия и определения, эволюция подходов к обеспечению Информационной безопасности. 6

1.2 Информационные, программно-математические и организационные угрозы. 6

1. 3 Защита от несанкционированного доступа, модели и основные принципы защиты информации. 6

1.4 Компьютерные вирусы и антивирусные программы.. 7

1.5 Защита от утечки информации по техническим каналам. 7

1.5.1 Криптографические методы защиты информации. 7

1.5.2 Проблемы защиты информации в сетях ЭВМ.. 8

Раздел 2. Перечень тем рефератов по дисциплине. 10

2.1 Оформление реферата по ГОСТу. 11

2.1.1.Содержание и структура реферата. 11

2.1.2 Оформление реферата. 12

Раздел 3. Практические задания. 15

Задание № 2. «Информационные и иные угрозы». 15

Задание №3. «Организация защиты информации». 16

Задание №4. «Удаленное администрирование в сети». 16

Задание №5. «Безопасность автоматизированной информационной системы». 17

Задание № 6. «Антивирусная безопасность». 18

Задание № 7. «Антивирусные программы». 18

Задание №8. «Обеспечение технической безопасности. 19

Задание №9. «Организационное обеспечение информационной безопасности. 20

Задание №10. «Правовое обеспечение информационной безопасности». 20

4. Вопросы для подготовки к экзаменам. 21

4.1 Перечень теоретических вопросов. 21

4.2 Перечень практических вопросов. 23

ВВЕДЕНИЕ

Самостоятельная работа студентов составляет основу современного образования. При этом специфика данной формы обучения является сложной проблемой в организации учебного процесса студентов. Самостоятельная работа студентов является одним из основных методов освоения учебных дисциплин и овладения навыками профессиональной и научно-исследовательской деятельности.

Дисциплина «Информационная безопасность» направлена на формирование у студентов системных знаний по проблеме обеспечения комплексной защиты информационных ресурсов и управлению информационными рисками, а также практических навыков безопасной работы в информационных системах.

Дисциплина «Информационная безопасность» базируется на дисциплинах «Алгоритмизация и программирование», «Информационные технологии в профессиональной деятельности», «Архитектура ЭВМ» и курсе высшей математики. Из курса высшей математики необходимо знание раздела «Булева алгебра».

Данное методическое пособие предназначено для внеаудиторной самостоятельной работы студентов изучающих дисциплину «Информационная безопасность» специальности «Программное обеспечение ВТ и АС».

Цели работы:

1. Вовлечение студентов в самостоятельную работу по углублению и совершенствованию знаний по Безопасности и управлению доступом в информационных системах.

2. Развитие умений студентов работать самостоятельно.

3. Развитие навыков самостоятельной работы с дополнительной литературой.

4. Повышение творческого потенциала студентов при изучении дисциплины.

5. Стимулирование познавательного интереса студентов к учебной дисциплине «Безопасность и управление доступом в информационных системах».

6. Закрепление знаний, умений и навыков.

7. Выработка способности логического осмысления самостоятельно полученных знаний.

Пособие состоит из 4 разделов.

Раздел 1 содержит 54 теоретических вопроса для самостоятельного изучения по всему учебному курсу. Во 2 разделе приведен перечень из 25 тем рефератов по дисциплине «Информационная безопасность». В разделе 3 приводится комплект заданий практического характера, задач и упражнений. Раздел 4 содержит перечень теоретических и практических вопросов для подготовки к экзаменам.

Учебное пособие может быть использовано студентами для самостоятельного освоения курса «Информационная безопасность», а также при подготовке к сдаче экзамена.

В данной работе используются несколько вариантов индивидуальных работ. Каждый вариант в начале семестра закрепляется за каждым конкретным студентом, и в течение семестра он работает только по этому варианту.

Оценка по предмету учитывает баллы за индивидуальные самостоятельные задания, выполненные за семестр.

Критерии оценки за самостоятельную работу:

ü Степень выполнения заданий работы;

ü Степень соответствия результатов работы заданным требованиям;

ü Срок сдачи каждого задания соответствует окончанию изучения темы задания по КТП.

Требования к выполнению практических заданий и сдаче отчёта:

1. Ответы на вопросы и задания оформляются в отдельной папке;

2. На вопросы отвечать кратко;

3. Отчёт преподавателю сдаётся в установленный срок;

4. В отчёте отметить индивидуальный номер задания(№ по журналу).

Раздел 1. Перечень теоретических вопросов по дисциплине Информационная безопасность

1.1 Основные понятия и определения, эволюция подходов к обеспечению Информационной безопасности

1. Информация. Информационная сфера.

2. Информационная безопасность.

3. Национальные интересы и безопасность России.

4. Методы обеспечения информационной безопасности.

5. Информационные ресурсы.

1.2 Информационные, программно-математические и организационные угрозы.

1. Информационная война. Информационное оружие.

2. Угрозы безопасности России

3. Угрозы безопасности АСОД.

1. 3 Защита от несанкционированного доступа, модели и основные принципы защиты информации

1. Интегральная безопасность.

2. Угрозы безопасности АСОД.

3. Стандарты в области ИБ.

4. Показатели защищенности СВТ

5. Защита Информации в АСОД.

6. Методы и системы защиты информации.

7. Виды доступа. Уровни доступа Контроль доступа.

8. Автоматизированная система, как объект информационной защиты.

9. Основные методы и приемы защиты от несанкционированного доступа.

1.4 Компьютерные вирусы и антивирусные программы

1. Проблема вирусного заражения программ.

2. Классификация вирусов.

3. Способы заражения программ.

4. Структура современных вирусных программ.

5. Перспективные методы антивирусной защиты.

6. Основные классы антивирусных программ.

1.5 Защита от утечки информации по техническим каналам

1.5.1 Криптографические методы защиты информации

1. Криптология. Этапы развития. Стеганография.

2. Шифрование заменой (подстановка). Шифр Цезаря. Шифр Атбаш

3. Квадрат Полибия

4. Афинные криптосистемы

5. Моноалфавитная подстановка.

6. Полиалфавитная подстановка.

7. Таблица Вижинера.

8. Квадрат Бьюфорта.

9. Монофоническая замена

10. Полиалфавитная подстановка.

11. Система Плейфера.

12. Шифрование методом перестановки.

13. Шифрование с помощью аналитических преобразований

14. Шифрование методом гаммирования.

15. Система с открытым ключом.

16. Электронно-цифровая подпись

17. Электронно-цифровая подпись и приемы хеширования.

1.5.2 Проблемы защиты информации в сетях ЭВМ

1. Цели, функции и задачи защиты информации в сетях ЭВМ

2. Архитектура механизмов защиты в сетях

3. Межсетевые экраны – брандмауэры. Прокси (Proxy) серверы.

4. Перехват вывода на экран, перехват ввода с клавиатуры.

5. Перехват и обработка файловых операций

6. Защита информации от копирования.

7. Защита программ от дисассемблирования.

8. Защита программ в оперативной памяти.

9. Приемы работы с защищенными программами.

1.6. Организационно-правовое обеспечение ИБ

1. Организационно-правовое обеспечение ИБ

2. Организационная защита информации.

3. Комплексное обеспечение безопасности.

4. Правовые основы защиты информации

Раздел 2. Перечень тем рефератов по дисциплине

1. Проблемы информационной безопасности.

2. Основные критерии классификации угроз информационной безопасности..

3. Наиболее распространенные угрозы доступности.

4. Вредоносное программное обеспечение.

5. Основные угрозы целостности.

6. Основные угрозы конфиденциальности.

7. Основные угрозы доступности.

8. Стандарт ISO/IEC 15408 "Критерии оценки безопасности информационных технологий".

9. Административный уровень информационной безопасности.

10. Программа безопасности. Пример для предприятия.

11. Управление рисками.

12. Основные программно-технические меры.

13. Идентификация и аутентификация.

14. Управление доступом.

15. Протоколирование и аудит.

16. Шифрование.

17. Алгоритмы шифрования.

18. Контроль целостности и Цифровые сертификаты.

19. Экранирование.

20. Классификация межсетевых экранов.

21. Туннелирование и управление доступом.

22. Информационная безопасность личности, общества, государства

23. Обеспечение информационной безопасности в сетях IP

24. Стандартизация в области информационной безопасности в сетях передачи данных

25. Стратегия обеспечения Информационной Безопасности предприятия

2.1 Оформление реферата по ГОСТу

Реферат, как и любой документ пишется и оформляется в соответствии с определенными стандартами, в России — ГОСТов. Не обременяя студента различными стандартами, перечислим основные правила написания и оформления рефератов с примерами.

Выбор темы реферата

Тема реферата обычно выбирается из общего списка и согласовывается с преподавателем. Тема должна быть интересной студенту. При работе над рефератом рекомендуется использовать не менее 4—5 источников.

2.1.1.Содержание и структура реферата

Процесс работы лучше разбить на следующие этапы:

· Определить и выделить проблему

· На основе первоисточников самостоятельно изучить проблему

· Провести обзор выбранной литературы

· Логично изложить материал

Рекомендуемая структура реферата

Введение — излагается цель и задачи работы, обоснование выбора темы и её актуальность. Объём: 1—2 страницы.

Основная часть — точка зрения автора на основе анализа литературы по проблеме. Объём: 12—15 страниц.

Заключение — формируются выводы и предложения. Заключение должно быть кратким, четким, выводы должны вытекать из содержания основной части. Объём: 1—3 страницы.

Список используемой литературы (не менее 5 источников).

В реферате могут быть приложения в виде схем, анкет, диаграмм и прочего. В оформлении реферата приветствуются рисунки и таблицы.

2.1.2 Оформление реферата

Оформление текста:

• печать на одной стороне листа формата A4;

• поля страницы стандартные (левое – 3 см, правое – 1,5 см, нижнее – 2 см, верхнее – 2 см );

• выравнивание по ширине;

• междустрочный интервал – 1,5;

• абзац – 1,25 (Формат – Абзац – Первая строка – Отступ);

• шрифт – Times New Roman, размер шрифта – 14 пт ;

• ВВЕДЕНИЕ, ЗАКЛЮЧЕНИЕ, СПИСОК ИСПОЛЬЗУЕМОЙ ЛИТЕРАТУРЫ оформляются полужирным шрифтом с выравниванием по центру без переносов и точки в конце заголовка;

• заголовки разделов нумеруются цифрами и оформляются полужирным шрифтом с выравниванием по левому краю без точки после последней цифры и точки в конце заголовка;

• Обычно: 1 заголовок — шрифт размером 16 пунктов, 2 заголовок - шрифт размером 14 пунктов, 3 заголовок - шрифт размером 14 пунктов, курсив

• расстояние между заголовками главы или параграфа и последующим текстом должно быть равно двум интервалам.

• название темы реферата на титульном листе оформляется тем же шрифтом, что и другие заголовки, но с включенной функцией Caps Lock ;

• для передачи греческого языка используется панель Вставка – Символ, для передачи древнерусских букв – стандартный шрифт Lucida Sans Unicode, в наборе символов которого есть ять, фита и юсы.

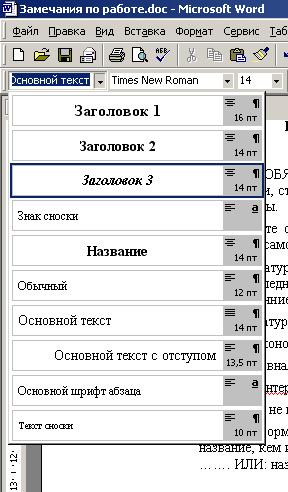

Чтобы после оформления работы получить автоматическое оглавление, необходимо проставить названия глав как «Заголовок 1», «Заголовок 2», «Заголовок 3»( см. рисунок 1):

Рисунок 1. Изменение стиля заголовков

Текст печатается на одной стороне страницы; сноски и примечания обозначаются либо в самом тексте, так [3, с. 55-56], либо внизу страницы1. Для оформления сносок и примечаний используются стандартные средства Microsoft Word:

1Синкевич договоры, направленные на урегулирование вопросов гражданства. — М.: Проспект, 2000. — с. 55—56.

Все страницы нумеруются, начиная с титульного листа; цифру номера страницы ставят снизу справа страницы; на титульном листе номер страницы не ставится. Каждый новый раздел начинается с новой страницы.

Приветствуется соблюдение правил типографики.

Титульный лист реферата, оглавление

Вверху указывается полное наименование учебного заведения. В среднем поле указывается название темы реферата без слова «тема» и кавычек.

Ниже по центру заголовка, указывается вид работы и учебный предмет (например, реферат по литературе).

Еще ниже, ближе к правому краю титульного листа, указывается ФИО студента. Еще ниже — ФИО и должность руководителя и, если таковые были, консультантов. В нижнем поле указывается город и год выполнения работы (без слова «год»).

Оглавление размещается после титульного листа, в котором приводятся все заголовки работы и указываются страницы, с которых они начинаются. Заголовки оглавления должны точно повторять заголовки в тексте.

Оформление списка используемой литературы

Список литературы должен быть свежим, источники 5—7 летней давности, редко можно использовать ранние труды, при условии их уникальности.

Источники указываются в следующем порядке:

1. законодательная литература, если есть;

2. основная и периодическая;

3. интернет-источники, если есть.

Раздел 3. Практические задания

Задание № 1. «Безопасность информационных систем»

Вопросы:

1. Что вы представляете под безопасностью информационный системы.

2. Что относиться к основным характеристикам защищаемой информации?

3. Что вы отнесете к информации ограниченного доступа?

4. По каким направлениям будет осуществляться дальнейшее развитие системы безопасности?

Задание:

Определите в каких формах представлена информация на вашей домашней ЭВМ. Опишите, как обеспечивается информационная безопасность вашей ПЭВМ и отвечает ли современным требованиям развития систем безопасности.

Задание № 2. «Информационные и иные угрозы»

Вопросы:

1. Что такое угроза безопасности информации.

2. Приведите примеры программно-математических угроз.

3. Какие организационные угрозы вы знаете. Приведите примеры.

4. Как по вашему мнению возможна утечка информации по физическому каналу в аудиториях информатики филиала?

Задание:

Определите и классифицируйте угрозы безопасности вашего домашнего ПЭВМ.

Задание №3. «Организация защиты информации»

Вопросы:

1. Какие модели защиты информации вы знаете и их основные достоинства и недостатки?

2. Приведите примеры организации защиты информации (см. Таблицу 1)?

Таблица 1. Виды информационного пространства для организации защиты информации по вариантам

№ варианта | Вид информационного пространства для защиты |

1, 5, 9 ,13 | Корпоративная сеть |

2, 6, 10,14 | Локальная сеть |

3, 7, 11,15 | Сеть Internet |

4, 8, 12,16 | Файловая система |

Задание:

В приведенном вами примере организации защиты информации найдите недостатки системы, предложите пути их устранения.

Задание №4. «Удаленное администрирование в сети»

Вопросы:

1. Какие способы аутентификации пользователей могут применяться в компьютерных системах?

2. В чем заключаются недостатки парольной аутентификации и как она может быть усилена?

3. Какова недостатки межсетевых экранов вы можете привести?

4. В чем сущность удаленного администрирования?

Задание:

Предложите схему удаленного администрирования сети филиала. Выбор схемы и соответствующего ПО обоснуйте.

Задание №5. «Безопасность автоматизированной информационной системы»

Вопросы:

1. В чем состоит предмет и объекты защиты информации в АСОД?

2. Что такое надежность информации и ее уязвимость?

3. Перечислите каналы несанкционированного получения информации в АСОД?

4. Каковы методы подтверждения подлинности пользователей и разграничения их доступа к компьютерным ресурсам?

5. Перечислите методы идентификации и установления подлинности субъектов и различных объектов.

6. В чем состоят задачи информационной целостности?

7. Что значит разграничение и контроль доступа к информации?

8. Какие имеются методы и средства защиты информации от случайных воздействий?

Задание:

Опишите каким образом осуществлено разграничение доступа к информационным ресурсам на вашей ПЭВМ, в случае отсутствия его обоснуйте.

Задание № 6. «Антивирусная безопасность»

Вопросы:

1. В чем состоит проблема вирусного заражения программ?

2. Приведите пример современного вируса, способы его обнаружения и наносимый ущерб?

3. Какие вредоносные программные закладки кроме вирусов вам известны?

4. Какие существуют методы борьбы с компьютерными вирусами?

Задание:

Раскройте сущность приведенного вируса.

№ варианта | Вид вируса |

1, 5, 9 ,13 | Стелс-вирус |

2, 6, 10,14 | Boot - вирус |

3, 7, 11,15 | Макровирус |

4, 8, 12,16 | Вирус-червь |

Задание № 7. «Антивирусные программы»

Вопросы:

1. Какие основные антивирусные программы вы знаете, кратко охарактеризуйте их.

2. Каким образом происходит лечение зараженных дисков?

3. Что такое программа – полифаг?

4. Что такое программа - детектор?

Задание:

Опишите антивирусные программы, которые вы использовали и используете в данный момент. Ваш выбор обоснуйте.

Задание №8. «Обеспечение технической безопасности»

Вопросы:

1. В чем заключается проблема обеспечения технической безопасности?

2. Приведите примеры отказа аппаратного обеспечения, создающего угрозу информационной безопасности.

3. В чем заключается сущность резервного копирования информации?

4. Какое программное и техническое обеспечение применяется при дублировании информации?

5. Каковы основные аспекты восстановления удаленной информации?

6. Опишите основные программы для восстановления информации?

7. В чем заключается необходимость разбивки жесткого диска на логические и каким программным обеспеченьем можно это произвести?

Задание:

Приведите примеры, когда вам приходилось восстанавливать удаленную информацию. Опишите и обоснуйте логическую разбивку вашего жесткого диска.

Задание №9. «Организационное обеспечение информационной безопасности»

Вопросы:

1. Что входит в понятие организационного обеспечения?

2. Приведите примеры и укажите области применения.

3. Какие основные виды организационного обеспечения безопасности используются в работе филиала.

Задание:

Определите какие организационные меры вы используете в своем быту, приведите примеры использования в учебном процессе.

Задание №10. «Правовое обеспечение информационной безопасности»

Вопросы:

1. Приведите основные законодательные и нормативные документы?

2. Каким образом можно их классифицировать?

3. Каковы перспективы дальнейшего развития в этой области вы видете?

Задание:

Определите какими нормативными документами ограничен круг задач, решаемых вами с использованием вашей домашней ПЭВМ.

4. Вопросы для подготовки к экзаменам

4.1 Перечень теоретических вопросов

1. Информация. Информационная сфера. Информационная безопасность.

2. Национальные интересы и безопасность России.

3. Методы обеспечения информационной безопасности.

4. Информационные ресурсы.

5. Информационная война. Информационное оружие.

6. Угрозы безопасности России

7. Интегральная безопасность.

8. Угрозы безопасности АСОД.

9. Стандарты в области ИБ.

10. Показатели защищенности СВТ.

11. Защита Информации в АСОД.

12. Методы и системы защиты информации.

13. Виды доступа. Уровни доступа Контроль доступа.

14. Автоматизированная система, как объект информационной защиты.

15. Основные методы и приемы защиты от несанкционированного доступа.

16. Проблема вирусного заражения программ. Классификация вирусов. Способы заражения программ.

17. Структура современных вирусных программ.

18. Перспективные методы антивирусной защиты. Основные классы антивирусных программ.

19. Криптографические методы защиты информации.

20. Криптология. Этапы развития. Стеганография.

21. Шифрование заменой (подстановка)

22. Шифр Цезаря. Шифр Атбаш

23. Квадрат Полибия

24. Афинные криптосистемы

25. Моноалфавитная подстановка.

26. Полиалфавитная подстановка.

27. Таблица Вижинера.

28. Квадрат Бьюфорта.

29. Монофоническая замена

30. Система Плейфера.

31. Шифрование методом перестановки

32. Шифрование с помощью аналитических преобразований

33. Шифрование методом гаммирования.

34. Система с открытым ключом.

35. Электронно-цифровая подпись и приемы хеширования.

36. Проблемы защиты информации в сетях ЭВМ. Архитектура механизмов защиты в сетях

37. Цели, функции и задачи защиты информации в сетях ЭВМ

38. Межсетевые экраны – брандмауэры.. Прокси (Proxy) серверы.

39. Организационно-правовое обеспечение ИБ

40. Комплексное обеспечение безопасности.

4.2 Перечень практических вопросов

· Дешифрация сообщения различными шифрами:

· Шифрование заменой (подстановка)

· Шифр Цезаря. Шифр Атбаш

· Квадрат Полибия

· Афинные криптосистемы

· Моноалфавитная подстановка.

· Полиалфавитная подстановка.

· Таблица Вижинера.

· Квадрат Бьюфорта.

· Монофоническая замена

· Система Плейфера.

· Шифрование методом перестановки

ЛИТЕРАТУРА

1. Указ Президента РФ № 000 «О мерах по соблюдению законности в области разработки, производства, реализации и эксплуатации шифровальных средств, а также предоставлении услуг в области шифрования информации», 03.04.95

2. Федеральный Закон «Об информации, информатизации и защите информации». Собрание законодательсьва Российской Федерации 20.02.1995г.:Официальное издание. – М.: Юридическая литература; Администрация Президента Российской Федерации, 1995.

3. и др. Проблема информационной безопасности. Учебно-методическое пособие УМО в области ИБ. – М.: ИКСИ-2004г.

4. Масленников криптография. – СПб.: БХВ-Петербург, 2003

5. Мельников информации в автоматизированных системах. - М.:.Финансы и статистика, 2003.-368с..ил.

6. , Осипян в задачах и упражнениях. - М.: Гелиос АРВ, 2004

7. , «Информационная безопасность». Учебное пособие для студентов учреждений среднего проф. Образования. – М.: ФОРУМ: ИНФРА-М, 2002. – 368С.: ил. - (Серия «Профессиональное образование»).

8. Практическая криптография: алгоритмя и их применение / , - М.: СОЛОН-Пресс, 2002

9. IBM для пользователя. Краткий курс – М.:ИНФРА-М, 1998.

10. Разрушающее программное воздействие. - М.:ЭДЕЛЬ, 1993.