Список ACL с добавленным к нему идентификатором владельца называют характеристиками безопасности.

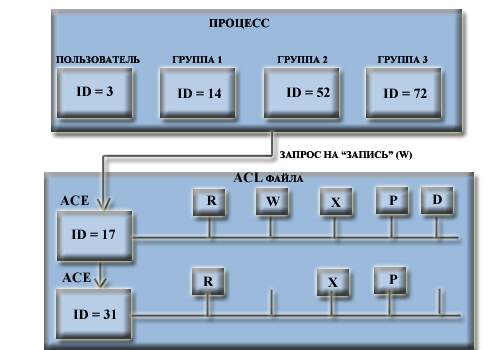

На рис. 2.13 представлен пример проверки прав доступа некоторого процесса, запущенного от имени пользователя с ID = 3 и являющегося членом ряда групп (с ID = 14, ID = 52 и ID = 72), к файлу, имеющему определенный ACL.

Рис. 2.13. Проверка прав доступа к файлу

В приведенном примере файлом владеет пользователь с идентификатором 17. Операционная система, получив запрос на запись, находит характеристики безопасности файла (на диске или в буферной системной памяти) и последовательно сравнивает все идентификаторы процесса с идентификаторами пользователей и групп в элементах ACE.

В данном примере идентификатор группы 2 (ID = 52), от имени которой выступает процесс, совпадает с идентификатором одного из элементов ACE. Поэтому операционная система разрешает процессу выполнить операцию «запись» – W.

2.6.2. Организация контроля доступа в операционных системах Windows 2000/ XP

Описанный выше обобщенный механизм доступа к ресурсам имеет в каждой операционной системе свои особенности.

Система управления доступом в ОС Windows 2000/ XP отличается высокой степенью гибкости, которая достигается за счет большого разнообразия субъектов и объектов доступа, а также детализации операций доступа.

Для разделяемых ресурсов в Windows 2000/ XP применяется общая модель объекта, который содержит такие характеристики безопасности, как набор допустимых операций, идентификатор владельца, список управления доступом. Объекты создаются для любых ресурсов в том случае, когда они становятся разделяемыми. Характеристики объектов делятся на две части – общую часть, состав которой не зависит от типа объекта, и индивидуальную, определяемую типом объекта.

Для системы безопасности ОС Windows на основе технологии NT характерно наличие большого количества встроенных субъектов доступа – как отдельных пользователей (Администратор, Гость), так и групп (Администраторы, Гости, Пользователи, Опытные пользователи, Операторы архива и др.). Смысл этих встроенных пользователей и групп состоит в том, что они наделены некоторыми правами, облегчая администратору работу по созданию эффективной системы разграничения доступа.

При добавлении нового пользователя администратору остается только решить, к какой группе или группам отнести этого пользователя. При этом администратор может создавать новые группы, а также добавлять права к встроенным группам для реализации собственной политики безопасности, но во многих случаях встроенных групп вполне достаточно.

В операционных системах Windows 2000/ XP реализованы три класса операций доступа, которые отличаются типом субъектов и объектов, участвующих в этих операциях.

· Права – определяются для субъектов типа группа на выполнение некоторых системных операций: установку системного времени, архивирование файлов, дефрагментацию диска, выключение компьютера и т. п. В этих операциях участвует особый объект доступа – операционная система в целом. Именно права отличают одну встроенную группу пользователей от другой. Некоторые права у встроенной группы являются также встроенными – их у данной группы нельзя удалить. Остальные права встроенной группы можно удалять или добавлять.

· Возможности пользователей определяются для отдельных пользователей или групп на выполнение действий, связанных с формированием их операционной среды, например, изменение состава главного меню программ, возможность пользоваться пунктом меню Выполнить и т. п. За счет уменьшения набора возможностей, которые по умолчанию доступны пользователю, администратор может «заставить» пользователя работать с той операционной средой, которую администратор считает наиболее подходящей и ограждающей пользователя от возможных ошибок. Реализуются возможности, как правило, в домене при помощи механизма групповых политик безопасности.

· Разрешения – это множество операций, которые могут быть определены для субъектов всех типов по отношению к объектам любого типа. Разрешения предоставляются и аннулируются владельцем объекта (или администратором). Разрешения доступа к файлам и каталогам реализуются операционной системой только при использовании файловой системы NTFS.

Права и разрешения, данные группе, автоматически предоставляются ее членам, позволяя администратору рассматривать большое количество пользователей как единицу учетной информации и минимизировать свои действия.

Возможности в виде групповых политик безопасности распространяются только на специальные организационные единицы – подразделения, в состав которых могут входить как пользователи, так и компьютеры. На группы пользователей действие групповых политик безопасности не распространяется. Групповая политика для пользователя определяет его возможности работы на рабочих станциях домена. Групповая политика для компьютера определяет возможности работы на нем пользователей домена.

Групповая политика безопасности состоит из набора параметров безопасности. Конкретный параметр безопасности может реализовывать одну из трех политик: политика включена, политика отключена и политика не задана.

Подразделения с разными групповыми политиками безопасности можно вкладывать друг в друга. При этом параметры безопасности, заданные в групповой политике внутренней (дочерней) организационной единицы, переопределяют соответствующие параметры безопасности внешнего подразделения (кроме параметров, для которых в групповой политике дочернего подразделения политика не задана).

Разрешения на доступ к файлам и каталогам при использовании файловой системы NTFS бывают индивидуальные и основные. Индивидуальные разрешения относятся к элементарным операциям над файлами и каталогами, а основные разрешения являются объединением нескольких индивидуальных разрешений.

На рис. 2.14 приведен интерфейс утилиты назначения основных разрешений пользователям и группам пользователей на примере каталога wincmd.

Рис. 2.14. Интерфейс назначения разрешений на файлы и каталоги

Следует отметить существование в операционной системе групп пользователей SYSTEM и СОЗДАТЕЛЬ-ВЛАДЕЛЕЦ, которых нет в явном виде в числе локальных пользователей и групп пользователей в консоли Управление компьютером, но для которых тоже можно задать набор разрешений.

В файловой системе NTFS версии 5, используемой в операционных системах Windows 2000/ XP, имеется 6 основных разрешений на каталог и 5 основных разрешений на файл.

В табл. 2.5 приведены наборы индивидуальных разрешений для всех вариантов основных разрешений.

Таблица 2.5 | |

Соответствие основных и индивидуальных разрешений |

Индивидуальные разрешения | Основные разрешения | |||||

Полный доступ | Изменение | Чтение и выполнение | Список содержимого папки | Чтение | Запись | |

Обзор папок/ Выполнение файлов | + | + | + | + | ||

Содержание папок/ Чтение данных | + | + | + | + | + | |

Чтение атрибутов | + | + | + | + | + | |

Чтение дополнительных атрибутов | + | + | + | + | + | |

Создание файлов/ Запись данных | + | + | + | |||

Создание папок/ Дозапись данных | + | + | + | |||

Запись атрибутов | + | + | + | |||

Запись дополнительных атрибутов | + | + | + | |||

Удаление подпапок и файлов | + | |||||

Удаление | + | + | ||||

Чтение разрешений | + | + | + | + | + | + |

Смена разрешений | + | |||||

Смена владельца | + |

Доступ к основным разрешениям осуществляется с помощью закладки Безопасность в свойствах файла или каталога (см. рис. 2.14).

Каждое из основных разрешений может быть в явном виде разрешено или запрещено. Если разрешение не отмечено как разрешенное или запрещенное, то считается, что оно не запрещено.

Таким образом, конкретное разрешение может быть задано тремя способами: разрешено (в явном виде), не запрещено, запрещено.

Итоговое разрешение для конкретного пользователя вычисляется как сумма всех разрешений по записям ACE, образующих список ACL файла или каталога. Например, если в списке ACL у пользователя имеется разрешение на запись, а членам группы, в которую он входит, присвоено разрешение на чтение, то этот пользователь будет иметь итоговое разрешение и на чтение, и на запись.

Запрет имеет большую силу, нежели явное разрешение!!!

Следовательно, если встречается ACE с явным запретом на некоторое разрешение для конкретного пользователя или группы, в которую он входит, то это разрешение всегда будет запрещено для данного пользователя и его группы, даже если в остальных записях данное разрешение будет помечено как разрешенное.

|

Из за большого объема этот материал размещен на нескольких страницах:

1 2 3 4 5 6 7 8 9 10 11 12 |