1. Основы информационной безопасности

-

Модель CIA (Confidentiality, Integrity, Availability)

-

Типы угроз и атак: DoS/DDoS, MITM, SQL Injection, XSS, CSRF, phishing

-

Криптография: симметричное и асимметричное шифрование, хэширование, цифровые подписи

-

Аутентификация и авторизация: OAuth, SAML, JWT, MFA

Ресурсы:

-

Книга: «Основы информационной безопасности» — Уильям Столлингс

-

Курсы: Coursera — "Cybersecurity Fundamentals"

2. Сетевые технологии и безопасность

-

TCP/IP модель и протоколы: IP, TCP, UDP, ICMP, DNS, HTTP/HTTPS

-

Работа и настройка firewall (iptables, nftables, Cisco ASA)

-

VPN технологии: IPsec, SSL/TLS VPN

-

IDS/IPS системы: Snort, Suricata

-

Сетевые архитектуры: сегментация, DMZ, VLAN

Ресурсы:

-

Книга: «TCP/IP Illustrated» — W. Richard Stevens

-

Онлайн-курсы: Pluralsight — "Network Security Fundamentals"

3. Операционные системы и безопасность

-

Безопасность Linux и Windows: права доступа, SELinux, AppArmor, UAC

-

Логирование и мониторинг: syslog, journald, Windows Event Logs

-

Работа с инструментами аудита и форензики: auditd, Wireshark, Volatility

-

Управление патчами и обновлениями

Ресурсы:

-

Книга: «Linux Hardening in Hostile Networks» — Kyle Rankin

-

Документация: Microsoft Security Best Practices

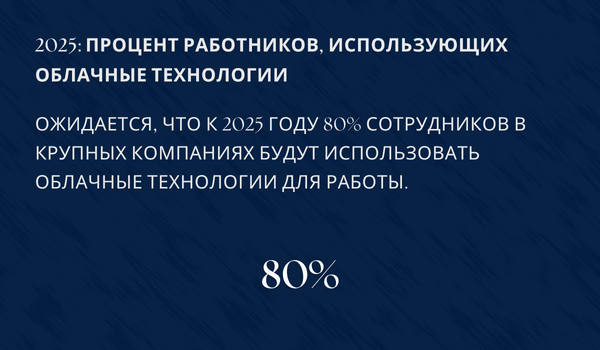

4. Облачная безопасность

-

Модель Shared Responsibility в AWS, Azure, GCP

-

IAM (Identity and Access Management) в облаках

-

Шифрование данных в облаке и на уровне приложений

-

Безопасность контейнеров и Kubernetes (RBAC, Network Policies)

Ресурсы:

-

Документация AWS Security Best Practices

-

Курсы: A Cloud Guru — "Cloud Security Fundamentals"

5. Автоматизация и инструменты DevSecOps

-

Скрипты для автоматизации (bash, Python)

-

Инструменты CI/CD с акцентом на безопасность (Jenkins, GitLab CI, HashiCorp Vault)

-

Сканирование кода и инфраструктуры (SAST, DAST, IaC Security)

-

Контроль версий и управление секретами

Ресурсы:

-

Документация Terraform, Vault

-

Курсы: Udemy — "DevSecOps Essentials"

6. Практические навыки и кейсы

-

Анализ и реагирование на инциденты

-

Проведение внутреннего аудита безопасности

-

Разработка политики безопасности и стандартов

-

Работа с SOC и SIEM (Splunk, ELK)

Ресурсы:

-

Книга: «Incident Response & Computer Forensics» — Jason Luttgens

-

Практика: TryHackMe, Hack The Box

Карьерные цели для инженера по безопасности инфраструктуры

-

Стремлюсь к развитию и внедрению передовых решений для защиты корпоративных инфраструктур и повышения уровня безопасности, с акцентом на выявление уязвимостей и предотвращение угроз в реальном времени.

-

Моя цель – создание и реализация комплексных стратегий защиты инфраструктуры, включая внедрение современных технологий безопасности, управление рисками и обучение персонала.

-

Хочу активно участвовать в проектировании и разработке безопасных IT-инфраструктур для крупных организаций, используя новейшие методы защиты данных и предотвращения атак.

-

Стремлюсь развивать и оптимизировать процессы обеспечения безопасности, улучшая взаимодействие между командами разработки и эксплуатации для достижения высокой надежности и безопасности систем.

-

Моя цель – стать экспертом в области киберугроз, активно работать над внедрением инновационных решений и наращиванием возможностей по обеспечению безопасности на всех уровнях инфраструктуры.

Стратегия поиска работы для инженера по безопасности инфраструктуры

-

Определение целей

Четко определите, какую должность вы хотите занять, а также какие требования предъявляются работодателями к кандидатам. Например, позиции могут варьироваться от специалистов по безопасности до руководителей отделов, поэтому важно понимать, на какую роль вы ориентируетесь. -

Обновление резюме и профилей

Подготовьте резюме с учетом ключевых навыков, таких как знание технологий безопасности (firewall, IDS/IPS, VPN, SIEM, DLP), опыт работы с облачными инфраструктурами (AWS, Azure), а также навыков разработки и эксплуатации систем безопасности. Обновите профиль в LinkedIn, указав достижения, сертификации (например, CISSP, CISM, CompTIA Security+) и упоминания проектов, которые могут заинтересовать работодателей. -

Сетевые ресурсы

Активно используйте профессиональные сети, такие как LinkedIn, чтобы налаживать связи с коллегами по отрасли, работодателями и экспертами в сфере безопасности. Подпишитесь на тематические группы, принимайте участие в обсуждениях и делитесь своими идеями и статьями. -

Профессиональные сообщества и конференции

Присутствие на мероприятиях (например, Black Hat, DEF CON, RSA Conference) позволяет не только повысить свою квалификацию, но и завести полезные знакомства. Участвуйте в специализированных форумах и онлайн-сообществах (например, Reddit, Stack Exchange, Dev.to), где обсуждаются актуальные вопросы безопасности. -

Каналы поиска вакансий

Используйте специализированные ресурсы для поиска работы в области информационной безопасности, такие как CyberSecJobs, InfoSec Jobs, Indeed, Glassdoor. Также не забывайте про крупные платформы (LinkedIn, HeadHunter, Superjob), где часто размещаются вакансии по безопасности. -

Подготовка к собеседованиям

Изучите типичные вопросы на собеседованиях для специалистов по безопасности, такие как тестирование на знания угроз, методов защиты, анализ инцидентов и восстановление после атак. Проводите mock-собеседования с коллегами или наставниками для практики. -

Сертификации и дополнительные курсы

В сфере информационной безопасности сертификации играют важную роль. Рассмотрите получение таких сертификатов, как CISSP, CISM, CEH, а также участие в специализированных курсах, предлагаемых такими платформами, как Coursera, Udemy, Pluralsight. Это даст вам конкурентное преимущество. -

Индивидуальные проекты и портфолио

Создайте портфолио с примерами вашей работы. Это могут быть проекты по настройке систем безопасности, анализу уязвимостей, разработке сценариев защиты и другие, которые можно продемонстрировать потенциальным работодателям. Использование GitHub для выкладывания кода и документации также полезно. -

Работа с рекрутерами

Поддерживайте отношения с рекрутерами, которые специализируются на подборе специалистов по безопасности. Они могут предложить интересные вакансии и помочь вам настроиться на рынок труда. -

Фриланс и контракты

Если вам интересен гибкий график или опыт работы с разными проектами, рассмотрите работу на условиях контракта или фриланс. Платформы, такие как Upwork, Toptal, Freelancer, могут помочь найти краткосрочные или долгосрочные проекты в области безопасности.

Рекомендации для инженера по безопасности инфраструктуры (1-3 года опыта)

-

Углубление знаний в области безопасности

Важно расширять базовые знания в области кибербезопасности. Освойте принципы защиты сетевых и серверных инфраструктур, методы анализа уязвимостей, протоколы безопасности и технологии шифрования. Прокачивайте знания о современных угрозах и методах защиты от атак, таких как DDoS, SQL-инъекции, XSS и фишинг. -

Получение сертификатов

Для повышения ценности на рынке труда и углубления знаний рекомендуется получать профессиональные сертификаты, такие как CISSP, CEH, CompTIA Security+, CISA, и другие. Это не только повысит вашу квалификацию, но и расширит кругозор по практическим аспектам работы в области безопасности. -

Развитие навыков работы с инструментами и ПО безопасности

Освойте инструменты для анализа безопасности инфраструктуры: Metasploit, Wireshark, Nmap, Burp Suite, Splunk, и другие. Знание этих инструментов позволит эффективно выявлять уязвимости и проводить тесты на проникновение (pentesting). -

Практический опыт с реальными инцидентами

Работайте над реальными случаями из жизни компании: анализируйте инциденты, устраняйте уязвимости, проводите расследования. Реальный опыт работы с инцидентами кибербезопасности значительно ускоряет профессиональный рост. -

Развитие навыков программирования

Понимание основ программирования полезно для автоматизации задач безопасности и написания скриптов для анализа угроз. Изучите хотя бы один из языков программирования, таких как Python, Bash или PowerShell, и используйте их для создания автоматизированных решений. -

Участие в сообществах и обмен опытом

Становитесь частью профессиональных сообществ, таких как форум по безопасности, группы в LinkedIn или GitHub. Это поможет не только следить за новыми угрозами и решениями, но и наладить связи с коллегами, что способствует карьерному росту. -

Менторство и наставничество

Найдите опытного наставника, который поможет вам быстрее освоить специфические аспекты профессии. Обучение под руководством опытного коллеги ускорит ваш рост и откроет новые горизонты в профессиональном развитии. -

Развитие soft skills

Важно развивать коммуникативные навыки, умение работать в команде, а также способности к аналитическому мышлению. Взаимодействие с коллегами из разных отделов, например, с разработчиками или операционными специалистами, играет важную роль в успешном решении задач безопасности. -

Подготовка к более сложным задачам

После нескольких лет работы стоит стремиться к более высокому уровню ответственности, например, руководить командой безопасности или работать с более сложными архитектурами и решениями. Понимание стратегического подхода в безопасности, а также управление рисками, будет значительным плюсом. -

Непрерывное обучение

Кибербезопасность — это динамично развивающаяся область. Для успешной карьеры важно продолжать обучение через курсы, вебинары и чтение профессиональных публикаций. Следите за новыми угрозами, инструментами и методологиями.

План подготовки к собеседованию на позицию Инженер по безопасности инфраструктуры с акцентом на примеры из практики

-

Изучение требований вакансии

-

Внимательно проанализировать описание позиции.

-

Выделить ключевые технологии и навыки (например, сетевой уровень безопасности, SIEM, IDS/IPS, управление уязвимостями, облачная безопасность).

-

-

Сбор и систематизация примеров из опыта

-

Выбрать 3–5 ключевых проектов или инцидентов, где были реализованы меры безопасности.

-

Описать свою роль, задачи, использованные технологии и достигнутые результаты.

-

Подготовить примеры, где была выявлена и устранена уязвимость.

-

Подготовить примеры автоматизации процессов безопасности (скрипты, настройки инструментов).

-

Подготовить примеры взаимодействия с командами (DevOps, администраторы, аудит).

-

-

Подготовка к техническим вопросам

-

Обновить знания по архитектуре сети и систем безопасности.

-

Пройти тестовые вопросы по шифрованию, аутентификации, протоколам безопасности.

-

Повторить методы оценки рисков и управления уязвимостями.

-

Практиковаться в объяснении сложных технических решений простым языком.

-

Подготовить ответы на вопросы по реагированию на инциденты и расследованиям.

-

-

Репетиция рассказа о практических примерах

-

Использовать структуру STAR (Ситуация, Задача, Действия, Результат).

-

Проговаривать вслух истории для улучшения четкости и уверенности.

-

Подготовить объяснения, почему были выбраны именно такие методы и инструменты.

-

-

Подготовка вопросов для интервьюера

-

Спросить о текущих вызовах в инфраструктуре.

-

Узнать о процессах безопасности и командах, с которыми предстоит работать.

-

Обсудить возможности для профессионального роста и обучения.

-

-

Практические задания и кейсы

-

Поиск и решение типовых кейсов по анализу логов, выявлению атак.

-

Подготовка к тестовым заданиям на написание правил в системах IDS/IPS или настройку межсетевых экранов.

-

Тренировка работы с инструментами мониторинга и аудита безопасности.

-

-

Обзор личного резюме и подготовка к вопросам по нему

-

Уметь подробно рассказать о каждой позиции, технологиях и проектах.

-

Быть готовым объяснить пробелы в опыте или смену направлений.

-

Инструменты для повышения продуктивности инженера по безопасности инфраструктуры

-

Trello — для организации задач и проектов, создания рабочих досок с этапами выполнения.

-

Jira — для управления инцидентами и багами, отслеживания задач и багов в процессе разработки и эксплуатации.

-

Confluence — для ведения документации, совместной работы и создания центра знаний.

-

Slack — для командной коммуникации, интеграции с другими сервисами и быстрых уведомлений.

-

Notion — для заметок, создания баз данных и организации рабочих процессов в одном месте.

-

Todoist — для управления личными задачами и приоритетами.

-

Zabbix — для мониторинга инфраструктуры, сбора метрик и оповещений.

-

Nagios — для мониторинга сети и серверов, настройки оповещений при отклонениях от нормальных значений.

-

Wireshark — для анализа сетевого трафика, диагностики и поиска уязвимостей в сети.

-

Burp Suite — для тестирования безопасности веб-приложений и поиска уязвимостей.

-

Kali Linux — для проведения тестов на проникновение и анализа уязвимостей в инфраструктуре.

-

Metasploit — для автоматизации атак, проведения тестов на проникновение и эксплуатации уязвимостей.

-

VMware vSphere — для управления виртуальными машинами и тестирования различных конфигураций в изолированном окружении.

-

Docker — для контейнеризации приложений и создания безопасных изолированных сред для тестирования и разработки.

-

AWS CloudTrail — для отслеживания действий пользователей и событий в облачной инфраструктуре AWS.

-

Terraform — для автоматизированного развертывания и управления инфраструктурой как кодом.

-

Ansible — для автоматизации процессов настройки, управления и мониторинга серверов и приложений.

-

GitLab — для хранения и управления кодом, обеспечения безопасности CI/CD процессов.

-

Splunk — для анализа и мониторинга логов, выявления инцидентов безопасности и аномалий.

-

KeePass — для хранения и защиты паролей и других конфиденциальных данных.

-

LastPass — для безопасного хранения паролей и их синхронизации между устройствами.

-

Visual Studio Code — для разработки, создания скриптов и автоматизации тестов с расширениями для безопасности.

-

Nessus — для сканирования уязвимостей в инфраструктуре и создания отчетов по безопасности.

-

Certbot — для автоматической настройки и обновления SSL-сертификатов.

-

OSQuery — для мониторинга состояния и безопасности операционных систем на уровне хостов.

-

Rundeck — для автоматизации рабочих процессов, выполнения задач по расписанию и на основе триггеров.

Создание и поддержка портфолио для инженера по безопасности инфраструктуры

-

Структурированность и наглядность

Портфолио должно быть чётко структурировано: разделы по типам проектов (сети, системы безопасности, аудит, внедрение решений). Использовать понятные заголовки и краткие описания. -

Описание проектов

Для каждого проекта указывать цель, свою роль, применённые технологии и инструменты (например, SIEM, IDS/IPS, VPN, firewall). Подчёркивать конкретный вклад и достигнутые результаты (например, снижение инцидентов безопасности, автоматизация процессов). -

Технические детали

Включать технические схемы, архитектуру решений, скриншоты конфигураций и отчетов. Подтверждать опыт знаниями в протоколах (TCP/IP, DNS, LDAP), стандартах безопасности (ISO 27001, NIST), и инструментах (Wireshark, Kali Linux). -

Практические кейсы

Добавлять примеры выявленных уязвимостей и их устранения, проведённого анализа инцидентов, внедрения политик безопасности и их эффектов. -

Обновление и актуализация

Регулярно обновлять портфолио новыми проектами и достижениями, отражать освоение новых технологий и стандартов. Удалять устаревшие или неактуальные материалы. -

Презентация и доступность

Использовать онлайн-платформы (GitHub, личный сайт, LinkedIn) с возможностью демонстрации кейсов и резюме. Обеспечить удобную навигацию и адаптивный дизайн. -

Верификация и рекомендации

По возможности добавлять отзывы руководителей или коллег, ссылки на публичные проекты и результаты аудитов. -

Безопасность портфолио

Исключить из публикаций конфиденциальную информацию, использовать обезличенные данные и соблюдать корпоративные политики.

Улучшение навыков тестирования и обеспечения качества ПО для инженера по безопасности инфраструктуры

-

Изучение основ тестирования безопасности

Ознакомьтесь с основными методологиями и техниками тестирования безопасности, такими как пентестинг, статический и динамический анализ кода, анализ уязвимостей. Знание этих техник позволит вам выявлять и устранять уязвимости в инфраструктуре на ранних стадиях разработки. -

Автоматизация тестирования

Автоматизация тестов безопасности помогает снизить вероятность человеческой ошибки и ускоряет процесс проверки. Разработайте и внедрите автоматические скрипты для регулярной проверки уязвимостей, например, используя инструменты вроде OWASP ZAP или Burp Suite для динамического тестирования безопасности. -

Интеграция с CI/CD процессами

Включение тестирования безопасности в пайплайны CI/CD позволяет выявлять проблемы безопасности на стадии сборки и деплоя. Применение инструментов анализа кода, таких как SonarQube или Checkmarx, поможет автоматизировать проверку безопасности и качества кода в реальном времени. -

Разработка тестов на основе угроз (Threat Modeling)

Понимание возможных угроз и рисков в архитектуре системы является важным аспектом в тестировании безопасности. Создание моделей угроз поможет вам эффективно строить сценарии тестирования, направленные на выявление уязвимостей в конкретных компонентах инфраструктуры. -

Регулярное проведение стресс-тестов и тестов на отказоустойчивость

Стресс-тесты и тесты на отказоустойчивость позволяют убедиться в надежности инфраструктуры и в ее способности справляться с неожиданными нагрузками или атаками. Они помогут определить, как система ведет себя при экстремальных условиях. -

Обучение методам предотвращения атак

Не менее важно не только тестировать систему, но и разрабатывать методы предотвращения атак. Знание принципов защиты, таких как шифрование данных, использование многофакторной аутентификации и систем обнаружения вторжений, поможет повысить уровень безопасности на всех этапах жизненного цикла ПО. -

Проактивное тестирование с использованием инструментов для оценки безопасности инфраструктуры

Использование таких инструментов, как Nessus, OpenVAS или Nexpose, для проведения оценки безопасности позволяет проактивно находить слабые места в инфраструктуре и своевременно устранять уязвимости. -

Анализ и исправление инцидентов безопасности

При обнаружении инцидента важно не только зафиксировать проблему, но и проводить анализ причин. Разработайте процедуры для быстрого реагирования и устранения уязвимостей, чтобы минимизировать ущерб от возможных атак. -

Сотрудничество с другими специалистами по безопасности

Работайте в тесном сотрудничестве с другими профессионалами, такими как разработчики, администраторы и специалисты по операционной безопасности. Это позволит создать более защищенную и стабильную инфраструктуру за счет обмена знаниями и практиками. -

Постоянное самообразование и участие в сообществах

Безопасность постоянно эволюционирует, и для того чтобы оставаться на передовой, необходимо регулярно обновлять свои знания. Участвуйте в профильных форумах, читайте специализированные публикации и проходите курсы по безопасности.

Рекомендации по оптимизации резюме инженера по безопасности инфраструктуры для ATS

-

Используйте ключевые слова из описания вакансии. Включайте термины, связанные с безопасностью инфраструктуры, например: «сетевой мониторинг», «анализ уязвимостей», «SIEM», «IDS/IPS», «анти-DDoS», «управление инцидентами», «аудит безопасности», «комплаенс», «риск-менеджмент», «VPN», «шифрование данных», «фаерволы», «DevSecOps».

-

Структурируйте резюме стандартно: контактная информация, цель/резюме, опыт работы, образование, сертификаты и навыки. ATS лучше распознают классические разделы.

-

Используйте простое форматирование без таблиц, изображений и графиков. Предпочтительны стандартные шрифты, маркированные списки и обычные заголовки.

-

Для описания опыта применяйте четкие и короткие предложения с глаголами действия в прошедшем времени (для прошлого опыта) или настоящем (для текущей работы).

-

В разделе навыков перечислите как «жесткие» (технические), так и «мягкие» навыки, но обязательно с использованием терминологии, понятной ATS.

-

Избегайте аббревиатур без расшифровки. Например, указывайте «Security Information and Event Management (SIEM)», а затем можно сокращать.

-

Указывайте конкретные инструменты и технологии, с которыми работали (например, Splunk, Cisco ASA, Palo Alto, Nessus, Wireshark).

-

Не включайте нестандартные символы, эмодзи или нестандартное форматирование, которое может помешать парсингу.

-

Используйте числовые показатели для демонстрации достижений, например: «Сократил время реагирования на инциденты на 30%», «Обеспечил защиту инфраструктуры с 0 инцидентов в течение 12 месяцев».

-

Обновляйте резюме под каждую вакансию, адаптируя ключевые слова и навыки в соответствии с требованиями работодателя.

Стратегия развития личного бренда для инженера по безопасности инфраструктуры

-

Оформление профиля в LinkedIn

-

Заголовок профиля: Укажите должность с ключевыми словами, которые отражают вашу специализацию, например, «Инженер по безопасности инфраструктуры | Эксперт по защите сетей и данных». Это привлечет внимание рекрутеров и коллег по отрасли.

-

Фотография профиля: Профессиональное изображение с нейтральным фоном. Без ярких аксессуаров и отвлекающих деталей.

-

Фоновое изображение: Используйте изображение, связанное с вашей профессией, например, с абстракцией безопасности, или изображение серверов, сетей и технологий.

-

Заголовок и ключевые навыки: В разделе «О себе» кратко и емко укажите вашу роль, опыт и ценность, которую вы приносите компании. Пример: «Инженер по безопасности инфраструктуры с 5-летним опытом защиты корпоративных сетей от угроз, разработки систем безопасности и оптимизации процессов защиты данных». Приведите навыки, такие как «Penetration testing», «Firewall configuration», «Security audits».

-

Рекомендации и связи: Получите рекомендации от коллег, с которыми работали над крупными проектами. Это повысит доверие к вашему профилю.

-

-

Публикации в LinkedIn

-

Тематические посты: Регулярно делитесь статьями на темы информационной безопасности, практики защиты данных, обзоры новинок в сфере инфраструктурной безопасности. Посты должны быть ориентированы на практическую пользу и решение актуальных проблем в области безопасности.

-

Кейсы и исследования: Публикуйте краткие примеры из практики (с учётом конфиденциальности), описывая, как вы решали конкретные задачи. Это укрепит ваш имидж как эксперта.

-

Обсуждения актуальных тем: Вовлекайтесь в дискуссии по вопросам информационной безопасности. Отвечайте на комментарии, делитесь мнением по последним событиям в сфере безопасности (например, утечка данных, новые уязвимости и решения).

-

Видео: Разработайте короткие видеоролики, где объясняете базовые принципы защиты инфраструктуры или рассказываете о своих достижениях.

-

-

Портфолио

-

Документы и материалы: Соберите все работы, проекты и отчёты, которые можно опубликовать. Не раскрывайте чувствительную информацию, но покажите примеры решения проблем в инфраструктуре безопасности. Укажите, какие инструменты и технологии использовались.

-

Решения задач: Оформите проекты, в которых вы вели работы по защите сетевой инфраструктуры, выполнению аудитов безопасности, внедрению механизмов защиты данных. Указывайте инструменты: SIEM-системы, фаерволы, системы обнаружения вторжений.

-

Рекомендации: Добавьте отзывы от коллег и клиентов. Они должны быть конкретными, касаться ваших навыков и подхода к решению задач.

-

-

Участие в профессиональных сообществах

-

Комьюнити в LinkedIn и других платформах: Вступите в группы по безопасности инфраструктуры, следите за дискуссиями, делитесь своим опытом и знаниями. Чем больше вы участвуете в обсуждениях, тем выше ваша видимость как эксперта.

-

Мероприятия: Участвуйте в онлайн- и оффлайн-мероприятиях (конференциях, форумах, семинарах), где обсуждают темы безопасности. Выступайте с докладами, делитесь инсайтами и решениями.

-

Сетевые мероприятия: Участвуйте в тематических встречах для специалистов по безопасности, где можно обсудить текущие угрозы и новые технологии.

-

-

Личный блог или сайт

-

Тематический блог: Развивайте блог, где можно делиться статьями, множеством кейсов и практических решений. Это будет полезно для углубленного понимания вашего опыта и экспертности.

-

Интерактивные элементы: На сайте можно разместить инструменты или калькуляторы для оценки уровня безопасности инфраструктуры.

-

-

Долгосрочная стратегия

-

Позиционирование: Работайте над построением имиджа эксперта в одной или нескольких подкатегориях (например, безопасность облачных сервисов, защита IoT или обеспечение безопасности в гибридных инфраструктурах).

-

Сетевые связи: Стремитесь к тесному сотрудничеству с лидерами отрасли, наставниками и профессиональными ассоциациями. Развивайте связи с другими специалистами и компаниями.

-

Причины перехода на новое место работы

На предыдущем месте работы я сталкивался с ограниченными возможностями для профессионального роста и развития в области безопасности инфраструктуры. В рамках компании не было предоставлено достаточно пространства для внедрения новых технологий, что сдерживало мой интерес к дальнейшему развитию. Я всегда стремлюсь к улучшению процессов и поиска оптимальных решений, но на том этапе мои идеи не находили должного отклика. Я решил перейти в новую компанию, где могу развивать свои навыки в более динамичной и инновационной среде, что соответствует моим профессиональным целям.

Уроки из ошибок: как неудачи приводят к успеху

В начале своей карьеры инженером по безопасности инфраструктуры, я столкнулся с ситуацией, когда попытался внедрить новую систему безопасности для корпоративной сети, не уделив должного внимания специфике старого оборудования. В итоге произошел сбой, который привел к временной утрате доступа к ряду критических данных, что вызвало серьезное беспокойство у руководства.

Сначала я воспринял это как свою личную неудачу, но позже осознал, что ключевым моментом было не само происшествие, а то, как я быстро и эффективно отреагировал на ситуацию. Я анализировал причины сбоя и понял, что недостаточно глубоко изучил старое оборудование и его совместимость с новыми решениями. Это стало уроком: я стал уделять гораздо больше внимания интеграционным тестам и адаптации систем под реальное окружение.

Позже, в ходе еще одного проекта, мне пришлось устранять уязвимость в системе, которая ранее не была выявлена в процессе тестирования. Тогда я научился более тщательно планировать тестирование и предусматривать дополнительные этапы проверки безопасности, особенно в нестандартных условиях. Я также научился активнее вовлекать команду в процесс, чтобы выявить возможные слабые места на разных стадиях разработки.

Эти неудачи научили меня ценить важность тщательной подготовки и вовлечения всех участников процесса. Ошибки дали мне возможность лучше понять, как важно сочетание теории и практики, а также как быстро адаптироваться и извлекать уроки из неудач.

Инженер по безопасности инфраструктуры

ФИО: Иванов Иван Иванович

Телефон: +7 999 123 45 67

Email: [email protected]

LinkedIn: linkedin.com/in/ivanov

Адрес: г. Москва, ул. Примерная, д. 5

Цель

Поиск позиций Инженера по безопасности инфраструктуры, где могу применить свои знания и опыт для обеспечения безопасности корпоративных IT-ресурсов и защиты данных.

Ключевые навыки

-

Управление информационной безопасностью (ISO 27001, NIST)

-

Оценка и минимизация рисков безопасности

-

Разработка и внедрение средств защиты информации

-

Аудит инфраструктуры безопасности

-

Настройка и мониторинг систем защиты (Firewalls, IDS/IPS, SIEM)

-

Проведение тестов на проникновение и уязвимости

-

Защита сетевой инфраструктуры и серверов

-

Внедрение и поддержка системы управления инцидентами безопасности

Опыт работы

Инженер по безопасности инфраструктуры

ООО "ТехноБезопасность", Москва | Январь 2022 – настоящее время

-

Разработка и внедрение политик безопасности для защиты корпоративной сети и серверов

-

Регулярный аудит безопасности сети и идентификация уязвимостей

-

Настройка и управление межсетевыми экранами, системы защиты от вторжений

-

Проведение тренингов для сотрудников по вопросам безопасности и соблюдения корпоративных стандартов

-

Обеспечение бесперебойной работы системы мониторинга безопасности (SIEM)

Системный администратор безопасности

ООО "ИнфоСистемы", Москва | Март 2019 – Декабрь 2021

-

Конфигурация и поддержка серверов, сетевых устройств и безопасности данных

-

Разработка и выполнение тестов на проникновение для выявления угроз

-

Реализация систем резервного копирования и восстановления данных

-

Участие в расследованиях инцидентов безопасности и минимизация воздействия

-

Обновление и поддержка антивирусных систем и средств защиты

Образование

Магистр информационной безопасности

Московский государственный университет, 2019

Бакалавр компьютерных наук

Московский государственный технический университет, 2017

Сертификаты

-

CISSP (Certified Information Systems Security Professional), 2023

-

CEH (Certified Ethical Hacker), 2021

-

CompTIA Security+, 2020

Языки

-

Русский – родной

-

Английский – продвинутый (C1)

Дополнительная информация

-

Участие в конференциях по безопасности (BlackHat, DEF CON)

-

Увлечения: киберспорт, чтение научной литературы по информационной безопасности